En marzo surgió un nuevo ransomware como servicio (RaaS) llamado Eldorado y viene con variantes de cifradores para VMware ESXi y Windows. Esta pandilla ya se ha cobrado 16 víctimas, la mayoría de ellas en Estados Unidos, en los sectores inmobiliario, educativo, sanitario y manufacturero.

Los investigadores de la empresa de ciberseguridad Group-IB monitorearon la actividad de Eldorado y notaron que sus operadores promocionaban el servicio malicioso en los foros RAMP y buscaban afiliados capacitados para unirse al programa.

Eldorado también administra un sitio de filtración de datos que enumera a las víctimas, pero estaba inactivo al momento de escribir este artículo. La empresa recopila datos sobre Tendencias de los delitos de alta tecnología para 2023-2024.

Cifrar Windows y Linux

Eldorado es un ransomware basado en Go que puede cifrar plataformas Windows y Linux a través de dos variantes distintas con grandes similitudes operativas.

Los investigadores obtuvieron del desarrollador un cifrador, que venía con un manual de usuario que decía que hay variantes de 32/64 bits disponibles para los hipervisores VMware ESXi y Windows.

Group-IB dice que Eldorado es un desarrollo único "y no se basa en fuentes de constructores publicadas previamente".

El malware utiliza el algoritmo ChaCha20 para el cifrado y genera una clave única de 32 bytes y un nonce de 12 bytes para cada uno de los archivos bloqueados. Luego, las claves y los nonces se cifran mediante RSA con el esquema de relleno de cifrado asimétrico óptimo (OAEP).

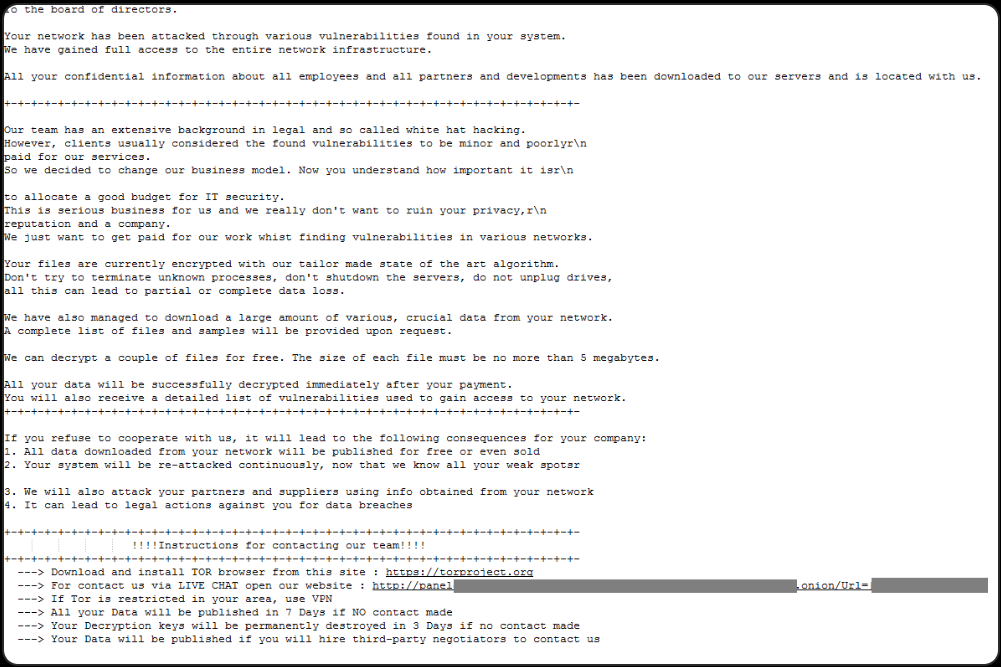

Después de la etapa de cifrado, a los archivos se les agrega la extensión ".00000001" y las notas de rescate denominadas "HOW_RETURN_YOUR_DATA.TXT" se colocan en las carpetas Documentos y Escritorio.

Eldorado también cifra los recursos compartidos de red utilizando el protocolo de comunicación SMB para maximizar su impacto y elimina instantáneas de volumen en las máquinas Windows comprometidas para evitar la recuperación.

El ransomware omite los archivos DLL, LNK, SYS y EXE, así como los archivos y directorios relacionados con el arranque del sistema y la funcionalidad básica para evitar que el sistema no pueda arrancar/inutilizarse.

Finalmente, está configurado de forma predeterminada para que se autoborre para evadir la detección y el análisis por parte de los equipos de respuesta.

Según los investigadores del Group-IB, que se infiltraron en la operación, los afiliados pueden personalizar sus ataques. Por ejemplo, en Windows pueden especificar qué directorios cifrar, omitir archivos locales, apuntar a recursos compartidos de red en subredes específicas y evitar la autoeliminación del malware.

Sin embargo, en Linux, los parámetros de personalización terminan en configurar los directorios para cifrar.

Recomendaciones de defensa

Group-IB destaca que la amenaza del ransomware Eldorado es una operación nueva e independiente que no surgió como un cambio de marca de otro grupo.

"Aunque es relativamente nuevo y no es un cambio de marca de grupos de ransomware conocidos, Eldorado ha demostrado rápidamente su capacidad en un corto período de tiempo para infligir un daño significativo a los datos, la reputación y la continuidad del negocio de sus víctimas" dice Grupo-IB.

Los investigadores recomiendan las siguientes defensas, que pueden ayudar a proteger contra todos los ataques de ransomware, hasta cierto punto:

- Implementar autenticación multifactor (MFA) y soluciones de acceso basadas en credenciales.

- Utilizar Endpoint Detección y respuesta (EDR) para identificar y responder rápidamente a los indicadores de ransomware.

- Realizar copias de seguridad de los datos con regularidad para minimizar los daños y la pérdida de datos.

- Priorizar y aplicar periódicamente parches de seguridad para corregir vulnerabilidades.

- Educar y capacitar a los empleados para reconocer y reportar amenazas de ciberseguridad.

- Realizar auditorías técnicas anuales o evaluaciones de seguridad y mantener la higiene digital.

- Abstenerse de pagar un rescate, ya que rara vez garantiza la recuperación de datos y puede provocar más ataques.