Las instituciones financieras de América Latina están siendo "acosadas" por los troyanos bancarios llamados Mekotio (también conocido como Melcoz) y Grandoreiro.

Según los hallazgos de Trend Micro, recientemente observó un aumento en los ataques cibernéticos que distribuyen el malware de Windows. Se sabe que Mekotio, que se utiliza activamente desde 2015, apunta a países latinoamericanos como Argentina, Brasil, Chile, México, España, Perú y Portugal con el objetivo de robar credenciales bancarias.

Documentado por ESET y Kaspersky, Mekotio es parte de una tetrada de troyanos bancarios dirigidos a la región Guildma, Javali y Grandoreiro, este último de los cuales fue "desmantelado" por las autoridades a principios de este año pero cuya red sigue en funcionamiento.

"Mekotio y Grandoreiro comparten características comunes a este tipo de malware, como estar escrito en Delphi, utilizar ventanas emergentes falsas, contener funcionalidad de puerta trasera y apuntar a países de habla hispana y portuguesa".

La operación de Mekotio sufrió un duro golpe en julio de 2021 cuando las fuerzas del orden españolas arrestaron a 16 personas pertenecientes a una red criminal en relación con la orquestación de campañas de ingeniería social dirigidas a usuarios europeos que entregaban Grandoreiro y Mekotio.

Las cadenas de ataques implican el uso de correos electrónicos de phishing con temas fiscales que tienen como objetivo engañar a los destinatarios para que abran archivos adjuntos maliciosos o hagan clic en enlaces falsos que conducen a la implementación de un archivo de instalación MSI, que, a su vez, utiliza un script AutoHotKey (AHK) para iniciar el malware.

Vale la pena señalar que el proceso de infección marca una ligera desviación del detallado anteriormente por Check Point en noviembre de 2021, que utilizó un archivo BAT ofuscado que ejecuta otros script de PowerShell para descargar un archivo ZIP de segunda etapa que contiene el script AHK. Una vez instalado, los troyanos recopilan información del sistema y establece contacto con un servidor de comando y control (C2) para recibir más instrucciones.

Su principal objetivo es desviar credenciales bancarias mostrando ventanas emergentes falsas que se hacen pasar por sitios bancarios legítimos. También puede realizar capturas de pantalla, registrar pulsaciones de teclas, robar datos del portapapeles y establecer persistencia en el host mediante tareas programadas.

Los actores de amenazas pueden utilizar la información robada para obtener acceso no autorizado a las cuentas bancarias de los usuarios y realizar transacciones fraudulentas.

Estos troyanos bancarios son amenazas persistentes y en evolución para los sistemas financieros, especialmente en los países latinoamericanos. Utilizan correos electrónicos de phishing para infiltrarse en los sistemas, con el objetivo de robar información confidencial y al mismo tiempo mantener un fuerte control en las máquinas comprometidas.

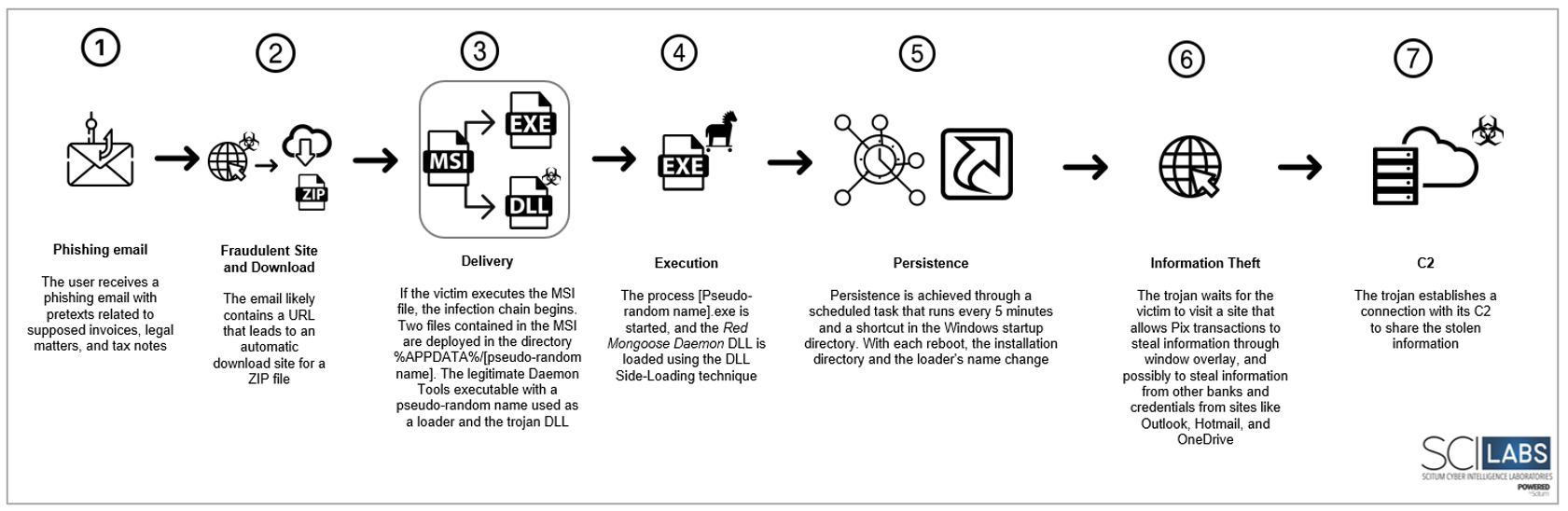

El desarrollo se produce cuando la firma mexicana de ciberseguridad Scitum reveló detalles de un nuevo troyano bancario latinoamericano con nombre en código Red Mongoose Daemon que, similar a Mekotio, utiliza cuentagotas MSI distribuidos a través de correos electrónicos de phishing disfrazados de facturas y notas fiscales.

"El objetivo principal de Red Mongoose Daemon es robar la información bancaria de las víctimas falsificando transacciones PIX a través de ventanas superpuestas", dijo la compañía. "Este troyano está dirigido a usuarios finales brasileños y empleados de organizaciones con información bancaria".

"Red Mongoose Daemon tiene capacidades para manipular y crear ventanas, ejecutar comandos, controlar la computadora de forma remota, manipular navegadores web, secuestrar portapapeles y hacerse pasar por billeteras Bitcoin reemplazando billeteras copiadas con las utilizadas por los ciberdelincuentes".

Fuente: THN