Desarrolladores de distintos malware del tipo Infostealer están actualizando sus creaciones para saltear la función App-Bound Encryption introducida recientemente por Google Chrome para proteger datos confidenciales como las cookies.

App-Bound Encryption se introdujo en Chrome 127 y está diseñado para cifrar cookies y contraseñas almacenadas mediante un servicio de Windows que se ejecuta con privilegios del sistema.

Este modelo no permite que el malware de robo de información, que se ejecuta con los permisos del usuario que ha iniciado sesión, robe secretos almacenados en el navegador Chrome.

Para evitar esta protección, el malware necesitaría privilegios del sistema o inyectar código en Chrome. Ambas acciones probablemente activen advertencias de las herramientas de seguridad, dijo Will Harris del equipo de seguridad de Chrome.

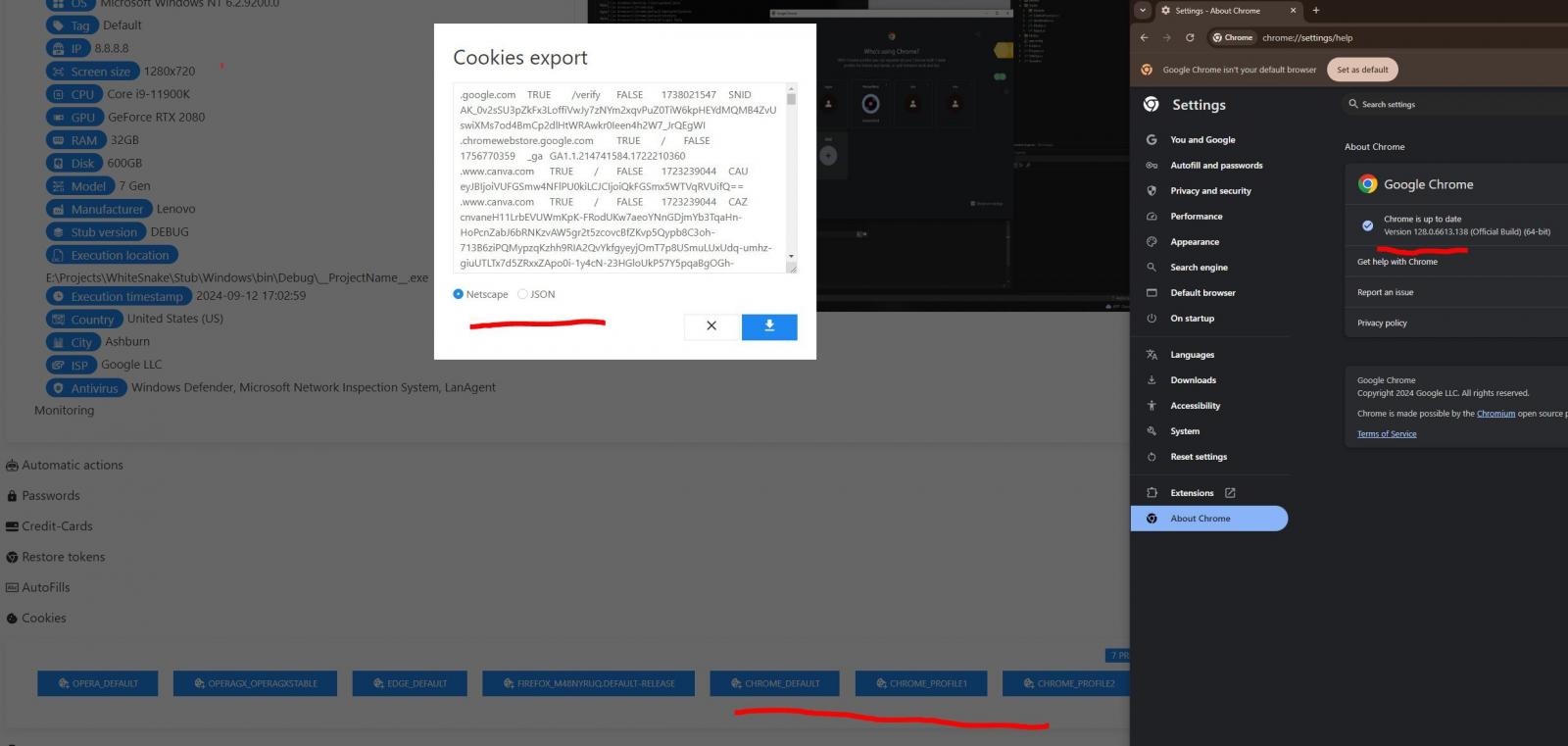

Sin embargo, los investigadores de seguridad g0njxa y RussianPanda9xx observaron que varios desarrolladores de malware se jactaban de haber implementado un bypass funcional para sus herramientas (MeduzaStealer, Whitesnake, Lumma Stealer, Lumar (PovertyStealer), Vidar Stealer, StealC).

Parece que al menos algunas de las afirmaciones son reales, como confirmó g0njxa: la última variante de Lumma Stealer puede eludir la función de cifrado en Chrome 129, la versión más reciente del navegador actualmente. El investigador probó el malware en un sistema Windows 10 Pro en un entorno sandbox.

En términos de tiempo, Meduza y WhiteSnake implementaron sus mecanismos de derivación hace más de dos semanas, Lumma la semana pasada y Vidar y StealC esta semana.

Lumar inicialmente respondió al App-Bound Encryption implementando una solución temporal que requería iniciar el malware con derechos de administrador, pero siguió con un mecanismo de derivación que funciona con los privilegios del usuario que inició sesión. Los desarrolladores de Lumma Stealer aseguraron a sus clientes que no necesitan ejecutar el malware con privilegios de administrador para que funcione el robo de cookies.

Aún no se reveló cómo se logra exactamente eludir el cifrado vinculado a aplicaciones, pero los autores del malware Rhadamanthys comentaron que les tomó 10 minutos revertir el cifrado.

Google ha dicho que son conscientes del ataque que violar esta función,

pero

"hace ruido y llama la atención de las soluciones de antivirus y EDR":

App-Bound Encryption aumenta el costo del robo de datos y hace que las

acciones de los atacantes sean mucho más ruidosas en el sistema: ayuda a

trazar una línea clara sobre lo que es un comportamiento aceptable para

otras aplicaciones del sistema",

aseguró Will Harris, del equipo de seguridad de Chrome

Fuente:

BC