Investigadores de seguridad publicaron los detalles técnicos y un código de explotación de Prueba de Concepto (PoC) para la CVE-2024-43452 (CVSS 7.5), una vulnerabilidad de elevación de privilegios del Registro de Windows. Microsoft solucionó esta vulnerabilidad en noviembre de 2024.

Informada por Mateusz Jurczyk de Google Project Zero, esta falla explota un descuido de diseño en la gestión de memoria de la subárbol del Registro de Windows, lo que potencialmente permite a los atacantes obtener acceso a nivel de SYSTEM en máquinas vulnerables.

El análisis de CVE-2024-43452 subraya los peligros de la falsa inmutabilidad de archivos en los sistemas operativos. Jurczyk atribuye la inspiración para esta investigación al trabajo de Gabriel Landau sobre esta clase de vulnerabilidad.

La falla se origina en un proceso llamado double-fetch durante la carga de las subárboles del Registro. Según el análisis, "es posible que las mismas páginas de memoria se lean nuevamente desde un medio subyacente… Esto es un problema de seguridad porque, por ejemplo, si un servidor SMB malicioso responde con datos diferentes en ambas solicitudes, entonces se puede cambiar, rompiendo las garantías ofrecidas del núcleo".

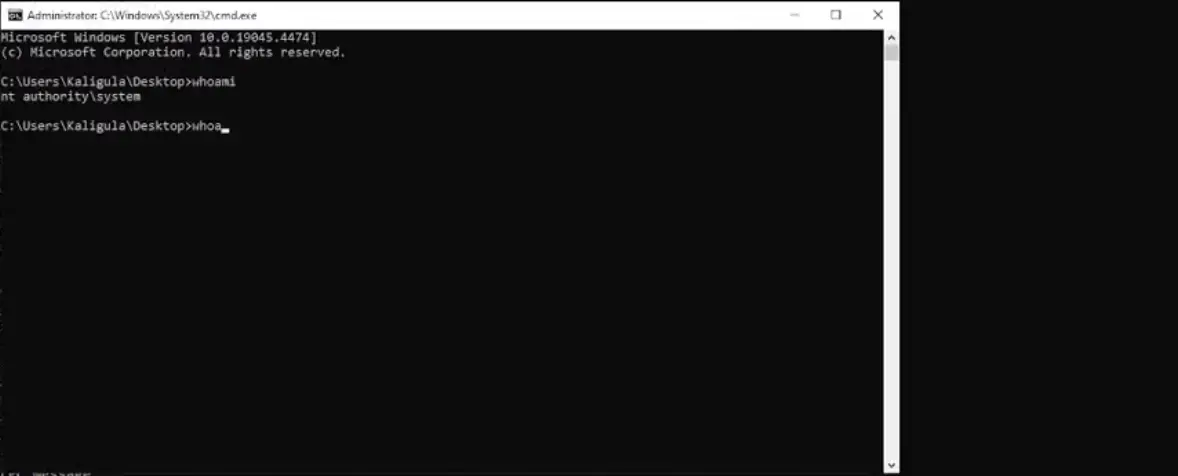

La prueba de concepto de Jurczyk demostró cómo se podría explotar esta falla:

- El atacante aloja un archivo de registro HIVE malicioso en un servidor SMB remoto.

- El sistema de destino carga el HIVE, lo que desencadena lecturas de memoria bajo restricciones específicas.

- Un servidor malicioso responde con datos manipulados, corrompiendo la estructura del HIVE del registro y causa una corrupción de memoria.

- Al controlar parámetros clave como FileOffset y Size, el atacante puede explotar esta falla para obtener privilegios de SYSTEM a través de una de corrupción de memoria.

La prueba de concepto (PoC) para CVE-2024-43452 involucró un servidor SMB basado en Linux que ejecuta scripts de Python para manipular el archivo HIVE. Jurczyk detalla que la prueba de concepto funcionó en Windows 11 23H2 con los parches de julio de 2024 instalados. "La vulnerabilidad depende en gran medida del consumo/diseño de la memoria del sistema, por lo que si no se reproduce en el primer intento, se recomienda volver a intentarlo, verificar el alcance del uso de la memoria (por ejemplo, en el Administrador de tareas) y, potencialmente, intentar ajustar la cantidad de memoria física asignada a la máquina virtual", señaló.

Microsoft abordó esta vulnerabilidad en las actualizaciones del martes de parches de noviembre de 2024. Se recomienda encarecidamente a los usuarios que apliquen el parche de inmediato para mitigar los riesgos. Para las organizaciones, la supervisión proactiva del tráfico SMB y la limitación del acceso a las operaciones relacionadas con el registro pueden reducir aún más la exposición.

Fuente: SecurityOnline