La empresa SafeBreach Labs ha publicado un exploit de prueba de concepto (PoC) para una falla de seguridad ahora corregida que afecta al protocolo LDAP de Windows y que podría desencadenar una condición de denegación de servicio (DoS) y posible RCE.

La vulnerabilidad de lectura fuera de límites, identificada como CVE-2024-49113 (CVSS: 7,5), fue abordada por Microsoft en las actualizaciones de diciembre de 2024, junto con CVE-2024-49112 (CVSS: 9,8), otra falla crítica de desbordamiento de enteros en el mismo componente y que podría provocar la ejecución remota de código.

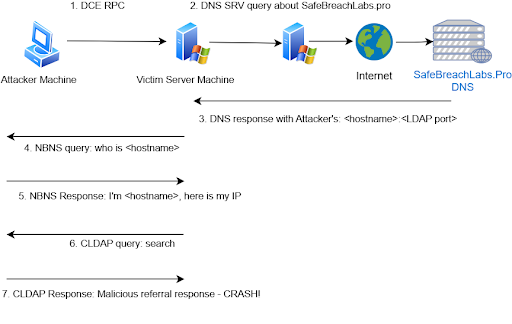

El PoC CVE-2024-49113 ideado por SafeBreach Labs, cuyo nombre en código es LDAPNightmare, está diseñado para bloquear cualquier servidor Windows Server sin parches "sin requisitos previos excepto que el servidor DNS del controlador de dominio víctima tenga conectividad a Internet".

En concreto, implica enviar una solicitud DCE/RPC al servidor víctima, lo que en última instancia provoca que el servicio del subsistema de autoridad de seguridad local (LSASS) se bloquee y fuerce un reinicio cuando se envía un paquete de respuesta de referencia CLDAP especialmente diseñado con un valor distinto de cero para "lm_referral".

Peor aún, la empresa de ciberseguridad con sede en California descubrió que la misma cadena de exploits también podría aprovecharse para lograr la ejecución remota de código (CVE-2024-49112) modificando el paquete CLDAP.

El aviso de Microsoft para CVE-2024-49113 es escueto en detalles técnicos, pero ha revelado que CVE-2024-49112 podría ser explotado enviando solicitudes RPC desde redes no confiables para ejecutar código arbitrario dentro del contexto del servicio LDAP.

"En el contexto de explotar un controlador de dominio para un servidor LDAP, para tener éxito, un atacante debe enviar llamadas RPC especialmente diseñadas al objetivo para activar una búsqueda del dominio del atacante para que se realice con éxito", dijo Microsoft. "En el contexto de explotar una aplicación cliente LDAP, para tener éxito, un atacante debe convencer o engañar a la víctima para que realice una búsqueda de controlador de dominio para el dominio del atacante o para que se conecte a un servidor LDAP malicioso. Sin embargo, las llamadas RPC no autenticadas no tendrían éxito".

Además, un atacante podría usar una conexión RPC a un controlador de dominio para activar operaciones de búsqueda de controlador de dominio contra el dominio del atacante, señaló la compañía.

Para mitigar el riesgo que plantean estas vulnerabilidades, es fundamental que las organizaciones apliquen los parches de diciembre de 2024 publicados por Microsoft. En situaciones en las que no es posible aplicar parches de inmediato, se recomienda "implementar detecciones para monitorear respuestas de referencia CLDAP sospechosas (con el valor malicioso específico establecido), llamadas DsrGetDcNameEx2 sospechosas y consultas SRV de DNS sospechosas.

ACTUALIZACIÓN 13/01: Trend Micro ha detectado un repositorio GitHub con un exploit malicioso para CVE-2024-49113. El supuesto exploit, es un binario (poc.exe) compactado con UPX que descarga un Powershell en la carpeta temporal del sistema. El PS crea una tarea programada que descarga un nuevo código desde Pastebin. El payload final es un infostealer, que sube al FTP del atacante la información robada y comprimida en un archivo ZIP.

Fuente: THN