Este artículo marca el inicio de una serie dedicada a explorar los Actores Estados más activos de los últimos años, con el propósito de comprender en profundidad sus operaciones, modus operandi, victimología y otros aspectos clave. En esta primera entrega, analizaremos el clúster Forest Blizzard y algunas de sus operaciones desde el inicio del conflicto entre Rusia y Ucrania en 2022.

El clúster Forest Blizzard – también conocido como APT28 o Fancy Bear – ha sido atribuido de forma colectiva por el Servicio de investigación del Congreso de EEUU a las unidades 26165, 74455 y 54777 del Directorio Principal del Alto Estado Mayor de las Fuerzas Armadas de la Federación de Rusia (GRU). Estas unidades han sido identificadas como responsables de diversas operaciones ofensivas y de campañas de desinformación. En concreto, la unidad 26165 ha estado implicada en operaciones a entidades políticas estadounidenses, como el Comité Nacional Demócrata junto a otras entidades como el IRA (Internet Research Agency) y el SVR (Servicio de Inteligencia Exterior), mientras que la Unidad 74455 ha realizado ciberataques como el malware NotPetya en 2017, o la liberación de correos electrónicos robados durante las elecciones presidenciales de 2016. Por su parte, la Unidad 54777, conocida como el 72º Centro de Servicios Especiales, se ha focalizado en operaciones psicológicas y campañas de desinformación a gran escala. La siguiente imagen muestra la estructura jerárquica de las organizaciones de inteligencia y sus respectivos clústers, basada en los análisis realizados por múltiples agencias de inteligencia gubernamentales y privadas.

El GRU, la organización que supervisa las operaciones del clúster Forest Blizzard, también controla diversos institutos de investigación encargados del desarrollo de armamento cibernético avanzado. Sus unidades son conocidas por llevar a cabo operaciones agresivas, frecuentemente caracterizadas por su falta de discreción. Entre las operaciones más destacables atribuidas al GRU se encuentran:

- Contrarrestar las narrativas de la investigación antidopaje olímpico, incluyendo ataques dirigidos contra agencias antidopaje y organizaciones deportivas internacionales para desviar la atención sobre las acusaciones de dopaje sistemático en Rusia.

- Manipular investigaciones sobre el uso de agentes químicos, particularmente en el caso del intento de asesinato en el Reino Unido.

- Influir en los procesos electorales democráticos, llevando a cabo campañas de desinformación y ciberataques en países como Estados Unidos, Venezuela, Alemania y Francia, con el objetivo de desestabilizar los sistemas democráticos y favorecer intereses estratégicos rusos.

Desde el inicio de la guerra de Rusia con Ucrania, las actividades de los diferentes clústers del GRU no solo han persistido, sino que han evolucionado para ser cada vez más agresivas y sofisticadas. Estas operaciones abarcan desde ciberespionaje hasta ataques disruptivos que afectan tanto a entidades gubernamentales como privadas.

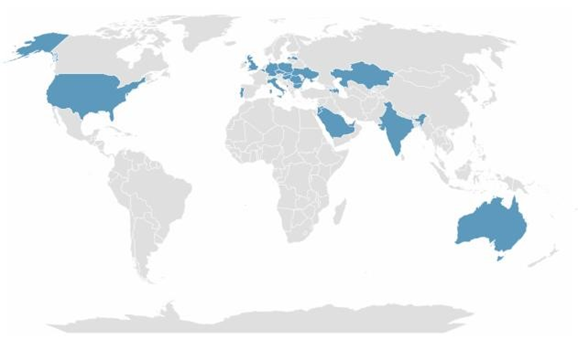

Entre las acciones más destacables, se encuentra el clúster Seashell Blizzard y sus malware como Caddywiper o Soloshred, o la disrupción del proveedor de telecomunicaciones Ukrtelecom. También destaca el clúster Cadet Blizzard, atribuido al GRU recientemente, con sus ataques dirigidos con el malware Whispergate en busca de la desestabilización de objetivos clave. No obstante, a pesar de estas operaciones agresivas, Forest Blizzard ha mantenido un enfoque principal en las operaciones de ciber espionaje. Sus objetivos se han centrado en Ucrania, países de Europa del Este, Australia y Estados Unidos, buscando información estratégica en apoyo de las metas del Kremlin. Este aumento en la intensidad y complejidad de las operaciones del GRU refleja la importancia que Rusia otorga a la ciberseguridad como herramienta de guerra híbrida en el conflicto actual.

Campañas

Credomapv2

En mayo de 2022, Forest Blizzard llevó a cabo una campaña dirigida a objetivos ucranianos con el objetivo de robar información confidencial mediante diferentes tácticas, técnicas y procedimientos (TTPs).

Estas actividades incluyeron desde el uso de spear phishing hasta la exfiltración directa de información. La campaña se caracterizó por el envío correos electrónicos con el asunto “ciberataque” y utilizando cuentas comprometidas de Emiratos Árabes Unidos como vectores iniciales.

Los correos contenían un fichero con extensión .sfx, diseñado para desplegar Credomapv2: un malware en .NET que funciona como un stealer, recolectando información sensible como credenciales o cookies de los navegadores Edge, Chrome, Firefox. Una vez obtiene los datos, estos son exfiltrados a través de HTTPS, dificultando su detección. Además, se identificaron variantes de Credomapv2 distribuidas desde buzones de correo comprometidos en otros países como, por ejemplo, la India.

Además, esta versión de Credomapv2 utiliza servicios Cloud para la exfiltración de información, como pipedream[.]net. Sin embargo, variantes anteriores del malware empleaban dominios tipo ápex para la comunicación con los servidores de comando y control (C2) y la instalación de Cobalt Strike, herramienta utilizada para movimientos laterales y de persistencia en entornos comprometidos. Por último, otro detalle relevante de Credomapv2 es el firmante del certificado asociado al malware, que contiene el nombre “DESKTOP-DSDK4NU\Jefry” y un thumbprint

“403AE8BAE9A1FECEDEFFADADA6B41E7141F4A6020F7725DA0A38F960050F21A3”.

Este dato, inicialmente “inofensivo” ha permitido identificar otras variantes del malware y mapear nuevas víctimas relacionadas con las operaciones de Forest Blizzard. Estos elementos subrayan la sofisticación de la campaña, así como el enfoque detallado en la distribución y personalización de los artefactos para maximizar su impacto.

Credomap

A diferencia de la campaña anterior, esta nueva operación con el malware Credomap destaca por las variaciones en las técnicas de acceso inicial y en los mecanismos de exfitración utilizados.

Por un lado, en esta ocasión, Credomap aprovecha la vulnerabilidad CVE-2022-30190 (Follina) mediante un fichero con extensión .rtf que contiene una URL maliciosa. Esta URL descarga un archivo HTML con un JavaScript embebido que, a su vez, descarga el malware Credomap en el sistema.

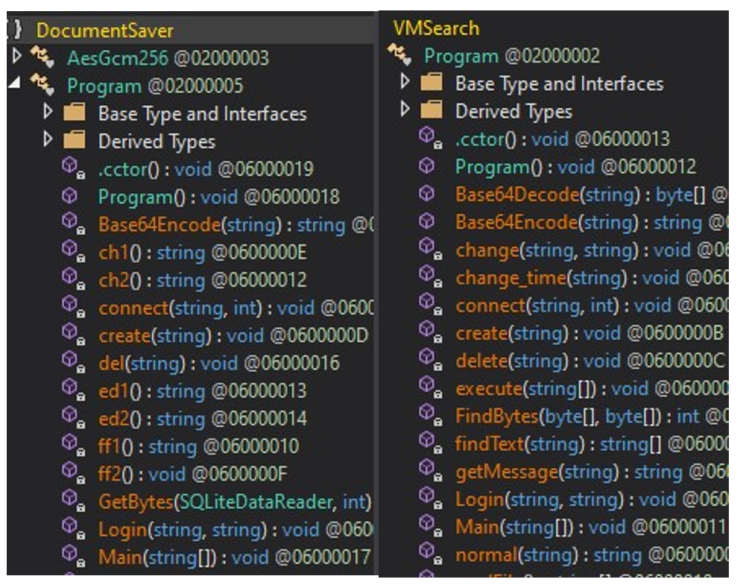

Por otro lado, en vez de exfiltrar información a través de HTTPS o servicios Cloud, esta variante aprovecha el protocolo IMAP para enviar los datos robados a buzones comprometidos de Emiratos Árabes Unidos. Esta técnica, que facilita la evasión de herramientas de seguridad perimetrales, es una característica distintiva (hallmark) de Forest Blizzard, Midnight Blizzard y otros clústeres rusos.

Por último, al igual que la versión anterior, esta muestra de Credomap incluye un certificado con el mismo firmante, lo que permite establecer un vínculo entre ambas campañas y reforzar el análisis de TTPs de Forest Blizzard.

Graphite

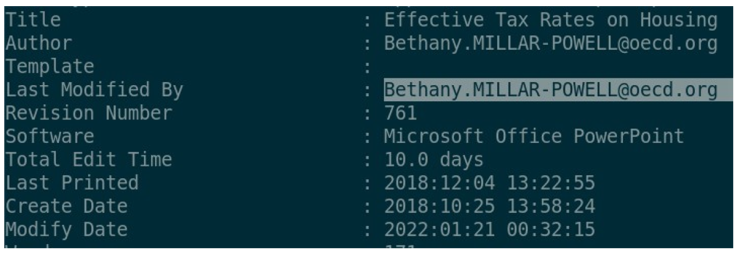

En septiembre de 2022, Forest Blizzard lanzó una campaña dirigida a países de Europa del Este, específicamente Armenia y Azerbaiyán, aprovechando las tensiones geopolíticas de la tensión, según informes de empresas privadas. La campaña utilizó presentaciones de la Organización para la Cooperación y el Desarrollo Económico (OECD) como señuelo. El uso de documentos legítimos para su armamentación es una característica distintiva (hallmark) que tanto Forest Blizzard como Midnight Blizzard comparten en sus campañas.

Esta operación utilizó un exploit que permitió la ejecución de código al cambiar el archivo PowerPoint a modo presentación y mover el ratón. Una vez ejecutado el código, se descarga una imagen que es modificada a la extensión .dll. y establece persistencia de tipo COM simultáneamente. Adicionalmente, el malware verifica si el mutex del implante ya está creado; de no estarlo, realiza una segunda descarga de la imagen maliciosa.

La campaña, conocida como Graphite, destaca por el uso de servicios cloud de Microsoft, como OneDrive y API Graph, tanto en las primeras fases del ataque como en la exfiltración de información. Este enfoque refleja la capacidad de Forest Blizzard para adaptar su ecosistema de comando y control (C2) a entornos modernos, eludiendo las soluciones de seguridad tradicionales. No obstante, cabe destacar que en variantes anteriores, se utilizaron métodos diferentes a los servicios Cloud, como la vulnerabilidad CVE-202140444, dominios tipo apex para la comunicación C2 y herramientas como Empire.

Oceanmap / Steelhook / Masepite

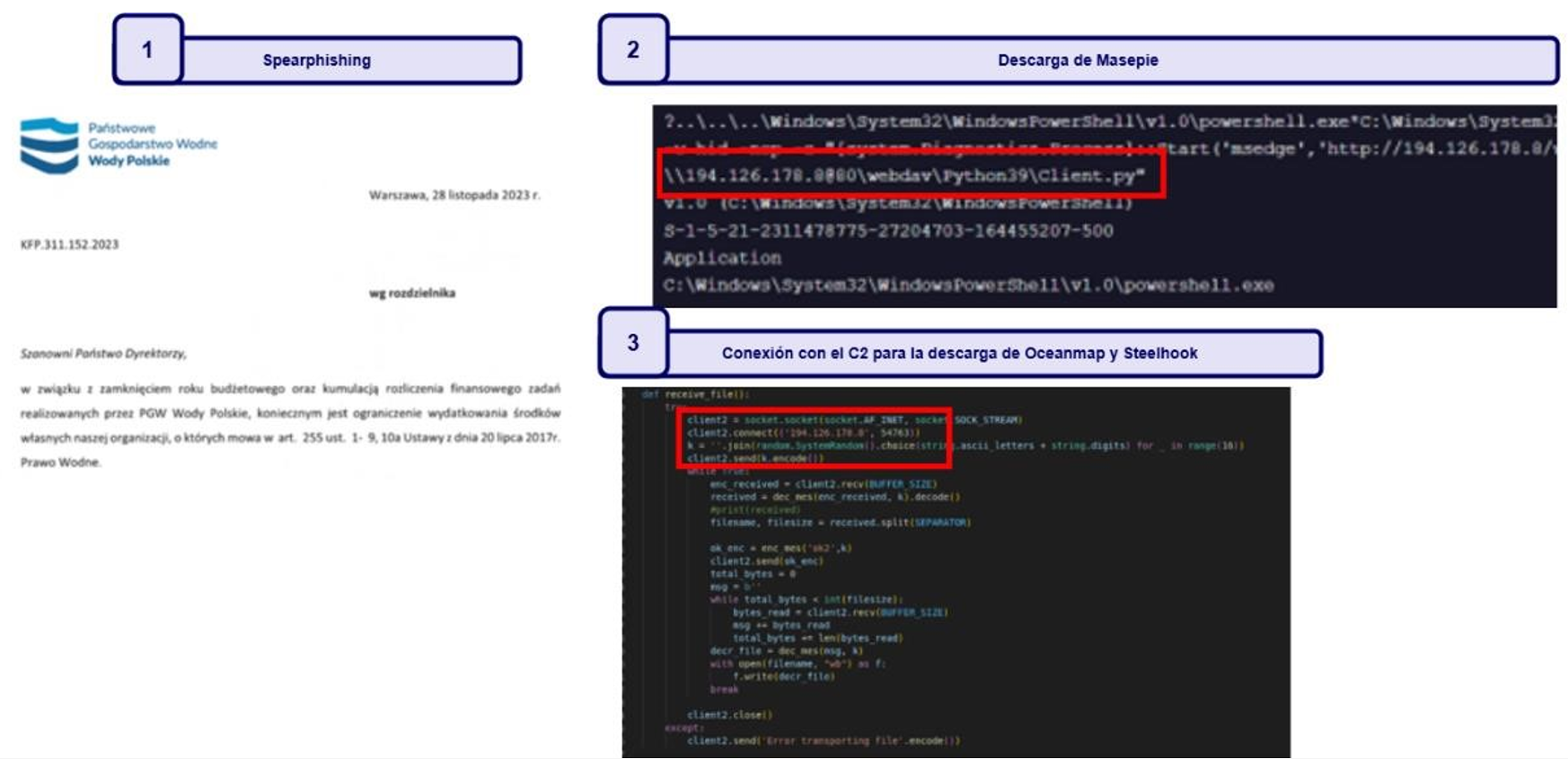

En diciembre de 2023, Forest Blizzard lanzó una campaña dirigida a objetivos del gobierno local de Ucrania, con el propósito de recopilar información sensible de los mismos.

Esta campaña se caracterizó por el uso de spearphishing, en combinación de documentos legítimos empleados como señuelos para lograr el acceso inicial en sus víctimas y desplegar tresartefactos principales: Steelhook (PowerShell), Masepie (Python) y Oceanmap (.NET).

- Masepite: Diseñado para permitir la tunelización mediante SSH y realizar la descarga secundaria de los otros dos artefactos, Oceanmap y Steelhook.

- Steelhook: Orientado a la recolección de información, este artefacto extrae credenciales, cookies y la clave maestra de DPAPI de navegadores comprometidos.

- Oceanmap: Funciona como un backdoor que se comunica con el servidor de comando y control (C2) mediante el protocolo IMAP.

Al igual que otras campañas mencionadas en este artículo, el C2 que se utiliza es un buzón comprometido de Emiratos Árabes Unidos, como facadesolutionsuae[.]com, aunque en otras campañas recientes también se han identificado buzones de proveedores de telecomunicaciones de EEUU comprometidos.

Un aspecto importante de esta operación es el uso de más de diez documentos señuelo provenientes de empresas de diferentes sectores, idiomas y regiones, lo que refleja una cuidada atención y planificación para maximizar el alcance y el éxito del ataque.

Por último, si revisamos la muestra de Credomap y la comparamos con Oceanmap, podemos observar que ambos comparten funciones tanto para la exfiltración de información mediante IMAP como de inicio de sesión, tal y como se puede observar en las siguientes ilustraciones respectivamente:

CVE-2023-23397

Tres semanas después del inicio de la guerra entre Rusia y Ucrania, desde marzo de 2022 hasta octubre de 2023, Forest Blizzard lanzó una campaña dirigida contra varios objetivos ucranianos, incluyendo el Servicio Estatal de Migración de Ucrania. Esta operación aprovechó el zero-day CVE-2023-23397, una vulnerabilidad que permite comprometer los sistemas objetivo de manera silenciosa.

Según informes de inteligencia, se analizaron más de cincuenta muestras asociadas a esta campaña, lo que permitió obtener información estratégica valiosa sobre las prioridades del ejército ruso durante el conflicto, subrayando la importancia de las operaciones de este tipo en la toma de decisiones los conflictos armados.

Por otro lado, el uso de zero-days por parte de los actores estado es una práctica común, especialmente cuando el valor de la información obtenida supera el resto asociado a la exposición de la vulnerabilidad.

Por último, dentro de la infraestructura utilizada para esta campaña, se encuentra el proveedor M247 Europe srl, el cual ha sido utilizado por Forest Blizzard, Cadet Blizzard y otros clústeres chinos e iraníes.

Headlace

A principios de abril de 2023, Forest Blizzard llevó a cabo una campaña dirigida contra diferentes objetivos europeos desde Ucrania, Polonia y Bélgica, extendiéndose también a regiones como Arabia Saudí y Australia. La técnica de acceso inicial fue el spearphishing, empleando como temática la supuesta venta de coches a diplomáticos. Al interactuar con el enlace proporcionado, se descargaba el malware Headlace, una dll que aprovecha la técnica Dll Sideloading, utilizandocomo ejecutable principal la calculadora de Windows. Lo peculiar de esta técnica es que, una vez se carga la dll maliciosa, su objetivo no es ejecutar algún Shellcode, como suele ser habitual en este tipo de ataques, sino ejecutar un archivo .bat que contiene las siguientes fases de la infección. Este .bat tiene como propósito descargar una imagen que se convierte en un script (por ejemplo, en formato .cmd, .css o .bat) y que recolecta información sobre el sistema para, posteriormente, enviarla a los servidores de comando y control (C2) asociados a la campaña.

Por otro lado, diferentes variantes de Headlace incorporan técnicas de anti-análisis. Si el servidor C2 detecta que el equipo que intenta descargar el malware no pertenece a un objetivo deseado, simplemente muestra una imagen relacionada con la venta de un coche, evitando la ejecución del malware.

En cuanto a la infraestructura utilizada, tanto en esta campaña como en otras variantes, Forest Blizzard aprovecha servicios cloud como webhook[.]site, infinityfreeapp[.]com y mockbin[.]org. Según un informe de IBM, en diciembre del 2023 la infraestructura migró de InfinityFree a dominios como webhook[.]site, mocky[.]io y el dominio de nivel superior firstcloudit[.]com. En adición, IBM destaca que la tercera fase de Headlace presenta solapamientos con el malware Masepie.

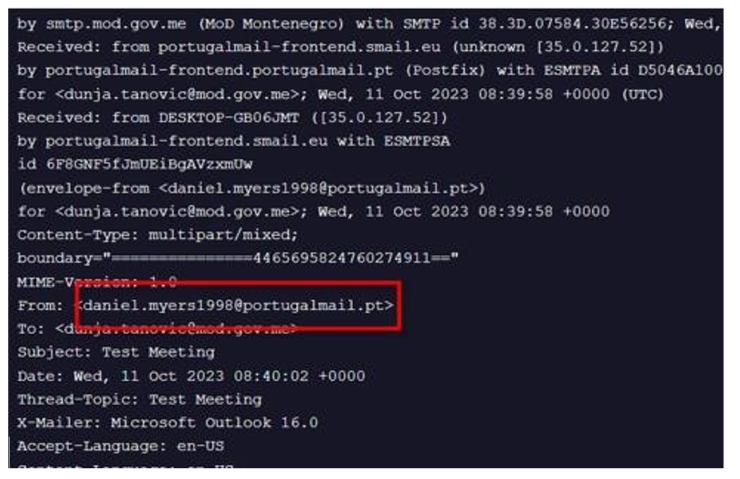

Cabe destacar que se utilizaron servicios de correo previamente utilizados en campañas anteriores, como portugalmail[.]pt para llevar a cabo los ataques de spearphishing. Asimismo, utilizaron documentos legítimos como señuelos, provenientes de organizaciones reconocidas como UN Human Rights y el Banco de Israel, siguiendo un patrón observado en las otras campañas.

Por último, las mismas técnicas observadas en esta campaña han sido reutilizadas con ligeras modificaciones por otro actor: Midnight Blizzard. Según el Servicio de investigación del Congreso de EEUU, se atribuye la responsabilidad de las operaciones ciber a los servicios de seguridad o agencias de inteligencia rusos y que, además, existe la posibilidad de que distintas unidades dentro de estas agencias lleven a cabo operaciones similares de manera independiente, sin conocimiento mutuo.

Cherryspy / Hatvibe

En julio de 2024, Forest Blizzard inició una campaña dirigida contra instituciones de I+D ucranianas y organizaciones públicas de Armenia, con el objetivo de recolectar inteligencia de las diferentes entidades. Al igual que en la mayoría de las campañas que se han mencionado, Forest Blizzard utiliza el spearphishing como acceso inicial, utilizando cuentas de correo interno comprometidas para enviar documentos maliciosos con macros incrustadas para lograr las siguientes fases de la infección. Lo interesante estos documentos es el uso de un enfoque en dos etapas: la primera macro genera un segundo documento que contiene una segunda macro, la cual crea la persistencia en el sistema mediante creación de una tarea programada y despliega Hatvibe, un archivo .hta diseñado para descargar el backdoorCherryspy. Por otro lado, en otras variantes de esta campaña también se aprovechó la vulnerabilidad CVE2024-23692 de HFS (HTTP File Server) para realizar la descarga de Hatvibe, ampliando así la capacidad de ataque.

A diferencia de campañas anteriores, en esta ocasión Forest Blizzard recurrió a infraestructura tradicional, empleando proveedores de alojamiento ubicados en los Países Bajos. Para el registro de dominios, utilizó servicios como NameCheap y Hostinger, en lugar de basarse en recursos cloud como en campañas previas.

Captcha

En octubre de 2024, Forest Blizzard llevó a cabo una campaña dirigida a entidades públicas de Ucrania. En esta ocasión, utilizaron spearphishing para enviar enlaces a hojas de cálculo de Google. Al hacer clic en el enlace, se presentaba un mecanismo de seguridad CAPTCHA que, al interactuar con él, copiaba automáticamente un script malicioso en PowerShell al portapapeles del usuario. Simultáneamente, se mostraba una imagen con instrucciones que indicaban al usuario realizar las combinaciones Win+R, Ctrl+V y Enter para ejecutar el código.

Una vez ejecutado, el código descargaba un archivo .hta que eliminaba el contenido del portapapeles y realizaba y una segunda descarga de un script malicioso en PowerShell. Este tunelizaba las comunicaciones con el servidor de C2 mediante SSH, exfiltrando la información almacenada en los navegadores, además de desplegar Metasploit en el sistema comprometido.

Cabe destacar que, como en campañas anteriores, Forest Blizzard combinó servidores de C2 comprometidos con servicios en la nube para operar su infraestructura, manteniendo su enfoque híbrido en el manejo de estas campañas.

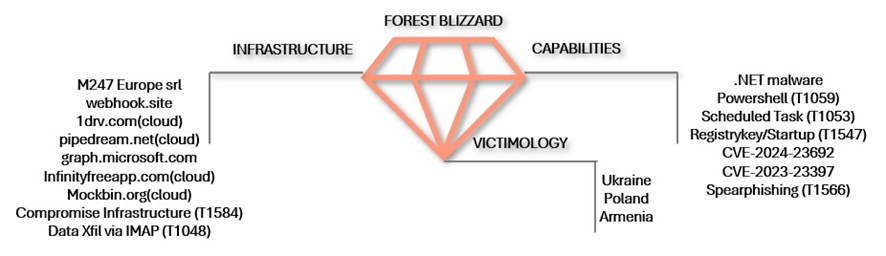

Indicadores clave de identidad

Veamos cómo, utilizando el modelo diamante de intrusión, podemos identificar los hallmarks de Forest Blizzard utiliza comúnmente en las campañas que he comentado que nos permita identificar su modus operandi. Utilizando el Modelo Diamante de Intrusión, es posible identificar los hallmarks que Forest Blizzard utiliza de manera recurrente en sus campañas, lo que permite caracterizar su modus operandi. Este modelo analiza las capacidades de infraestructura, capacidadyvictimología, proporcionando una perspectiva integral sobre las tácticas y técnicas empleadas por el grupo.

Es importante destacar que, aunque los malware empleados por Forest Blizzard en sus campañas no alcanzan el nivel de sofisticación de los utilizados por otros clústeres, el grupo compensa esta limitación mediante el uso de infraestructura en la nube, servidores de C2 comprometidos y estrictos mecanismos de OPSEC. Estas estrategias complican significativamente la detección mediante métodos tradicionales y hacen imprescindible la intervención de equipos especializados en detección y respuesta a amenazas.

Victimología

Dentro de la victimología de Forest Blizzard, se observa que se enfocan principalmente en países de Europa del Este y Estados Unidos.

Entre las principales industrias afectadas se encuentran: gobiernos (GOV), organizaciones no gubernamentales (NGO), telecomunicaciones y defensa. No obstante, debido al uso de infraestructura comprometida, como servidores C2, el alcance de los sectores impactados no se limita exclusivamente a las industrias mencionadas.

Como conclusión, Forest Blizzard continúa desarrollando sus actividades cada vez con mayor nivel de sofisticación, empleando herramientas innovadoras y aprovechando tanto entornos comprometidos como servicios cloud para desplegar malware o exfiltrar información sensible.

Realizar investigaciones como esta, ayudan a comprender las operaciones de grupos como Forest Blizzard, lo que a su vez nos permite generar inteligencia accionable y estratégica, optimizando nuestras capacidades de prevención, detección y respuesta frente a amenazas avanzadas.

Para obtener más información sobre los Indicadores de Compromiso (IoCs), no dudes en ponerte en contacto con nuestros representantes de ventas.

Próximamente publicaremos la segunda entrega de esta investigación, donde exploraremos en detalle clústeres de origen asiático.

La entrada GRU: Forest Blizzard – una visita a sus operaciones más interesantes desde el inicio de la guerra con Ucrania aparece primero en Security Art Work.