La plataforma de phishing como servicio (PhaaS) Darcula robó 884.000 tarjetas de crédito tras 13 millones de clics en enlaces maliciosos enviados por SMS a objetivos de todo el mundo.

Estas cifras provienen de una investigación coordinada por investigadores de NRK, Bayerischer Rundfunk, Le Monde y la firma de seguridad noruega Mnemonic, quienes identificaron a 600 operadores (clientes de ciberdelincuencia) y al principal creador y vendedor de la plataforma. El ciberataque se llevó a cabo durante siete meses entre 2023 y 2024, por lo que no refleja la cantidad total que la plataforma de ciberdelincuencia ha ayudado a robar.

El rápido ascenso de Darcula

Darcula es una plataforma PhaaS que se dirige a usuarios de Android y iPhone en más de 100 países mediante 20.000 dominios que suplantan marcas conocidas, con el objetivo de robar las credenciales de las cuentas de los usuarios. Estos mensajes de phishing suelen simular multas de peaje o notificaciones de envío de paquetes que incluyen enlaces a sitios web de phishing.

Los investigadores de Netcraft, pioneros en señalar la creciente amenaza en marzo de 2024, observaron que Darcula se diferenciaba de otros servicios de ciberdelincuencia similares por su capacidad para usar RCS e iMessage en lugar de SMS, lo que aumentaba la eficacia de sus ataques.

En febrero de 2025, los mismos investigadores informaron que Darcula había experimentado una evolución significativa, permitiendo a los operadores generar automáticamente kits de phishing para cualquier marca, además de implementar nuevas funciones de sigilo, un conversor de tarjetas de crédito a tarjetas virtuales y un panel de administración simplificado.

En abril de 2025, Netcraft introdujo la IA generativa en Darcula, lo que permitió a los ciberdelincuentes crear estafas personalizadas con la ayuda de herramientas LLM en cualquier idioma y para cualquier tema.

La cacería de Darcula

La investigación de Mnemonic, que implicó ingeniería inversa de la infraestructura de phishing, condujo al descubrimiento de un potente kit de herramientas de phishing llamado "Magic Cat", la columna vertebral de la operación Darcula.

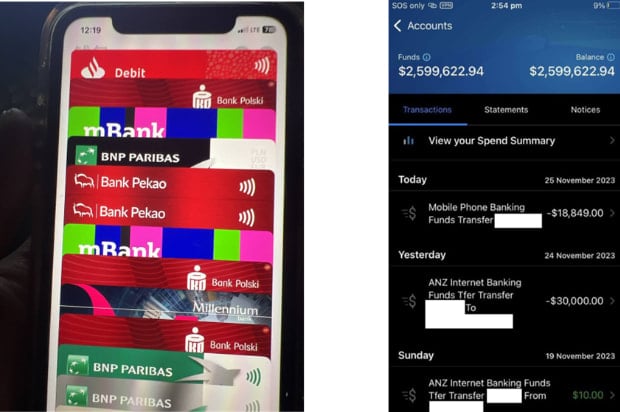

Los investigadores también se infiltraron en el grupo de Telegram asociado con la operación Darcula, descubriendo fotos de granjas de tarjetas SIM, módems y evidencia de lujosos estilos de vida financiados por las estafas. Mediante análisis OSINT y DNS pasivo, rastrearon las huellas digitales de la operación hasta un individuo chino y una cuenta de desarrollador de GitHub, entre otros.

El medio NRK afirma que el individuo es un joven de 24 años de Henan, China, vinculado a una empresa que se cree creó Magic Cat. Un portavoz de la empresa declaró a la prensa que Yucheng era un exempleado y negó cualquier implicación en el fraude, afirmando que solo vende "software de creación de sitios web". NRK señala que, aunque la compañía reconoció que Magic Cat se utiliza para phishing y afirmó que lo desmantelaría, se lanzó una nueva versión.

En otra publicación, NRK revela que alrededor de 600 estafadores individuales utilizan Darcula para robar información de tarjetas de pago a víctimas en todo el mundo, con 884.000 tarjetas confiscadas en todo el mundo.

Los operadores están organizados en grupos cerrados de Telegram, que NRK monitoreó durante más de un año, descubriendo que la mayoría se comunica en chino y gestiona granjas de tarjetas SIM y configuraciones de hardware para enviar mensajes de texto masivos y procesar tarjetas robadas a través de terminales.

El informe de NRK destaca operadores con un gran volumen de tráfico malicioso facilitado por Darcula, incluyendo un usuario tailandés, "x66/Kris", que parece ocupar un alto cargo en la jerarquía. Toda la información recopilada por los investigadores se compartió con las autoridades policiales competentes.