Investigadores de ciberseguridad han descubierto una nueva campaña de malware que utiliza un cargador de shellcode basado en PowerShell para implementar un troyano de acceso remoto llamado Remcos RAT.

"Los actores de amenazas distribuyeron archivos LNK maliciosos incrustados en archivos ZIP, a menudo camuflados como documentos de Office", declaró Akshay Thorve, investigador de seguridad de Qualys, en un informe técnico. "La cadena de ataque utiliza mshta.exe para la ejecución de proxy durante la fase inicial".

La última ola de ataques, según detalla Qualys, emplea señuelos relacionados con impuestos para incitar a los usuarios a abrir un archivo ZIP malicioso que contiene un archivo de acceso directo de Windows (LNK), que, a su vez, utiliza mshta.exe, una herramienta legítima de Microsoft para ejecutar aplicaciones HTML (HTA).

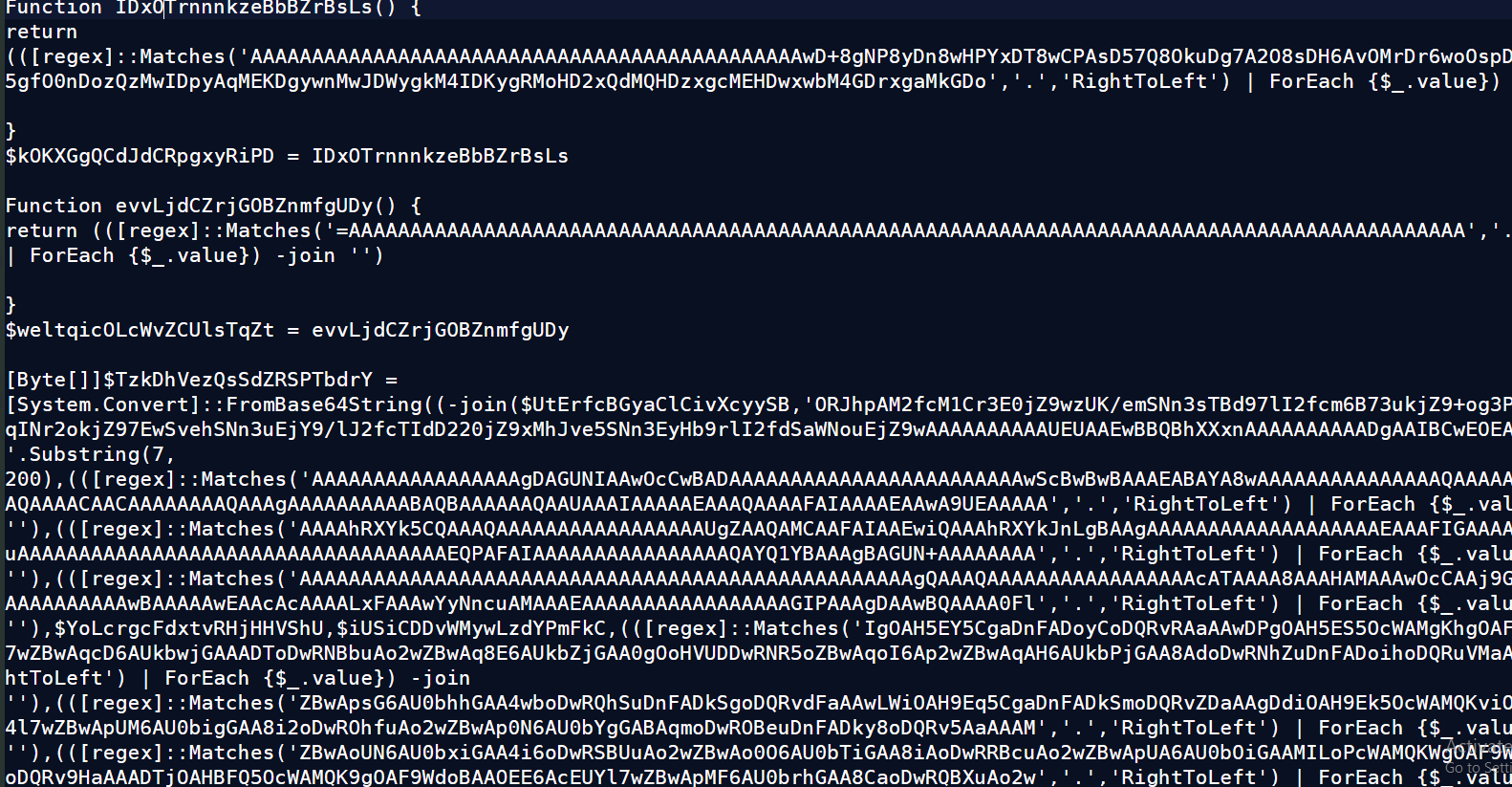

El binario se utiliza para ejecutar un archivo HTA ofuscado llamado "xlab22.hta", alojado en un servidor remoto. Este archivo incorpora código de Visual Basic Script para descargar un script de PowerShell, un PDF señuelo y otro archivo HTA similar llamado "311.hta". El archivo HTA también está configurado para realizar modificaciones en el Registro de Windows y garantizar que "311.hta" se inicie automáticamente al iniciar el sistema.

Una vez ejecutado el script de PowerShell, este decodifica y reconstruye un cargador de shellcode que, en última instancia, ejecuta la carga útil de Remcos RAT completamente en memoria.

Remcos RAT es un malware conocido que ofrece a los cibercriminales control total sobre los sistemas comprometidos, lo que lo convierte en una herramienta ideal para el ciberespionaje y el robo de datos. Es un binario de 32 bits compilado con Visual Studio C++ 8, con una estructura modular y capaz de recopilar metadatos del sistema, registrar pulsaciones de teclas, realizar capturas de pantalla, supervisar los datos del portapapeles y recuperar una lista de todos los programas instalados y procesos en ejecución. Además, establece una conexión TLS con un servidor de comando y control (C2) en "readysteaurants[.]com", manteniendo un canal persistente para la exfiltración y el control de datos.

Esta no es la primera vez que se detectan versiones sin archivos de Remcos RAT. En noviembre de 2024, Fortinet FortiGuard Labs detalló una campaña de phishing que implementó el malware sin archivos mediante el uso de señuelos con temática de órdenes.

Lo que hace que este método de ataque sea atractivo para los cibercriminales es que les permite operar sin ser detectados por muchas soluciones de seguridad tradicionales, ya que el código malicioso se ejecuta directamente en la memoria del equipo, dejando muy pocos rastros en el disco.

"El auge de los ataques basados en PowerShell, como la nueva variante Remcos RAT, demuestra cómo los actores de amenazas están evolucionando para evadir las medidas de seguridad tradicionales", declaró J. Stephen Kowski, director de tecnología de campo de SlashNext.

"Este malware sin archivos opera directamente en la memoria, utilizando archivos LNK y MSHTA.exe para ejecutar scripts ofuscados de PowerShell que pueden eludir las defensas convencionales. La seguridad avanzada del correo electrónico, capaz de detectar y bloquear archivos adjuntos LNK maliciosos antes de que lleguen a los usuarios, es crucial, al igual que el análisis en tiempo real de los comandos de PowerShell en busca de comportamientos sospechosos".

Esta revelación se produce después de que Palo Alto Networks Unit 42 y Threatray detallaran un nuevo cargador .NET que se utiliza para detonar una amplia gama de ladrones de información y RATS como Agent Tesla, NovaStealer, Remcos RAT, VIPKeylogger, XLoader y XWorm.

El cargador consta de tres etapas que funcionan en conjunto para desplegar la carga útil de la etapa final: un ejecutable .NET que integra la segunda y la tercera etapa de forma cifrada, una DLL .NET que descifra y carga la siguiente etapa, y una DLL .NET que gestiona la implementación del malware principal.

"Mientras que las versiones anteriores integraban la segunda etapa como una cadena codificada, las versiones más recientes utilizan un recurso de mapa de bits. La primera etapa extrae y descifra estos datos, y luego los ejecuta en memoria para iniciar la segunda etapa".

Unit 42 describió el uso de recursos de mapa de bits para ocultar cargas útiles maliciosas mediante una técnica de esteganografía que puede eludir los mecanismos de seguridad tradicionales y evitar la detección.

Los hallazgos también coinciden con la aparición de varias campañas de phishing e ingeniería social diseñadas para el robo de credenciales y la distribución de malware.

- Uso de versiones troyanizadas del software de gestión de contraseñas KeePass, cuyo nombre en código es KeeLoader, para instalar una baliza Cobalt Strike y robar datos confidenciales de la base de datos de KeePass, incluyendo credenciales administrativas. Los instaladores maliciosos se alojan en dominios de typosquat de KeePass que se distribuyen mediante anuncios de Bing.

- Uso de señuelos y URL de ClickFix incrustados en documentos PDF y una serie de URL de descarga intermedia para implementar Lumma Stealer.

- Uso de documentos de Microsoft Office con trampas que se utilizan para implementar el ladrón de información Formbook, protegidos mediante un servicio de distribución de malware conocido como Horus Protector.

- Uso de URI de blobs para cargar localmente una página de phishing de credenciales mediante correos electrónicos de phishing. Las URI de blobs se distribuyen mediante páginas permitidas (p. ej., onedrive.live[.]com) que se utilizan para redirigir a las víctimas a un sitio malicioso que contiene un enlace a una página HTML controlada por un actor de amenazas.

- Uso de archivos RAR camuflados como archivos de configuración para distribuir el RAT de NetSupport en ataques dirigidos a Ucrania y Polonia.

- Uso de correos electrónicos de phishing para distribuir archivos adjuntos HTML con código malicioso para capturar las credenciales de Outlook, Hotmail y Gmail de las víctimas y exfiltrarlas a un bot de Telegram llamado "Blessed logs", activo desde febrero de 2025.

Estos avances también se han visto complementados por el auge de las campañas impulsadas por inteligencia artificial (IA) que aprovechan trucos polimórficos que mutan en tiempo real para eludir los intentos de detección. Estos incluyen la modificación de los asuntos de los correos electrónicos, los nombres de los remitentes y el contenido del cuerpo para evadir la detección basada en firmas.

"La IA ha permitido a los actores de amenazas automatizar el desarrollo de malware, escalar los ataques en diferentes sectores y personalizar los mensajes de phishing con precisión quirúrgica", afirmó Cofense.

Estas amenazas en constante evolución son cada vez más capaces de eludir los filtros de correo electrónico tradicionales, lo que pone de manifiesto el fracaso de las defensas perimetrales y la necesidad de la detección posterior a la entrega. También les permitió superar las defensas tradicionales mediante campañas de phishing polimórficas que cambian el contenido sobre la marcha. El resultado: mensajes engañosos cada vez más difíciles de detectar y aún más difíciles de detener.

Fuente: THN