El troyano bancario para Android Crocodilus ha lanzado nuevas campañas dirigidas a usuarios de criptomonedas y clientes bancarios en Europa y Sudamérica.

Detectado por primera vez en marzo de 2025, las primeras muestras de Crocodilus se limitaron en gran medida a Turquía, donde el malware se hacía pasar por aplicaciones de casinos en línea o aplicaciones bancarias falsificadas para robar credenciales de inicio de sesión.

Las campañas recientes muestran que ahora está atacando objetivos en Polonia, España, Argentina, Brasil, Indonesia, India y Estados Unidos, según las conclusiones de ThreatFabric.

Una campaña dirigida a usuarios polacos utilizó anuncios de Facebook para promocionar aplicaciones de fidelización falsas. Al hacer clic en el anuncio, los usuarios eran redirigidos a sitios maliciosos, donde se les instalaba un dropper de Crocodilus, que elude las restricciones de Android 13+.

Los datos de transparencia de Facebook revelaron que estos anuncios llegaron a

miles de usuarios en solo una o dos horas, centrándose en el público mayor de

35 años.

Crocodilus se centra en aplicaciones bancarias y de criptomonedas

Una vez instalado, Crocodilus superpone páginas de inicio de sesión falsas sobre aplicaciones bancarias y cripto legítimas. En España, se hizo pasar por una actualización del navegador y atacó a casi todos los principales bancos.

Más allá de su expansión geográfica, Crocodilus ha añadido nuevas capacidades. Una mejora notable es la capacidad de modificar las listas de contactos de los dispositivos infectados, lo que permite a los atacantes insertar números de teléfono etiquetados como "Soporte bancario", que podrían utilizarse para ataques de ingeniería social.

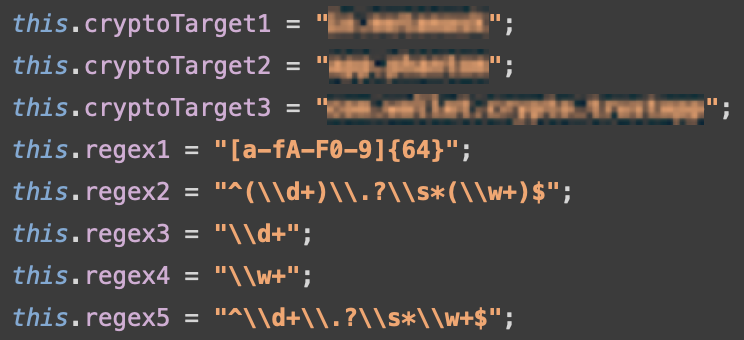

Otra mejora clave es un recolector automático de frases semilla dirigido a billeteras de criptomonedas. El malware Crocodilus ahora puede extraer frases semilla y claves privadas con mayor precisión, proporcionando a los atacantes datos preprocesados para tomar el control de las cuentas rápidamente.

Mientras tanto, los desarrolladores han reforzado las defensas de Crocodilus mediante una ofuscación más profunda. La última variante cuenta con código empaquetado, cifrado XOR adicional y una lógica intencionadamente enrevesada para resistir la ingeniería inversa.

Los analistas de MTI también observaron campañas más pequeñas dirigidas a aplicaciones de minería de criptomonedas y bancos digitales europeos. "Al igual que su predecesor, la nueva variante de Crocodilus presta mucha atención a las aplicaciones de billeteras de criptomonedas. Esta variante estaba equipada con un analizador sintáctico adicional, que ayudaba a extraer frases semilla y claves privadas de billeteras específicas".

Los "crypto drainers" se venden como malware

En un informe del 22 de abril, la empresa de análisis forense y cumplimiento normativo en materia de criptomonedas AMLBot reveló que los "crypto drainers", programas maliciosos diseñados para robar criptomonedas, se han vuelto más fáciles de acceder a medida que el ecosistema evoluciona hacia un modelo de negocio de software como servicio.

El informe reveló que los propagadores de malware pueden alquilar un drainer por tan solo 100-300 USDt (USDT).

El 19 de mayo se reveló que el fabricante chino de impresoras Procolored había distribuido malware para robar bitcoins junto con sus controladores oficiales.

Fuente: THN