Un actor de amenazas ha publicado más de 15 millones de direcciones de correo electrónico asociadas con cuentas de Trello que se recopilaron mediante una API no segura en enero.

Trello es una herramienta de gestión de proyectos en línea propiedad de Atlassian. Las empresas suelen utilizarlo para organizar datos y tareas en tableros, tarjetas y listas.

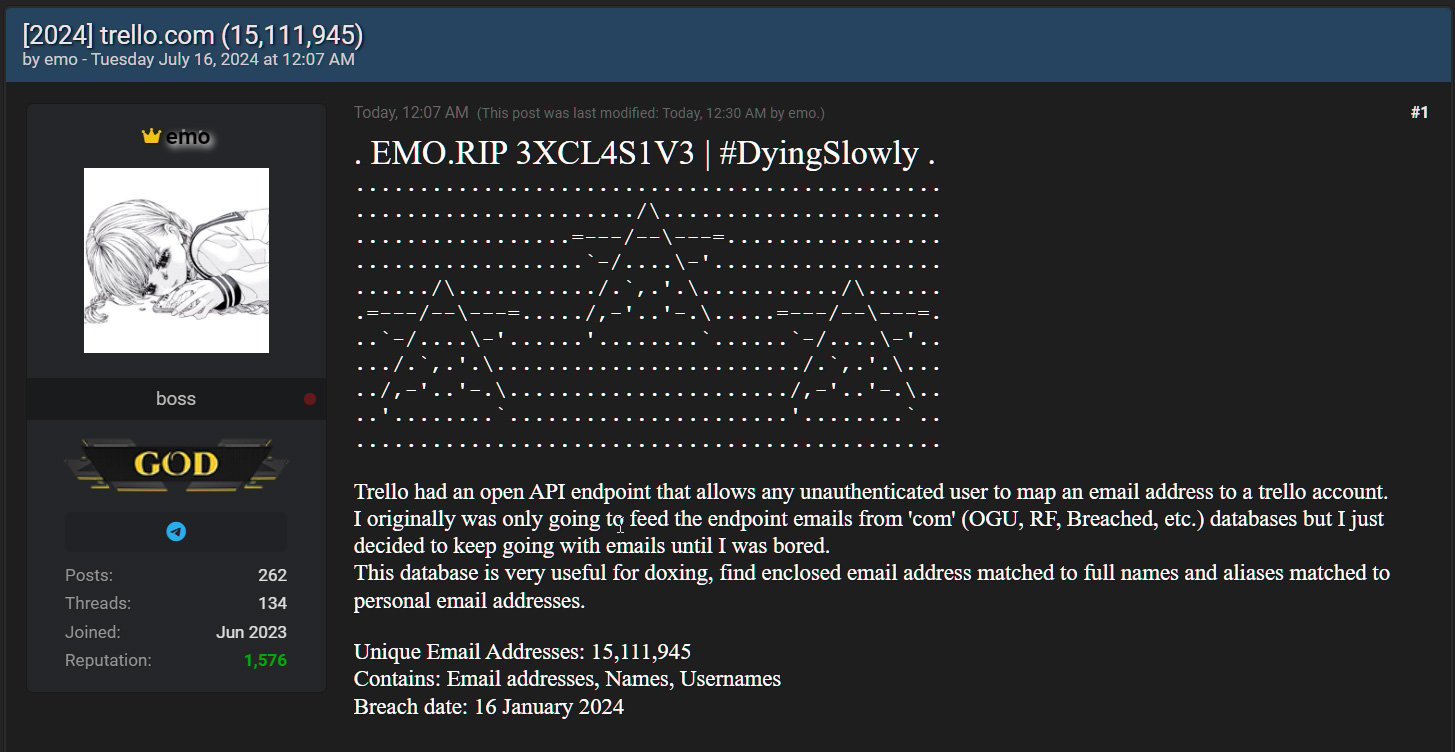

En enero, BleepingComputer informó que un actor de amenazas conocido como "emo" estaba vendiendo perfiles de 15.115.516 miembros de Trello en un popular foro de hacking. Si bien casi todos los datos de estos perfiles son información pública, cada perfil también contenía una dirección de correo electrónico no pública asociada con la cuenta.

Si bien Atlassian, el propietario de Trello, no confirmó en ese momento cómo se robaron los datos, "emo" le dijo a BleepingComputer que se recopilaron utilizando una API REST no segura que permitía a los desarrolladores consultar información pública sobre un perfil según el ID de Trello y el nombre de usuario de los usuarios o la dirección de correo electrónico.

"emo" creó una lista de 500 millones de direcciones de correo electrónico y la introdujo en la API para determinar si estaban vinculadas a una cuenta de Trello. Luego, la lista se combinó con la información de la cuenta devuelta para crear perfiles de miembros para más de 15 millones de usuarios.

Hoy, emo compartió la lista completa de 15.115.516 perfiles en el foro de hacking Breached por ocho créditos del sitio (por un valor de 2,32 dólares).

"Trello tenía un end-point API abierto que permite a cualquier usuario no autenticado asignar una dirección de correo electrónico a una cuenta de Trello", explicó "emo" en la publicación del foro. Los datos filtrados incluyen direcciones de correo electrónico e información pública de la cuenta Trello, incluido el nombre completo del usuario.

Esta información se puede utilizar en ataques de phishing dirigidos para robar información más confidencial, como contraseñas. emo también dice que los datos se pueden utilizar para doxxing, permitiendo a los actores de amenazas vincular direcciones de correo electrónico a personas y sus alias.

Atlassian confirmó que la información se recopiló a través de una API REST de Trello que se cerró en enero. "Dado el uso indebido de la API descubierto en esta investigación de enero de 2024, le hicimos un cambio para que personas no autenticadas Los usuarios/servicios no pueden solicitar información pública de otro usuario por correo electrónico. Los usuarios autenticados aún pueden solicitar información que esté disponible públicamente en el perfil de otro usuario usando esta API.".

Las API no seguras se han convertido en un objetivo popular para los actores de amenazas, que abusan de ellas para combinar información no pública, como direcciones de correo electrónico y números de teléfono, con perfiles públicos.

Fuente: BC