Un actor de amenazas APT alineado con China, llamado "TheWizards", abusa de una función de red IPv6 para lanzar ataques de tipo "Adversario en el Medio" (AitM) que secuestran actualizaciones de software para instalar malware de Windows.

Los ataques utilizan una herramienta personalizada, denominada "Spellbinder" por ESET, que abusa de la función de Stateless Address Autoconfiguration (SLAAC) de IPv6 para realizar ataques SLAAC. Según ESET, el grupo ha estado activo desde al menos 2022, atacando a entidades en Filipinas, Camboya, Emiratos Árabes Unidos, China y Hong Kong. Entre las víctimas se incluyen particulares, empresas de juegos de azar y otras organizaciones.

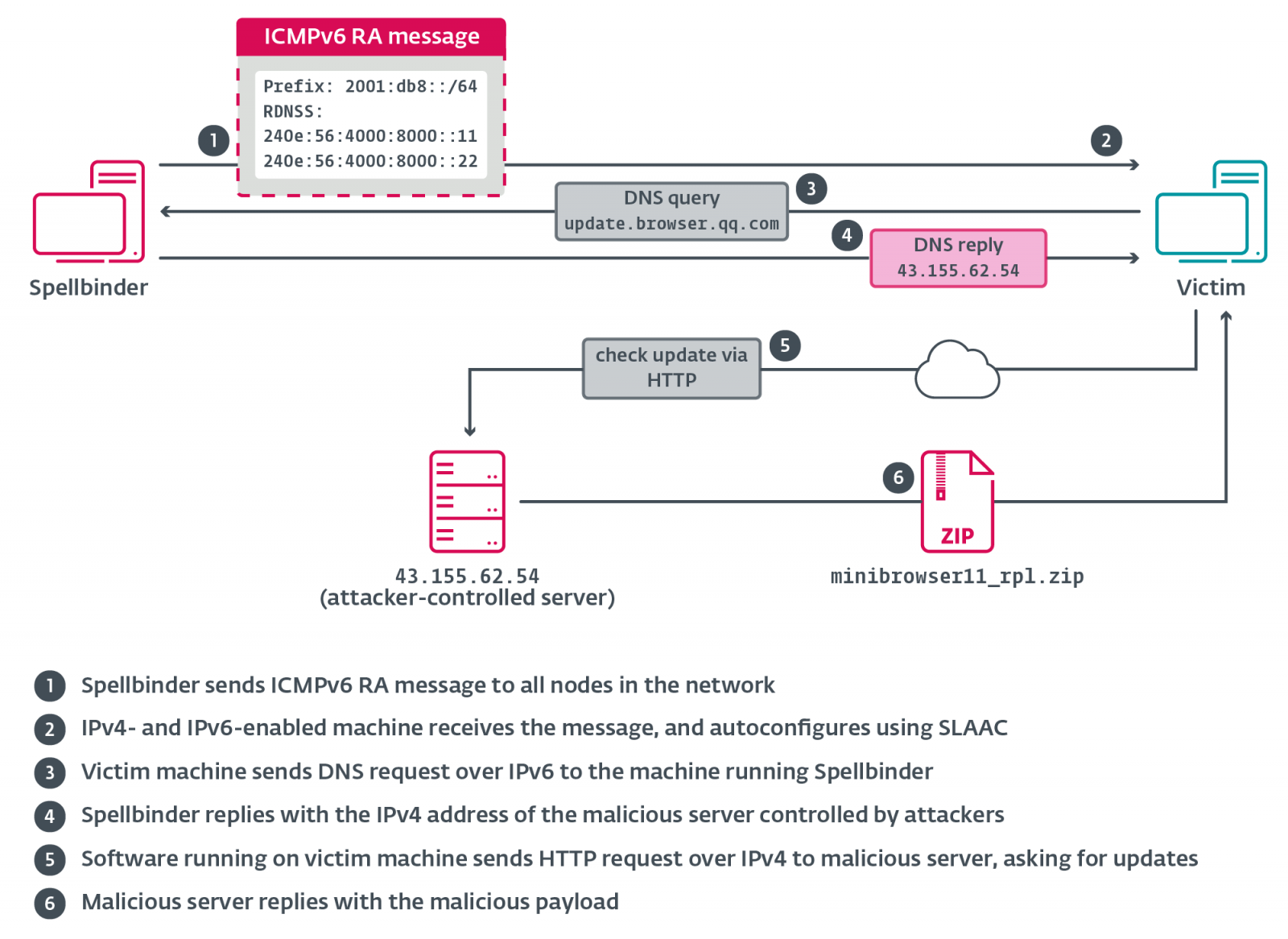

La herramienta Spellbinder abusa de esta función enviando mensajes de RA falsos a través de la red, lo que provoca que los sistemas cercanos reciban automáticamente una nueva dirección IPv6, nuevos servidores DNS y una nueva puerta de enlace IPv6 preferida.

Sin embargo, esta puerta de enlace predeterminada es la dirección IP de Spellbinder, lo que le permite interceptar comunicaciones y redirigir el tráfico a través de servidores controlados por el atacante.

"Spellbinder envía un paquete de RA multicast cada 200 ms a ff02::1 ("todos los nodos"); los equipos Windows de la red con IPv6 habilitado se autoconfigurarán mediante la configuración automática de direcciones sin estado (SLAAC) utilizando la información proporcionada en el mensaje de RA y comenzarán a enviar tráfico IPv6 al equipo que ejecuta Spellbinder, donde los paquetes serán interceptados, analizados y respondidos cuando corresponda", explica ESET.

ESET afirmó que los ataques implementan Spellbinder mediante un archivo comprimido llamado AVGApplicationFrameHostS.zip, que se extrae en un directorio que imita software legítimo: "%PROGRAMFILES%\AVG Technologies".

En este directorio se encuentran AVGApplicationFrameHost.exe, wsc.dll, log.dat y una copia legítima de winpcap.exe. El ejecutable WinPcap se utiliza para instalar el archivo wsc.dll malicioso, que carga Spellbinder en la memoria.

Una vez infectado un dispositivo, Spellbinder comienza a capturar y analizar el tráfico de red que intenta conectarse a dominios específicos, como los relacionados con los servidores de actualización de software chinos.

ESET afirma que el malware monitoriza los dominios de las siguientes empresas: Tencent, Baidu, Xunlei, Youku, iQIYI, Kingsoft, Mango TV, Funshion, Yuodao, Xiaomi, Xiaomi Miui, PPLive, Meitu, Quihoo 360 y Baofeng.

La herramienta redirige esas solicitudes para descargar e instalar actualizaciones maliciosas que implementan una puerta trasera llamada "WizardNet". La puerta trasera WizardNet proporciona a los atacantes acceso persistente al dispositivo infectado y les permite instalar malware adicional según sea necesario.

Para protegerse contra este tipo de ataques, las organizaciones pueden supervisar el tráfico IPv6 o desactivar el protocolo si no es necesario en su entorno.

Fuente: BC