Un grupo de atacantes chinos ha estado explotando una vulnerabilidad crítica de vCenter Server (CVE-2023-34048) como Zero-Day desde al menos finales de 2021.

La falla se solucionó en octubre y VMware confirmó este miércoles que tiene conocimiento de la explotación de CVE-2023-34048, aunque no compartió ningún otro detalle sobre los ataques.

Sin embargo, como reveló hoy la firma de seguridad Mandiant, la vulnerabilidad fue utilizada por el grupo chino de ciberespionaje UNC3886 como parte de una campaña previamente reportada, expuesta en junio de 2023.

A los agentes de acceso a la red les gusta tomar control de los servidores VMware y luego venderlos en foros de ciberdelincuencia a bandas de ransomware para acceder fácilmente a las redes corporativas. Muchos grupos de ransomware (como Royal, Black Basta, LockBit, RTM Locker, Qilin, ESXiArgs, Monti y Akira) ahora son conocidos por atacar directamente los servidores VMware ESXi de las víctimas para robar y cifrar sus archivos y exigir enormes cantidades de dinero en rescates.

Según datos de Shodan, más de 2.000 servidores VMware Center están actualmente expuestos en línea, potencialmente vulnerables a ataques y exponen las redes corporativas a riesgos de violación dada su función de gestión de vSphere.

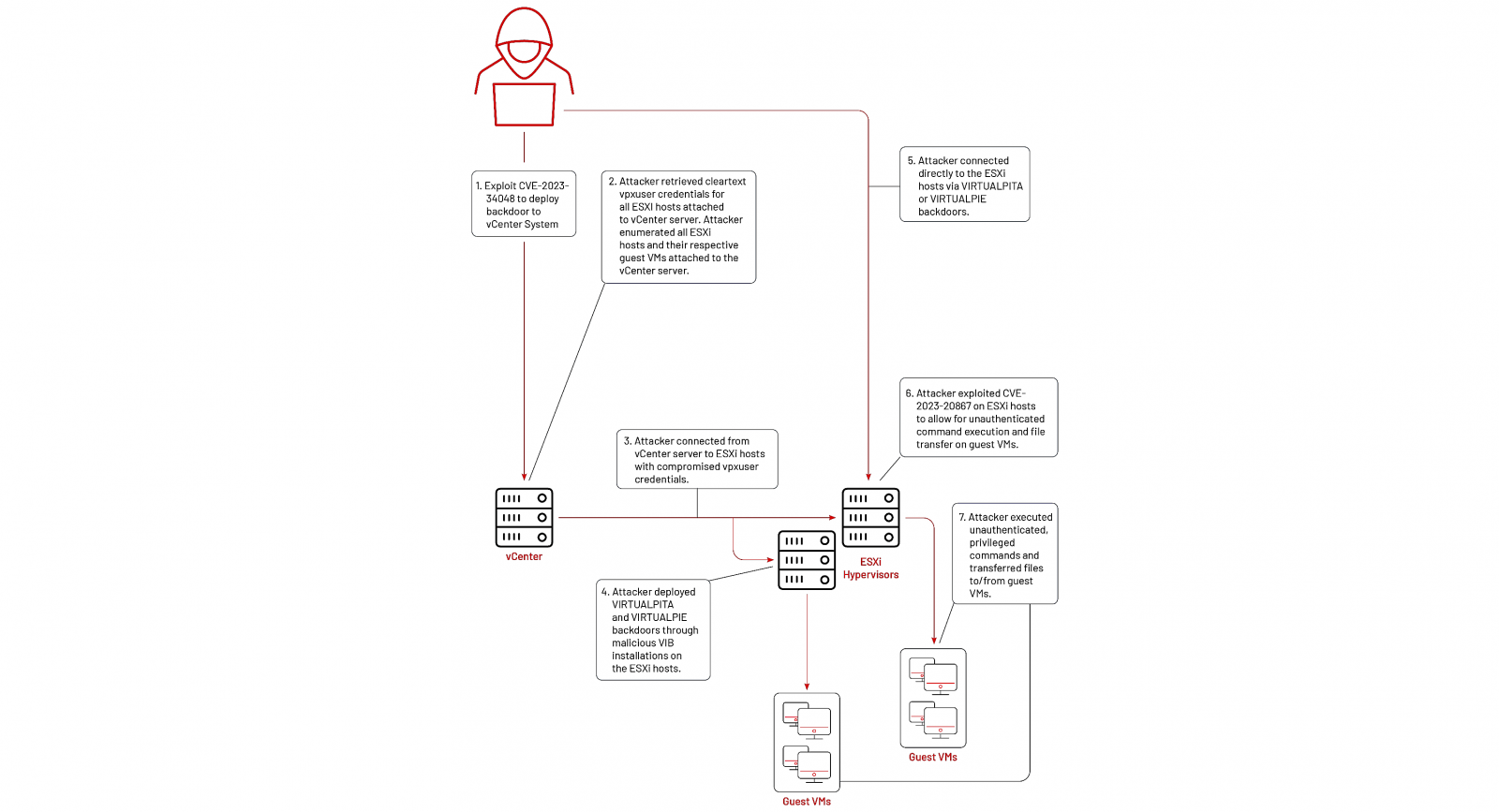

Los ciberespías lo utilizaron para violar los servidores vCenter de sus objetivos y las credenciales comprometidas para implementar puertas traseras VirtualPita y VirtualPie en hosts ESXi a través de vSphere Installation Bundles (VIB) creados con fines malintencionados.

En la siguiente etapa, explotaron la falla de omisión de autenticación CVE-2023-20867 de VMware Tools para escalar privilegios, recopilar archivos y extraerlos de las máquinas virtuales invitadas.

Si bien, hasta ahora, Mandiant no sabía cómo los atacantes obtuvieron acceso privilegiado a los servidores vCenter de las víctimas, el vínculo se hizo evidente a finales de 2023 por una falla del servicio VMware vmdird minutos antes de la implementación de las puertas traseras que se asemejaban mucho a la explotación CVE-2023-34048.

"Aunque se informó públicamente y se parchó en octubre de 2023, Mandiant ha observado estas fallas en múltiples casos UNC3886 entre finales de 2021 y principios de 2022, dejando una ventana de aproximadamente un año y medio para que este atacante tuviera acceso a esta vulnerabilidad", dijo Mandiant. "La mayoría de los entornos donde se observaron estos fallos tenían entradas de registro preservadas, pero los volcados de núcleo 'vmdird' fueron eliminados."

"Las configuraciones predeterminadas de VMware mantienen los volcados de núcleo durante un período de tiempo indefinido en el sistema, lo que sugiere que el atacante los eliminó deliberadamente en un intento de cubrir sus huellas".

UNC3886 es conocido por centrarse en organizaciones de los sectores de defensa, gobierno, telecomunicaciones y tecnología en los Estados Unidos y la región APJ. Los objetivos favoritos de los ciberespías chinos son las fallas de seguridad de día cero en firewalls y plataformas de virtualización que no tienen capacidades de detección y respuesta de endpoints (EDR) que facilitarían la detección y el bloqueo de sus ataques.

En marzo, Mandiant reveló que también abusaron de un día cero de Fortinet (CVE-2022-41328) en la misma campaña para comprometer los dispositivos de firewall FortiGate e instalar puertas traseras Castletap y Thincrust previamente desconocidas.

"El ataque tiene un objetivo muy específico, con algunos indicios de objetivos gubernamentales o relacionados con el gobierno preferidos", dijo Fortinet en ese momento. "El exploit requiere un conocimiento profundo de FortiOS y el hardware subyacente. Los implantes personalizados muestran que el actor tiene capacidades avanzadas, incluida la ingeniería inversa de varias partes de FortiOS".

Fuente: BC