Yuval Gordon, investigador de Akamai, ha descubierto una técnica avanzada de escalamiento de privilegios en entornos Windows Server 2025 conocida como BadSuccessor. Esta técnica depende de una nueva funcionalidad legítima: las Cuentas de Servicio Administradas Delegadas (dMSA).

¿Qué son las dMSA?

Las Delegated Managed Service Accounts (dMSA) fueron introducidas en Windows Server 2025 como una mejora sobre las Managed Service Accounts (MSA) y Group Managed Service Accounts (gMSA). Su objetivo es permitir una gestión centralizada, segura y delegada de cuentas de servicio, incluyendo:

- Rotación automática de contraseñas.

- Restricción por máquina (sólo equipos autorizados pueden usarla).

- Delegación de control para facilitar la administración sin comprometer el principio de privilegios mínimos.

Sin embargo, es precisamente esta capacidad de delegación la que abre la puerta a BadSuccessor.

La idea detrás de BadSuccessor

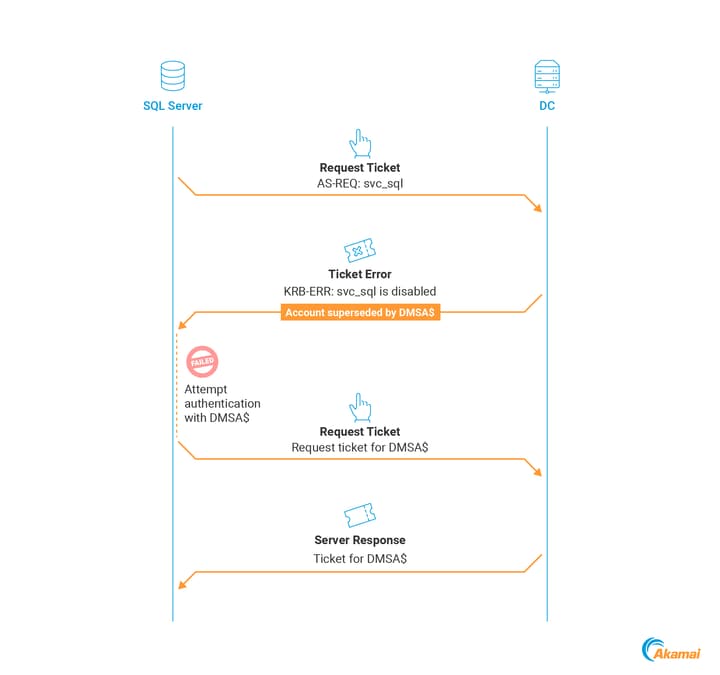

BadSuccessor se basa en el abuso de la funcionalidad que permite delegar la gestión de una dMSA. Mediante esta característica, es posible que una entidad (usuario o grupo) administre otra cuenta de servicio sin necesidad de privilegios directos de dominio.

El problema aparece cuando:

- Una cuenta de bajo privilegio es delegada para gestionar una dMSA privilegiada (por ejemplo, usada por un servicio con permisos elevados).

- Esta cuenta crea una nueva dMSA "sucesora" que se declara como reemplazo de la dMSA original.

- Active Directory acepta al sucesor como legítimo, permitiéndole heredar privilegios y usos de la cuenta original.

Este flujo puede usarse para escalar privilegios dentro del dominio sin explotar vulnerabilidades, sino simplemente configuraciones laxas de delegación.

Mitigación de BadSuccessor

Microsoft ha reconocido el problema, pero aún no ha publicado un parche. La mitigación recomendada incluye:

- Contención inmediata

- Restringir permisos de CreateChild sobre las OUs.

- Auditar permisos sobre msDS-DelegatedManagedServiceAccount y evitar que usuarios no privilegiados creen dMSAs.

- Bloquear o monitorear el uso de Start-ADServiceAccountMigration.

Auditoría y detección

- Auditar la creación de dMSA: configurar una SACL para registrar la creación de nuevos objetos msDS-DelegatedManagedServiceAccount (Event ID 5137)

- Supervisar modificaciones de atributos: configurar una SACL para modificaciones en el atributo msDS-ManagedAccountPrecededByLink (Event ID 5136)

- Seguimiento de la autenticación de dMSA: cuando se genera un TGT para un dMSA e incluye la estructura KERB-DMSA-KEY-PACKAGE, el controlador de dominio registra el siguiente evento (Event ID 2946)

Mitigaciones recomendadas

- Auditar la delegación de control en cuentas de servicio: ninguna cuenta de bajo privilegio debería tener permisos sobre cuentas usadas por servicios críticos.

- Revisar el uso de sucesores en configuraciones de dMSA: documentar qué cuentas pueden sustituir a otras.

- Limitar la creación de nuevas dMSA a roles administrativos específicos y supervisados.

- Supervisar cambios en objetos dMSA mediante logging y SIEM.

Fuente: TARLogic | HackPlayers