El FBI advierte que la campaña de malware BADBOX 2.0 ha infectado más de un millón de dispositivos domésticos conectados a Internet, convirtiendo los dispositivos electrónicos de consumo en servidores proxy residenciales que se utilizan para actividades maliciosas.

La botnet BADBOX se encuentra comúnmente en televisores inteligentes, dispositivos de streaming, proyectores, tabletas y otros dispositivos del Internet de las Cosas (IoT) chinos basados en Android. "La botnet BADBOX 2.0 está compuesta por millones de dispositivos infectados y mantiene numerosas puertas traseras a servicios proxy que los cibercriminales explotan vendiendo o proporcionando acceso gratuito a redes domésticas comprometidas para utilizarlas en diversas actividades delictivas", advierte el FBI.

Estos dispositivos vienen preinstalados con la botnet de malware BADBOX 2.0 o se infectan tras instalar actualizaciones de firmware y a través de aplicaciones maliciosas de Android que se infiltran en Google Play y tiendas de aplicaciones de terceros.

Los ciberdelincuentes obtienen acceso no autorizado a las redes domésticas configurando el producto con software malicioso antes de la compra o infectando el dispositivo mientras descarga aplicaciones necesarias que contienen puertas traseras, generalmente durante el proceso de configuración, explica el FBI.

Una vez que estos dispositivos IoT comprometidos se conectan a las redes domésticas, son susceptibles de formar parte de la botnet BADBOX 2.0 y de los servicios proxy residenciales, conocidos por su uso para actividades maliciosas. Una vez infectados, los dispositivos se conectan a los servidores de comando y control (C2) del atacante, donde reciben comandos para ejecutar en los dispositivos comprometidos, como:

- Redes proxy residenciales: El malware dirige el tráfico de otros ciberdelincuentes a través de las direcciones IP de las víctimas, enmascarando la actividad maliciosa.

- Fraude publicitario: BADBOX puede cargar y hacer clic en anuncios en segundo plano, generando ingresos publicitarios para los actores de la amenaza.

- Relleno de credenciales: Al aprovechar las IP de las víctimas, los atacantes intentan acceder a las cuentas de otras personas utilizando credenciales robadas. BADBOX 2.0 evolucionó a partir del malware BADBOX original, que se identificó por primera vez en 2023 después de que se encontrara preinstalado en dispositivos Android TV baratos y sin nombre como el T95.

Con el paso de los años, la botnet de malware continuó expandiéndose hasta 2024, cuando la agencia de ciberseguridad alemana la interrumpió en el país bloqueando la comunicación entre los dispositivos infectados y la infraestructura del atacante, inutilizando el malware.

Sin embargo, esto no detuvo a los actores de la amenaza, ya que los investigadores afirmaron haber encontrado el malware instalado en 192.000 dispositivos una semana después. Aún más preocupante, el malware se encontró en marcas más comunes, como televisores Yandex y smartphones Hisense.

Desafortunadamente, a pesar de la interrupción previa, la botnet continuó creciendo. El grupo Satori de la empresa HUMAN Security afirmó que más de un millón de dispositivos de consumo se habían infectado para marzo de 2025. Esta nueva botnet, de mayor tamaño, ahora se denomina BADBOX 2.0 para indicar un nuevo seguimiento de la campaña de malware. Los dispositivos conectados a la operación BADBOX 2.0 incluían tabletas de bajo precio, de marcas genéricas y sin certificación, decodificadores de TV conectada (CTV), proyectores digitales y mucho más.

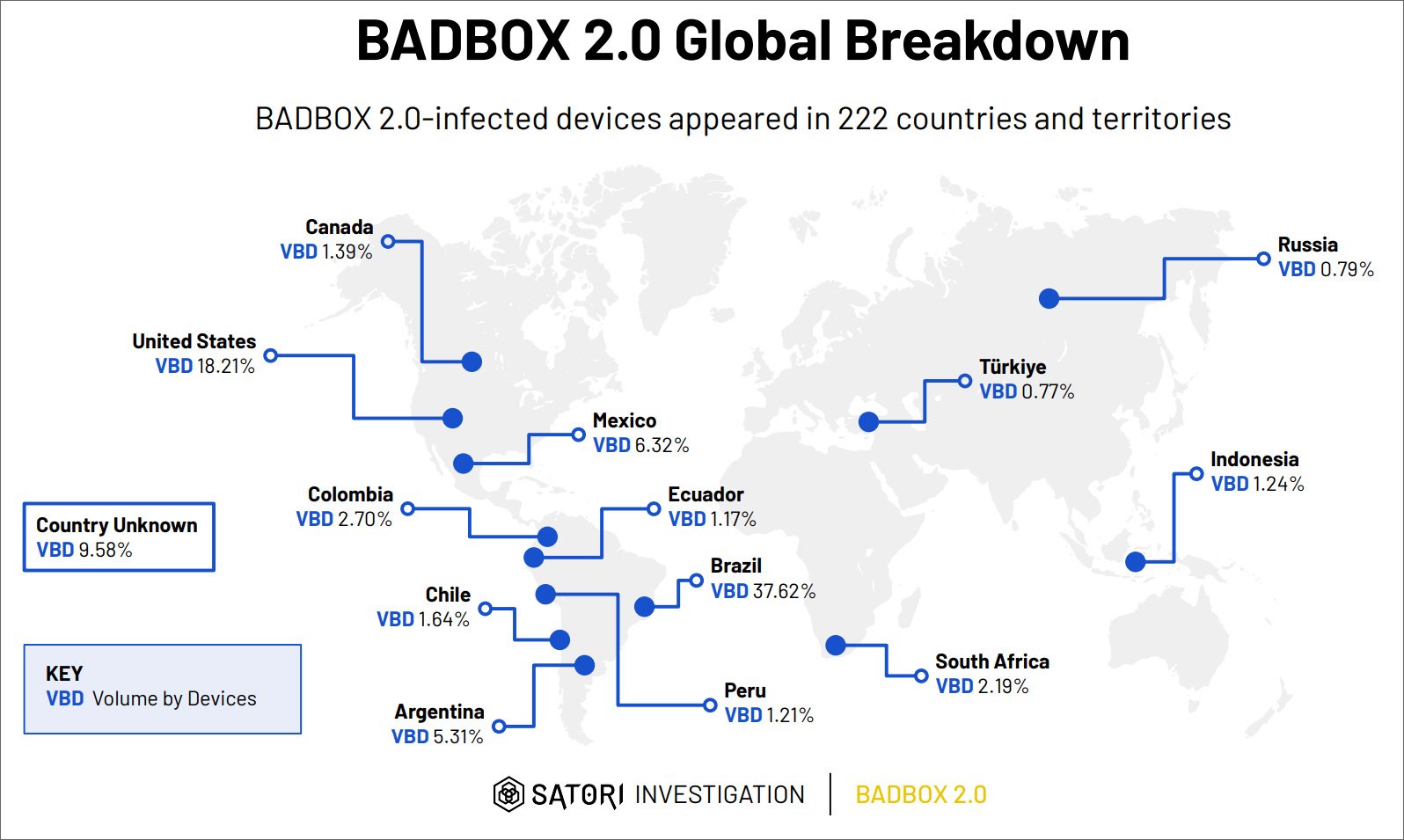

Los dispositivos infectados pertenecen al Proyecto Android de Código Abierto, no a Android TV ni a dispositivos Android con certificación Play Protect. Todos estos dispositivos se fabrican en China continental y se envían a nivel mundial; de hecho, HUMAN observó tráfico asociado a BADBOX 2.0 en 222 países y territorios de todo el mundo.

Los investigadores de HUMAN estiman que la botnet BADBOX 2.0 abarca 222 países, con el mayor número de dispositivos comprometidos en Brasil (37,6%), Estados Unidos (18,2%), México (6,3%) y Argentina (5,3%).

En una operación conjunta liderada por el equipo de HUMAN, Google, Trend Micro, The Shadowserver Foundation y otros socios, la botnet BADBOX 2.0 fue interrumpida de nuevo para impedir que más de 500.000 dispositivos infectados se comunicaran con los servidores del atacante.

Sin embargo, a pesar de esta interrupción, la botnet continúa creciendo a medida que los consumidores compran más productos comprometidos y los conectan a internet.

A continuación, se presenta una lista de dispositivos afectados por el malware BADBOX:

| Device Model | Device Model | Device Model | Device Model |

| TV98 | X96Q_Max_P | Q96L2 | X96Q2 |

| X96mini | S168 | ums512_1h10_Natv | X96_S400 |

| X96mini_RP | TX3mini | HY-001 | MX10PRO |

| X96mini_Plus1 | LongTV_GN7501E | Xtv77 | NETBOX_B68 |

| X96Q_PR01 | AV-M9 | ADT-3 | OCBN |

| X96MATE_PLUS | KM1 | X96Q_PRO | Projector_T6P |

| X96QPRO-TM | sp7731e_1h10_native | M8SPROW | TV008 |

| X96Mini_5G | Q96MAX | Orbsmart_TR43 | Z6 |

| TVBOX | Smart | KM9PRO | A15 |

| Transpeed | KM7 | iSinbox | I96 |

| SMART_TV | Fujicom-SmartTV | MXQ9PRO | MBOX |

| X96Q | isinbox | Mbox | R11 |

| GameBox | KM6 | X96Max_Plus2 | TV007 |

| Q9 Stick | SP7731E | H6 | X88 |

| X98K | TXCZ |

|

|

Los síntomas de una infección por BADBOX 2.0 incluyen tiendas de aplicaciones sospechosas, configuración de Google Play Protect desactivada, dispositivos de streaming de TV anunciados como desbloqueados o con acceso a contenido gratuito, dispositivos de marcas desconocidas y tráfico de internet sospechoso. Además, este malware se encuentra comúnmente en dispositivos sin la certificación de Google Play Protect.

El FBI recomienda encarecidamente a los consumidores que se protejan de la botnet siguiendo estos pasos:

- Evalúe todos los dispositivos IoT conectados a redes domésticas para detectar actividad sospechosa.

- Nunca descargue aplicaciones de tiendas no oficiales que ofrezcan aplicaciones de "streaming gratuito".

- Supervise el tráfico de internet hacia y desde las redes domésticas.

- Mantenga todos los dispositivos de su hogar actualizados con los últimos parches y actualizaciones.

- Finalmente, si sospecha que su dispositivo está comprometido, debe aislarlo del resto de la red y restringir su acceso a internet, lo que detendrá eficazmente el malware.

Fuente: BC