La empresa Twilio ha confirmado que un end-point API no seguro permitió a los actores de amenazas verificar los números de teléfono de millones de usuarios de autenticación multifactor Authy, haciéndolos potencialmente vulnerables a ataques de phishing por SMS y de intercambio de SIM.

Authy es una aplicación móvil que genera códigos de autenticación multifactor en sitios web donde tiene habilitado MFA.

Los datos se compilaron ingresando una lista masiva de números de teléfono en el punto final API no seguro. Si el número era válido, el punto final devolvía información sobre las cuentas asociadas registradas con Authy.

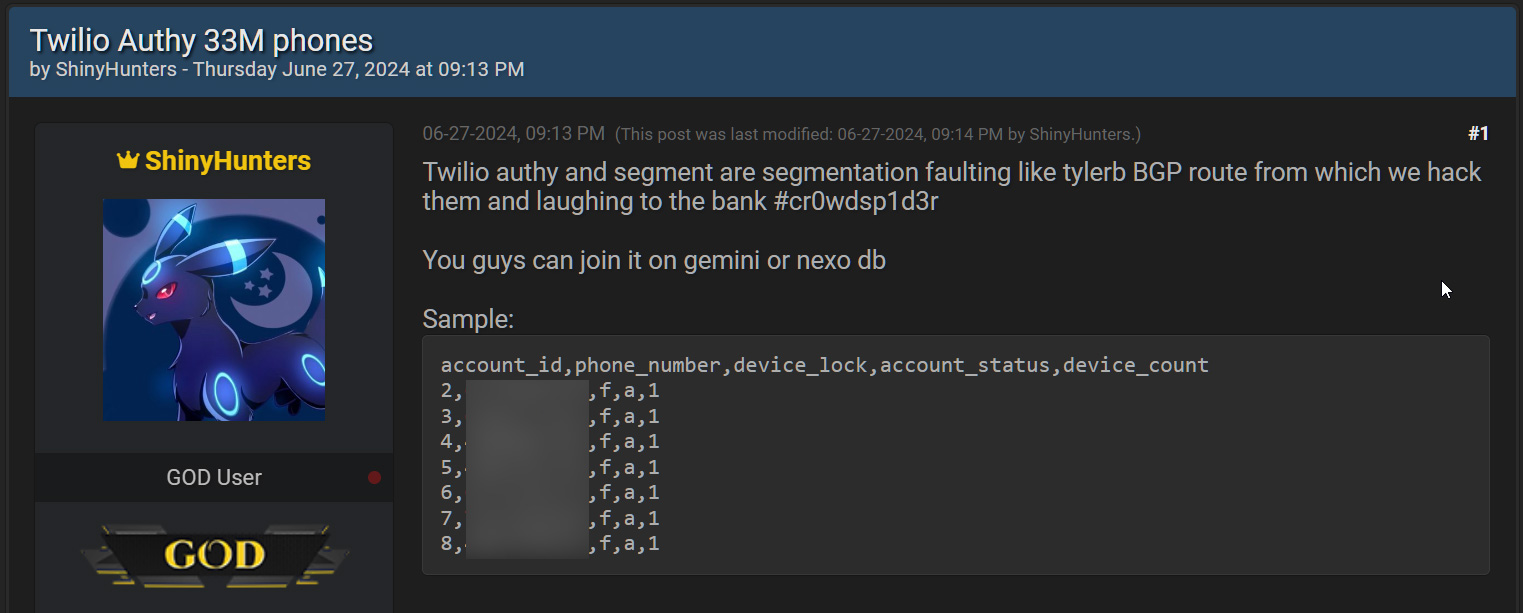

A finales de junio, un actor de amenazas llamado ShinyHunters filtró un archivo de texto CSV que contiene 33.420.546 filas, cada una de las cuales contiene un ID de cuenta, un número de teléfono, una columna "over_the_top", el estado de la cuenta y el recuento de dispositivos.

Twilio ahora ha confirmado que los actores de amenazas compilaron la lista de números de teléfono utilizando un punto final API no autenticado. "Twilio ha detectado que los actores de amenazas pudieron identificar datos asociados con cuentas Authy, incluidos números de teléfono, debido a un punto final no autenticado. Hemos tomado medidas para proteger este punto final y ya no permitiremos solicitudes no autenticadas".

"No hemos visto evidencia de que los actores de amenazas hayan obtenido acceso a los sistemas de Twilio u otros datos confidenciales. Como precaución, solicitamos a todos los usuarios de Authy que actualicen a las últimas aplicaciones de Android e iOS para obtener las últimas actualizaciones de seguridad y alentamos a todos los usuarios de Authy a manténgase diligente y tenga mayor conciencia sobre los ataques de phishing y smishing".

En 2022, Twilio reveló que sufrió infracciones en junio y agosto que permitieron a los actores de amenazas violar su infraestructura y acceder a la información de los clientes de Authy.

Abusar de API no seguras

Ahora que se ha protegido la API, ya no se puede abusar de ella para verificar si un número de teléfono se utiliza con Authy. Esta técnica es similar a cómo los actores de amenazas abusaron de una API de Twitter y una API de Facebook no seguras para compilar perfiles de decenas de millones de usuarios que contienen información tanto pública como no pública.

Si bien el raspado de Authy solo contenía números de teléfono, aún puede ser ventajoso para los usuarios que buscan realizar ataques de SMiShing y de intercambio de SIM para violar cuentas.

Si se encuentran coincidencias, los actores de amenazas podrían intentar realizar ataques de intercambio de SIM o ataques de phishing para violar las cuentas de intercambio de criptomonedas y robar todos los activos.

Twilio ha lanzado una nueva actualización de seguridad y recomienda que los usuarios actualicen a Authy Android (v25.1.0) y la aplicación iOS (v26.1.0), que incluye actualizaciones de seguridad. No está claro cómo esta actualización de seguridad ayuda a proteger a los usuarios de los actores de amenazas que utilizan los datos extraídos en los ataques.

Los usuarios de Authy también deben asegurarse de que sus cuentas móviles estén configuradas para bloquear las transferencias de números sin proporcionar un código de acceso ni desactivar las protecciones de seguridad.

Además, los usuarios de Authy deben estar atentos a posibles ataques de phishing por SMS que intenten robar datos más confidenciales, como contraseñas.

En lo que parece ser una violación no relacionada, Twilio también comenzó a enviar notificaciones de violación de datos después de que un repositorio AWS S3 no seguro de un proveedor externo expusiera datos relacionados con SMS enviados a través de la empresa.

Fuente: BC