Investigadores de ciberseguridad han desarrollado lo que es el primer minero de criptomonedas basado en la nube totalmente indetectable que aprovecha el servicio Microsoft Azure Automation sin acumular ningún cargo.

La empresa de ciberseguridad SafeBreach dijo que descubrió tres métodos diferentes para ejecutar el minero, incluido uno que puede ejecutarse en el entorno de la víctima sin llamar la atención.

"Si bien esta investigación es importante debido a su impacto potencial en la minería de criptomonedas, también creemos que tiene serias implicaciones para otras áreas, ya que las técnicas podrían usarse para lograr cualquier tarea que requiera la ejecución de código en Azure", dijo el investigador de seguridad Ariel Gamrian.

El estudio se propuso principalmente identificar un "criptominero definitivo" que ofrezca acceso ilimitado a recursos computacionales, al mismo tiempo que requiera poco o ningún mantenimiento, sea gratuito e indetectable.

Ahí es donde entra en juego Azure Automation. Desarrollado por Microsoft, es un servicio de automatización basado en la nube que permite a los usuarios automatizar la creación, implementación, monitoreo y mantenimiento de recursos en Azure.

SafeBreach dijo que encontró un error en la calculadora de precios de Azure que permitía ejecutar una cantidad infinita de trabajos de forma totalmente gratuita, aunque se relaciona con el entorno del atacante en sí. Desde entonces, Microsoft ha publicado una solución para el problema.

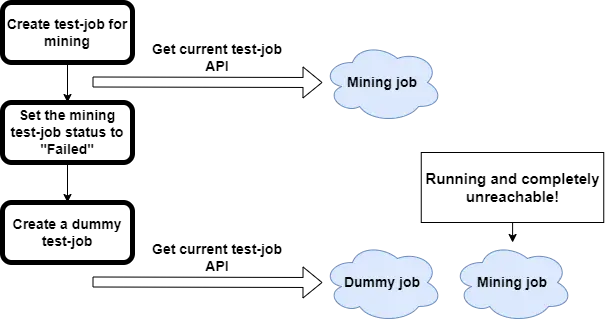

Un método alternativo implica crear un trabajo de prueba para minería, luego establecer su estado como "Error" y luego crear otro trabajo de prueba ficticio aprovechando el hecho de que solo se puede ejecutar una prueba al mismo tiempo. El resultado final de este flujo es que oculta completamente la ejecución de código dentro del entorno de Azure.

Un actor de amenazas podría aprovechar estos métodos estableciendo un shell inverso hacia un servidor externo y autenticándose en el punto final de automatización para lograr sus objetivos.

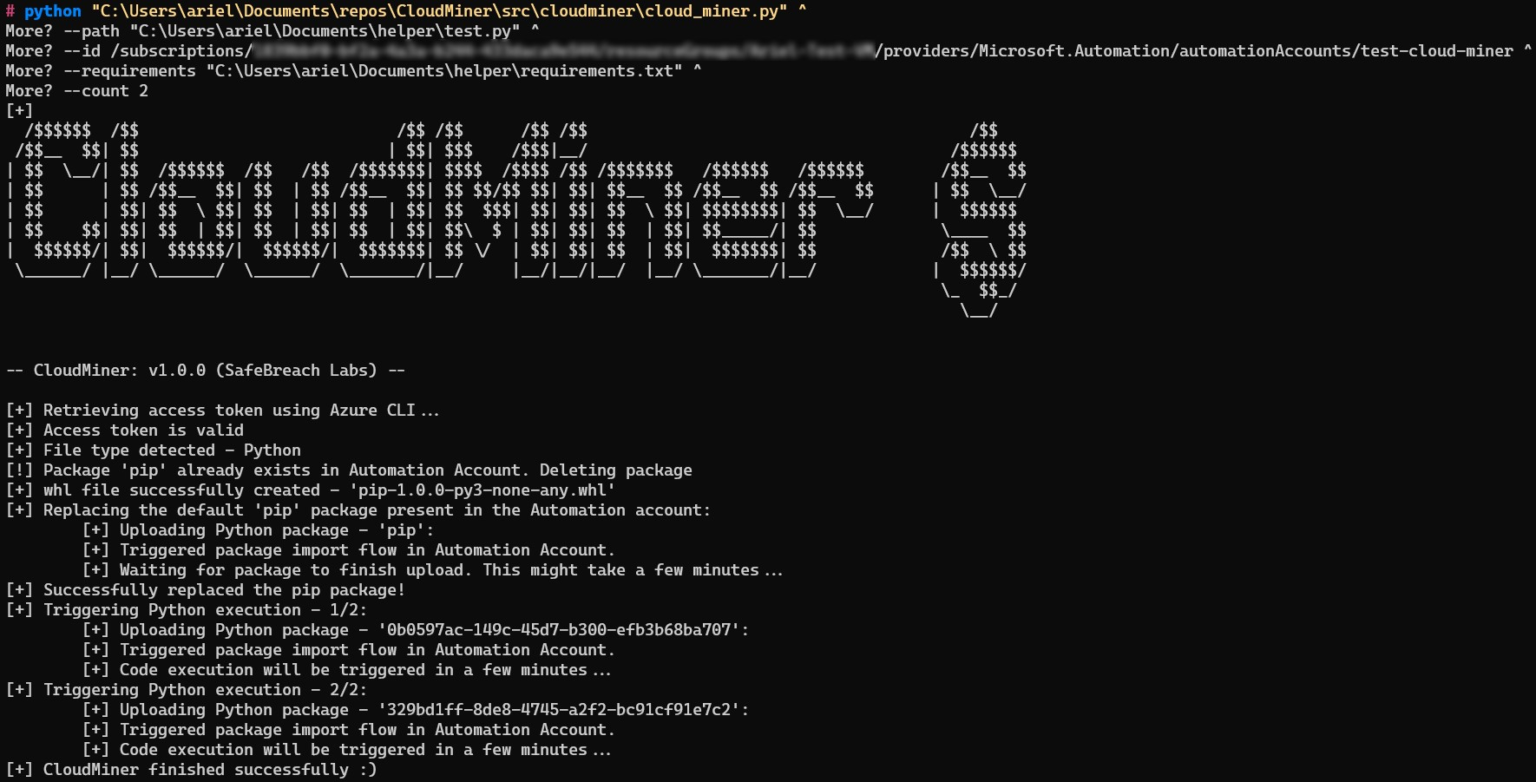

Además, se descubrió que la ejecución del código se podría lograr aprovechando la función de Azure Automation que permite a los usuarios cargar paquetes Python personalizados. "Podríamos crear un paquete malicioso llamado 'pip' y cargarlo en la cuenta de automatización", explicó Gamrian. "El flujo de carga reemplazaría el pip actual en la cuenta de Automatización. Después de guardar nuestro pip personalizado en la cuenta de Automatización, el servicio lo usó cada vez que se cargó un paquete".

SafeBreach también ha puesto a disposición una prueba de concepto denominada CloudMiner que está diseñada para obtener potencia informática gratuita dentro del servicio Azure Automation mediante el uso del mecanismo de carga de paquetes Python. La herramienta CloudMiner permite a cualquiera ejecutar código de forma gratuita en Azure utilizando esta técnica. Una vez que proporcione el script Python/Powershell que desea ejecutar y acceda a su cuenta de automatización, la herramienta se encargará del resto por usted.

Microsoft, en respuesta a las revelaciones, ha caracterizado el comportamiento como "por diseño", lo que significa que el método aún puede explotarse sin que se le cobre.

Si bien el alcance de la investigación se limita al abuso de Azure Automation para la minería de criptomonedas, la firma de ciberseguridad advirtió que los actores de amenazas podrían reutilizar las mismas técnicas para lograr cualquier tarea que requiera la ejecución de código en Azure.

"Como clientes proveedores de nube, las organizaciones individuales deben monitorear proactivamente cada recurso y cada acción que se realiza dentro de su entorno", afirmó Gamrian. "Recomendamos encarecidamente que las organizaciones se informen sobre los métodos y flujos que los actores maliciosos pueden utilizar para crear recursos indetectables y monitorear proactivamente la ejecución de código indicativo de dicho comportamiento".

Fuente: THN