La compañía de ciberseguridad CloudSEK acusa a Google de no haber solventado completamente una vulnerabilidad grave ni siquiera tres meses después de que un desarrollador publicase por primera vez el "truco". Esta vulnerabilidad amenaza cuentas de Google y permite a un atacante ingresar en ellas incluso sin contraseña.

Los usuarios de Google se encuentran más expuestos que nunca a los ciberataques, ahora que expertos en ciberseguridad de la compañía CloudSEK han hecho pública una nueva forma de acceso no autorizado a las cuentas de esta plataforma... que no requiere de conocer la contraseña.

De hecho, la clave de esta técnica gira en torno a una vulnerabilidad en el manejo de las cookies de autenticación de Google, las que permiten a los usuarios acceder a sus cuentas sin necesidad de estar introduciendo constantemente la contraseña.

A finales de noviembre de 2023, BleepingComputer informó sobre dos malware ladrones de información, Lumma y Rhadamanthys, que afirmaban que podían restaurar las cookies de autenticación de Google caducadas robadas en ataques.

Lo alarmante de esta vulnerabilidad es que incluso después de que los usuarios cambien sus contraseñas, los atacantes aún disponen de la persistencia de sesión (esto es, que pueden mantener el acceso a las cuentas de Google en las que ya hubieran hecho login). Esto significa que cualquier acceso no autorizado puede persistir durante mucho tiempo sin ser detectado.

La amenaza, que desde CloudSEK califican de "altamente sofisticada", al exigir un profundo conocimiento del mecanismo de autenticación de Google (radica en un proceso no documentado de Google OAuth) fue inicialmente dada a conocer a través de Telegram en octubre de 2023, por un desarrollador que se hace llamar PRISMA.

A continuación, varios grupos de atacantes procedieron a probar el correspondiente exploit, incorporándolo a sus infostealers (malware dedicado al robo de información confidencial, como Lumma, Meduza, Rhadamanthys, etc).

Según CloudSEK, tres meses después de desvelarse la vulnerabilidad, Google aún no ha implementado una solución integral a la misma.

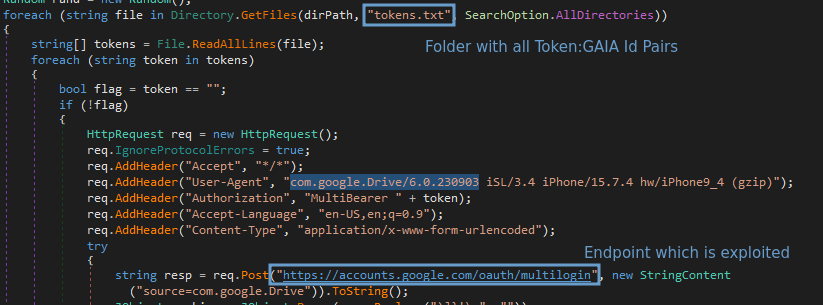

Después de aplicar ingeniería inversa al exploit, CloudSEK descubrió que utiliza un punto final de Google OAuth no documentado llamado "MultiLogin", que está destinado a sincronizar cuentas entre diferentes servicios de Google aceptando un vector de ID de cuenta y tokens de inicio de sesión de autenticación.

"Esta solicitud se utiliza para configurar cuentas de Chrome en el navegador en las cookies de autenticación de Google para varios sitios web de Google (por ejemplo, YouTube)", explica una descripción del punto final API en el código fuente de Google Chrome.

"Esta solicitud es parte de Gaia Auth API y se activa cuando las cuentas en las cookies no son consistentes con las cuentas en el navegador", explica con más detalle una variable en el código fuente.

¿Qué hacer si sospechas que has sido víctima?

Ante esta situación, CloudSEK aconseja a los usuarios que sospechen que sus cuentas han podido verse comprometidas que cierren sesión en todas ellas, restablezcan la contraseña y luego vuelvan a iniciar sesión, como medida adicional de seguridad.

Esto, sin embargo, no es una panacea, puesto que CloudSEK también reconoce que los atacantes que explotan este método pueden generar cookies válidas en caso de interrupción de la sesión.

La cookie de autenticación sólo se puede regenerar una vez si un usuario restablece su contraseña de Google. De lo contrario, se puede regenerar varias veces, proporcionando acceso persistente a la cuenta. Para proteger la cuenta de este ataque, primero debe cerrarse la sesión en la cuenta de Google, cambiar su contraseña y luego volver a iniciar sesión en la cuenta.

"Esto garantizará que la clave sea revocada y la contraseña sea segura", tuiteó Karthick.

"Lo ocurrido pone de relieve la necesidad de una vigilancia continua, tanto de las vulnerabilidades técnicas como de las fuentes de inteligencia humana para adelantarse a las ciberamenazas emergentes".