Los datos extraídos de 2,6 millones de usuarios de DuoLingo se filtraron en un foro de hacking, lo que permitió a los actores de amenazas realizar ataques de phishing dirigidos utilizando la información expuesta.

Duolingo es uno de los sitios de aprendizaje de idiomas más grandes del mundo, con más de 74 millones de usuarios mensuales en todo el mundo.

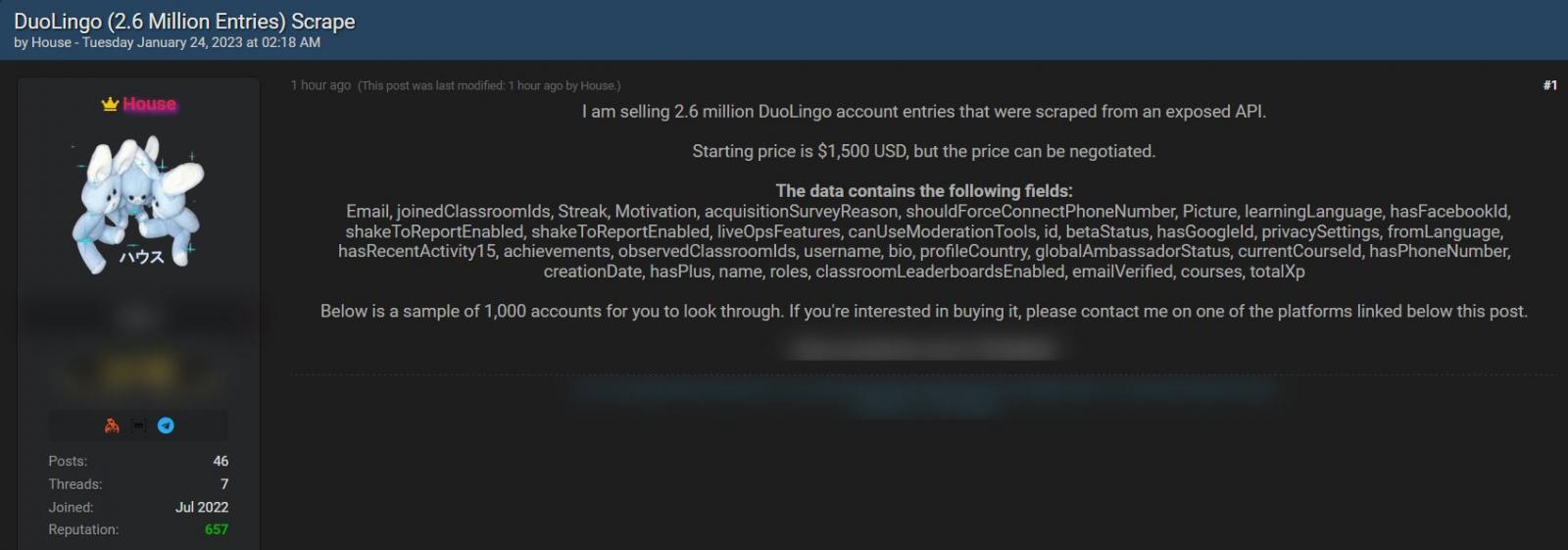

En enero de 2023, alguien estaba vendiendo los datos extraídos de 2,6 millones de usuarios de DuoLingo en el ahora cerrado foro de piratería Breached por 1.500 dólares.

Estos datos incluyen una mezcla de datos de autenticación y nombres reales, e información no pública, incluidas direcciones de correo electrónico e información interna relacionada con el servicio de DuoLingo.

Si bien el nombre real y el nombre de inicio de sesión están disponibles públicamente como parte del perfil de Duolingo de un usuario, las direcciones de correo electrónico son más preocupantes, ya que permiten que estos datos públicos se utilicen en ataques.

Cuando los datos estuvieron a la venta, DuoLingo confirmó a TheRecord que fueron extraídos de la información del perfil público y que estaban investigando si se debían tomar más precauciones. Sin embargo, Duolingo no abordó el hecho de que las direcciones de correo electrónico también se incluyeron en los datos.

Tal como lo detectó por primera vez VX-Underground, el conjunto de datos extraído de 2,6 millones de usuarios se publicó ayer en una nueva versión del foro Breached por 8 créditos de sitio, por un valor de solo U$S 2,13. "Hoy he subido Duolingo Scrape para que lo descargues, ¡gracias por leer y disfrutar!", se lee en una publicación en el foro de hacking.

Estos datos se obtuvieron utilizando una interfaz de programación de aplicaciones (API) expuesta que se ha compartido abiertamente desde al menos marzo de 2023, y los investigadores tuitearon y documentaron públicamente cómo usar la API.

La API permite que cualquiera envíe un nombre de usuario y recupere la salida JSON que contiene la información del perfil público del usuario. Sin embargo, también es posible introducir una dirección de correo electrónico en la API y confirmar si está asociada con una cuenta de DuoLingo válida.

BleepingComputer ha confirmado que esta API todavía está abiertamente disponible para cualquier persona en la web, incluso después de que DuoLingo informara sobre su abuso en enero.

Esta API permitió que se realizara scraping y se robaran millones de direcciones de correo electrónico, probablemente expuestas en violaciones de datos anteriores, en la API y confirmar si pertenecían a cuentas de DuoLingo. Estas direcciones de correo electrónico se usaron luego para crear el conjunto de datos que contiene información pública y no pública.

Otro actor de amenazas compartió su propio scraper de API, señalando que los actores de amenazas que deseen utilizar los datos en ataques de phishing deben prestar atención a campos específicos que indican que un usuario de DuoLingo tiene más permiso que un usuario normal y, por lo tanto, son objetivos más valiosos.

BleepingComputer se ha puesto en contacto con DuoLingo con preguntas sobre por qué la API todavía está disponible públicamente, pero no recibió una respuesta en el momento de esta publicación.

Fuente: BC