Los analistas de seguridad de Google Mandiant advierten sobre una nueva y preocupante tendencia de actores de amenazas que demuestran una mejor capacidad para descubrir y explotar vulnerabilidades Zero-Day en el software.

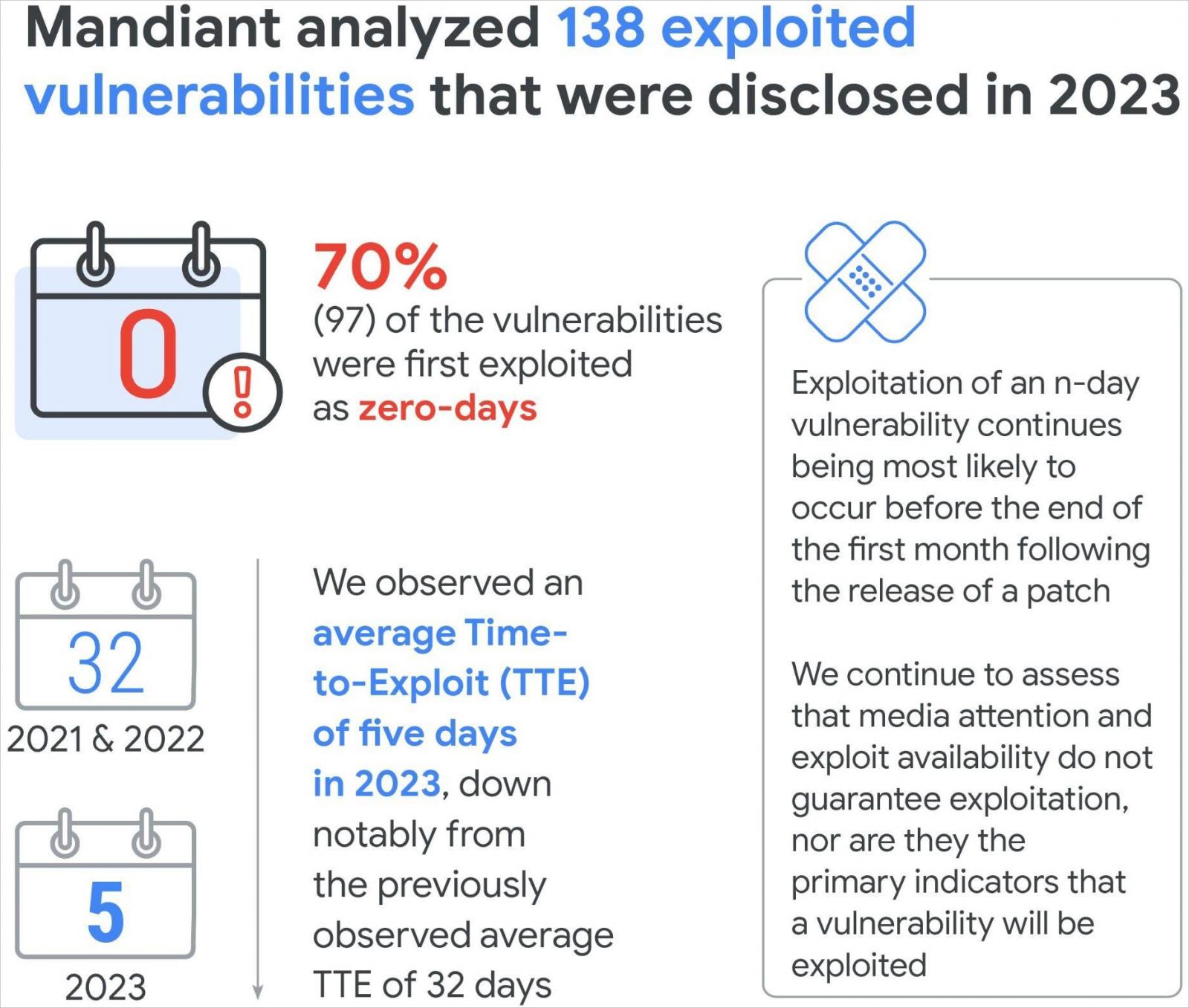

Específicamente, de las 138 vulnerabilidades reveladas como explotadas activamente en 2023, Mandiant dice que 97 (70,3%) fueron aprovechadas como de día cero. Esto significa que los actores de amenazas explotaron las fallas en los ataques antes de que los proveedores afectados supieran de la existencia de los errores o pudieran corregirlos.

Desde 2020 hasta 2022, la proporción entre N días (fallas solucionadas) y días cero (no hay solución disponible) se mantuvo relativamente estable en 4:6, pero en 2023, la proporción cambió a 3:7.

Google explica que esto no se debe a una caída en el número de días N explotados en la naturaleza, sino más bien a un aumento en la explotación de Zero-Day y a la mejora de la capacidad de los proveedores de seguridad para detectarlo.

Este aumento de la actividad maliciosa y la diversificación de los productos específicos también se refleja en la cantidad de proveedores afectados por fallas explotadas activamente, que aumentó en 2023 a un récord de 56, frente a 44 en 2022 y más que el récord anterior de 48 proveedores en 2021.

Otra tendencia significativa se registró con respecto al tiempo necesario para explotar (TTE) una falla recientemente revelada (día n o día 0), que ahora se ha reducido a solo cinco días.

A modo de comparación, en 2018-2019, el TTE fue de 63 días y en 2021-2022, el TTE fue de 32 días. Esto les dio a los administradores de sistemas suficiente tiempo para planificar la aplicación de parches o implementar mitigaciones para proteger los sistemas afectados.

Sin embargo, ahora que el TTE está cayendo a 5 días, estrategias como la segmentación de la red, la detección en tiempo real y la priorización de parches urgentes se vuelven mucho más críticas.

En una nota relacionada, Google no ve una correlación entre la divulgación de exploits y TTE.

En 2023, el 75% de los exploits se hicieron públicos antes de que comenzara la explotación en la naturaleza, y el 25% se publicaron después de que los delincuentes informáticos ya estuvieran aprovechando las fallas.

Dos ejemplos destacados en el informe para mostrar que no existe una relación consistente entre la disponibilidad de exploits públicos y la actividad maliciosa son CVE-2023-28121 (complemento de WordPress) y CVE-2023-27997 (Fortinet FortiOS). En el primer caso, la explotación comenzó tres meses después de la divulgación y diez días después de la publicación de una prueba de concepto.

.jpg)

En el caso de FortiOS, la falla se convirtió en un arma casi de inmediato en exploits públicos, pero el primer evento de explotación maliciosa se registró cuatro meses después.

La dificultad de explotación, la motivación del actor de amenazas, el valor objetivo y la complejidad general del ataque influyen en el TTE, y según Google, una correlación directa o aislada con la disponibilidad de PoC es errónea.

Fuente: BC