El jueves, Reuters publicó una fotografía de Waltz revisando su teléfono móvil durante una reunión de gabinete celebrada por Donald Trump. La pantalla parece mostrar mensajes de varios altos funcionarios del gobierno, como JD Vance, Tulsi Gabbard y Marco Rubio.

Según descubrió 404 Media, Mike Waltz, quien hasta el jueves fue asesor de Seguridad Nacional de EE.UU., reveló inadvertidamente que usa una versión oscura y no oficial de Signal diseñada para archivar mensajes, lo que genera dudas sobre la clasificación de la información que los funcionarios discuten en la aplicación y cómo se protegen esos datos.

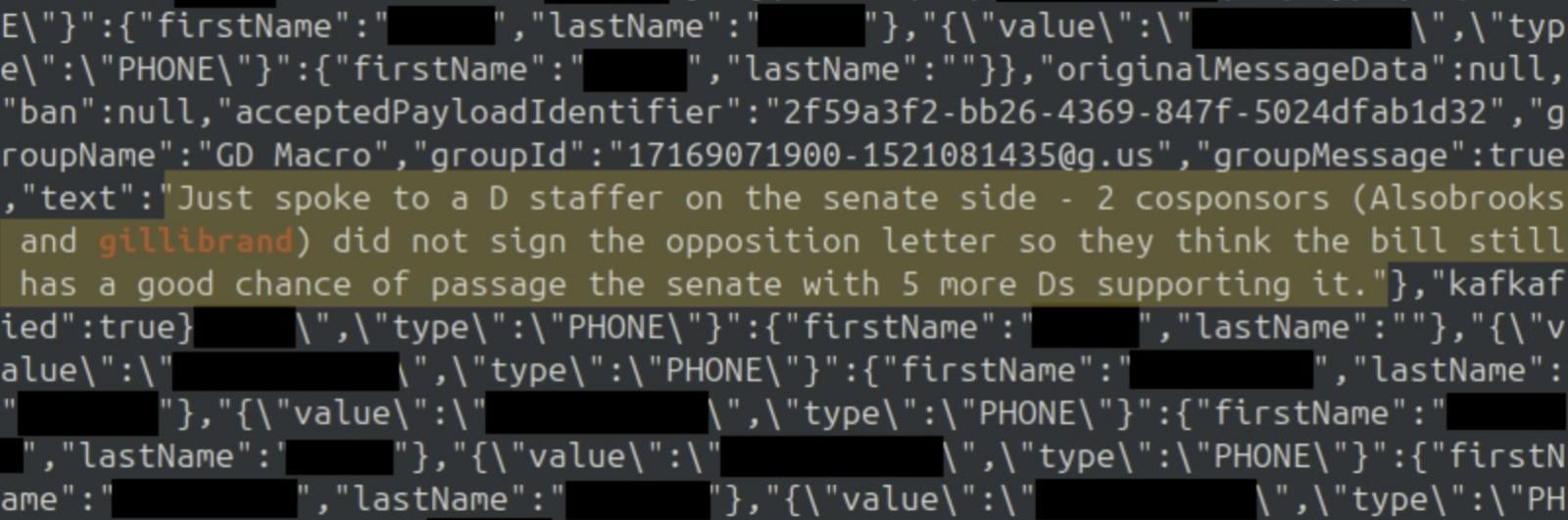

En la parte inferior de la pantalla del teléfono de Waltz aparece un mensaje similar al mensaje de verificación de PIN habitual de Signal. Esto a veces parece animar a los usuarios a recordar su PIN, lo que puede impedir que otros se apropien de su cuenta. Pero el mensaje es ligeramente diferente: le pide a Waltz que verifique su PIN de "TM SGNL". Este no es el mensaje que se muestra en la versión oficial de Signal.

En realidad, "TM SGNL" parece referirse a un software de una empresa llamada TeleMessage que crea clones de aplicaciones de mensajería populares, pero añade la función de archivado a cada una. Una página en el sitio web de TeleMessage explica a los usuarios cómo instalar "TM SGNL". En esa página, se describe cómo la herramienta puede "capturar" mensajes de Signal en iOS, Android y computadoras de escritorio. "Archiva los mensajes de texto, chats y llamadas móviles de tu organización", dice la página principal de TeleMessage.

En un video subido a YouTube, TeleMessage afirma que funciona tanto en dispositivos corporativos como en teléfonos BYOD (traiga su propio dispositivo). En la demostración, dos teléfonos con la aplicación intercambian mensajes y archivos adjuntos, y participan en un chat grupal. El video afirma que la aplicación mantiene intacta la seguridad de Signal y el cifrado de extremo a extemo al comunicarse con otros usuarios de Signal. "La única diferencia es que la versión de TeleMessage captura todos los mensajes entrantes y salientes de Signal para archivarlos", continúa el video.

El hecho de que Waltz utilice la versión TeleMessage de Signal pone de relieve la tensión y la complejidad asociadas a la comunicación entre altos funcionarios gubernamentales sobre temas delicados a través de una aplicación configurada para mensajes que desaparecen. Los funcionarios gubernamentales deben mantener registros de sus comunicaciones, pero el archivo, si no se gestiona correctamente, puede suponer riesgos de seguridad para dichos mensajes.

Un portavoz de Signal declaró a 404 Media por correo electrónico: "No podemos garantizar la privacidad ni la seguridad de las versiones no oficiales de Signal".

Descubrimientos "interesantes"

El investigador Micah Lee realizó un análisis de la aplicación, con hallazgos interesantes, los cuales luego fueron confirmados por otros investigadores y criptógrafos.

- Los altos ejecutivos de la empresa detrás de TM SGNL parecen ser israelíes, y la biografía del director ejecutivo menciona su trabajo con la unidad de inteligencia de las Fuerzas de Defensa de Israel.

- Es muy probable que TM SGNL esté violando la licencia de código abierto de Signal, y las demás aplicaciones de la empresa probablemente estén violando las licencias propietarias de otros programas como WhatsApp y WeChat.

- Las versiones de la aplicación para Android e iOS no están disponibles para su descarga pública; de hecho, prácticamente la única forma de obtenerla es usando un dispositivo registrado en un servicio MDM vinculado a una cuenta de Apple Business Manager o Google Enterprise.

- Según la foto de la pantalla de Waltz, es probable que TM SGNL sea una versión de Signal ligeramente modificada. El nombre de la aplicación ha cambiado de "Signal" a "TM SGNL" (por eso la pantalla de Waltz dice "Verifica tu PIN de TM SGNL" en lugar de "Verifica tu PIN de Signal").

- Es probable que se ejecute un código adicional cada vez que se envía o recibe un mensaje, el cual reenvía la versión de texto plano de ese mensaje al "archivo corporativo", como lo llama la empresa.

- La administración Trump está usando esta aplicación (no aprobada para información clasificada) para hablar de información clasificada, y cómo probablemente estén gestionando su flota de iPhones.

- El código fuente de Android incluye una carpeta .git completa, con un historial completo de Git y múltiples ramas y etiquetas, todo lo cual he subido a GitHub. Se puede ver exactamente quién contribuyó con qué código.

- El código fuente contiene credenciales codificadas y otras vulnerabilidades.

- Finalmente, comparte un PDF y un video que detallan, entre otras cosas, dónde se pueden almacenar los registros de chat.

TeleMessage Hackeado

TeleMessage, la empresa israelí que vende la herramienta no oficial de archivo de mensajes de Signal, utilizada por algunos funcionarios del gobierno estadounidense, ha suspendido todos sus servicios tras un supuesto ataque informático.

TeleMessage ofrece (ofrecía) servicios de archivo de almacenamiento de mensajes para empresas y organismos gubernamentales, incluyendo herramientas para archivar mensajes intercambiados a través de aplicaciones de mensajería como Telegram, WhatsApp, WeChat, y Signal, la empresa matriz de TeleMessage, confirmó que todos sus servicios han sido suspendidos mientras investiga lo que describió como "un posible incidente de seguridad".

"TeleMessage está investigando un posible incidente de seguridad. Tras detectarlo, actuamos rápidamente para contenerlo y contratamos a una empresa externa de ciberseguridad para que apoyara nuestra investigación", declaró un portavoz de la empresa a BleepingComputer.

El comunicado responde a una solicitud para confirmar un informe de 404 Media que afirma que un atacante vulneró TeleMessage y obtuvo acceso a mensajes directos y chats grupales archivados mediante TM SGNL. "Diría que todo el proceso tardó entre 15 y 20 minutos. No requirió mucho esfuerzo. Si yo pude encontrar esto en menos de 30 minutos, cualquiera también podría. ¿Y quién sabe cuánto tiempo ha estado vulnerable?".

Si bien los mensajes de los funcionarios de la administración Trump no quedaron expuestos en la brecha, las capturas de pantalla que compartieron vinculan los datos robados con la Oficina de Aduanas y Protección Fronteriza de EE.UU., la plataforma de intercambio de criptomonedas Coinbase y varios servicios financieros como Scotiabank.

"No podemos garantizar la privacidad ni la seguridad de las versiones no oficiales de Signal", dijo un portavoz de Signal a Reuters a principios de esta semana, mientras que la subsecretaria de prensa de la Casa Blanca, Anna Kelly, dijo a NBC News que "Signal es una aplicación aprobada para uso gubernamental y está instalada en los teléfonos gubernamentales".