Se han descubierto dos vulnerabilidades críticas que afectan a vBulletin y una de ellas se encuentra bajo explotación activa.

Las fallas, rastreadas bajo CVE-2025-48827 y CVE-2025-48828, y clasificadas con score de CVSS de 10.0 y 9.0 respectivos, son una invocación de método API y una ejecución de código remoto (RCE) a través de errores en el motor de plantillas de la aplicación.

Impactan las versiones de vBulletin 5.0.0 a 5.7.5 y 6.0.0 a 6.0.3 cuando la plataforma se ejecuta en PHP 8.1 o posterior.

Las vulnerabilidades probablemente fueron parcheadas en silencio el año pasado con el lanzamiento de Patch Nivel 1 para todas las versiones de la rama de lanzamiento 6.*, y la versión 5.7.5 Patch Nivel 3, pero muchos sitios permanecen vulnerables por no haber sido actualizados.

PoC público y explotación activa

Las dos vulnerabilidades fueron halladas el 23 de mayo de 2025 por el investigador de seguridad Egidio Romano (EgiX), quien explicó cómo explotarlo a través de una publicación técnica detallada en su blog.

El investigador mostró que la falla radica en el uso indebido de la API de reflexión de PHP, que, debido a los cambios de comportamiento introducidos en PHP 8.1, permite invocar métodos protegidos sin ajustes de accesibilidad explícitos. La cadena de vulnerabilidad se encuentra en la capacidad de invocar métodos protegidos a través de URL elaboradas y el mal uso de los condicionales dentro del motor de plantillas de vBulletin.

Al inyectar código de plantillas especialmente elaboradas, al método vulnerable "ReplaceAdTemplate", los atacantes evitan los filtros de "función insegura". Esto da como resultado una ejecución de código remota y no autenticada en el servidor subyacente, que otorga a los atacantes el acceso de shell.

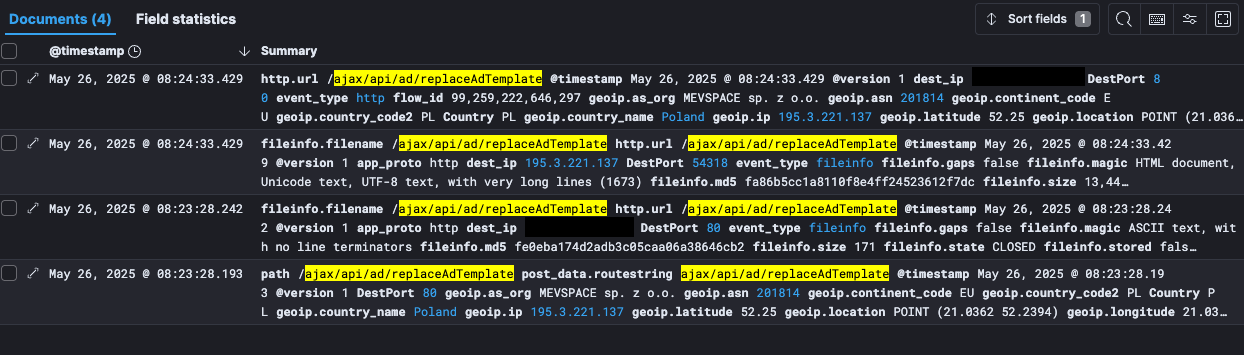

El 26 de mayo, la investigación de seguridad Ryan Dewhurst informó haber visto intentos de explotación en registros de honeypot que muestran solicitudes al punto final vulnerable 'Ajax/API/AD/ReplaceTemplate'. Dewhurst rastreó a uno de los atacantes a Polonia, viendo intentos de implementar puertas traseras para ejecutar comandos del sistema. El investigador señaló que los ataques parecen estar aprovechando la exploit publicada por Romano, pensó que había plantillas de Nuclei disponibles desde el 24 de 2025.

Es importante aclarar que Dewhurst solo observó los intentos de explotación para CVE-2025-48827, pero aún no existe evidencia de que los atacantes lo hayan encadenado con éxito a una RCE completa, aunque esto es muy probable.

El 23 de mayo de 2025 Karma(In)Security reveló la vulnerabilidad de ejecución de código remoto que afecta la vBulletin 5.0.0 a 6.0.3, incluida una PoC. Según el investigador, esta vulnerabilidad fue como parcheada hace más de un año.

Estas son las versiones actualizadas:

- vBulletin 6.0.3 Patch Level 1

- vBulletin 6.0.2 Patch Level 1

- vBulletin 6.0.1 Patch Level 1

- vBulletin 5.7.5 Patch Level 3

Los administradores de vBulletin recomiendan aplicar las actualizaciones de seguridad o pasar a la última versión, versión 6.1.1, que no se ve afectada por dichas fallas.

Fuente: BC