La banda de ransomware LockBit sufrió una nueva filtración de datos después de que los paneles de sus afiliados de la dark web fueran reemplazados por un mensaje que enlazaba a un volcado de datos de MySQL.

Todos los paneles de administración de la banda de ransomware ahora indican: "No delinquir. EL CRIMEN ES MALO. Besos y abrazos desde Praga", junto con un enlace para descargar "paneldb_dump.zip".

Como lo detectó inicialmente el actor de amenazas, Rey, este archivo contiene un archivo SQL extraído de la base de datos MySQL del panel de afiliados del sitio. Según el análisis de BleepingComputer, esta base de datos contiene veinte tablas, algunas más interesantes que otras, incluyendo:

- Una tabla "btc_addresses" que contiene 59.975 direcciones únicas de bitcoin.

- Una tabla "builds" contiene las compilaciones individuales creadas por los afiliados para los ataques. Las filas de la tabla contienen las claves públicas, pero lamentablemente no las claves privadas. También se listan los nombres de las empresas objetivo para algunas de las compilaciones.

- Una tabla "builds_configurations" contiene las diferentes configuraciones utilizadas para cada compilación, como qué servidores ESXi omitir o qué archivos cifrar.

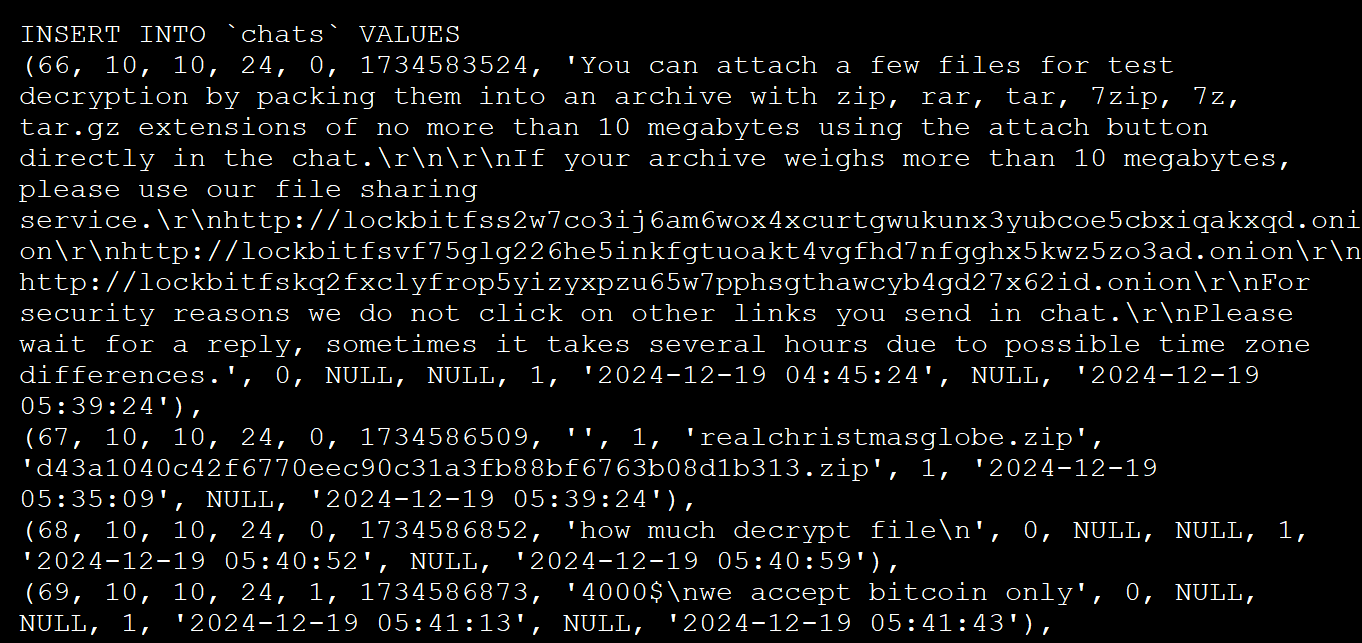

- Una tabla "chats" es muy interesante, ya que contiene 4.442 mensajes de negociación entre la operación de ransomware y las víctimas del 19 de diciembre al 29 de abril.

- Una tabla de usuarios enumera 75 administradores y afiliados que tuvieron acceso al panel de afiliados. Michael Gillespie detectó que las contraseñas se almacenaban en texto plano. Algunos ejemplos de estas contraseñas son "Weekendlover69", "MovingBricks69420" y "Lockbitproud231".

En una conversación de Tox con Rey, el operador de LockBit, conocido como "LockBitSupp", confirmó la filtración, afirmando que no se filtraron claves privadas ni se perdieron datos.

Según la hora de generación del volcado de MySQL y el último registro de fecha en la tabla de chats de negociación, la base de datos parece haber sido filtrada el 29 de abril de 2025.

No se sabe con certeza quién llevó a cabo la filtración ni cómo, pero el mensaje coincide con el utilizado en una filtración reciente del sitio web oscuro del ransomware Everest, lo que sugiere un posible vínculo.

Además, el volcado de SQL de phpMyAdmin muestra que el servidor ejecutaba PHP 8.1.2, vulnerable a una vulnerabilidad crítica y explotada activamente, identificada como CVE-2024-4577, que puede utilizarse para la ejecución remota de código en servidores.

Fuente: BC