Se ha publicado la 17ª edición del Informe de Investigaciones de Vulneración de datos DBIR 2024 de Verizon. El objetivo del DBIR es arrojar luz sobre los distintos tipos de actores, las tácticas que utilizan y los objetivos que eligen.

Este informe examina y analiza tendencias relevantes en delitos cibernéticos que se desarrollan en un escenario global en organizaciones de todos los tamaños y tipos.

Este informe es el resultado de un récord de 30.458 incidentes de seguridad del mundo real analizados, de los cuales 10.626 fueron violaciones de datos confirmadas (más del doble que el año pasado), con víctimas en 94 países.

1. Vías de acceso

El análisis de vías de acceso fue testigo de un crecimiento sustancial de los ataques que implican la explotación de vulnerabilidades como ruta crítica para iniciar una brecha en comparación con años anteriores.

Casi se triplicó (aumento del 180%) respecto al año pasado. Estos ataques fueron aprovechados principalmente por Ransomware y otros actores de amenazas relacionados con la extorsión. Como se podría imaginar, el principal vector para esos puntos de entrada iniciales fueron las aplicaciones web.

Las vulnerabilidades son uno de los métodos más utilizados de obtener acceso no autorizado y representó el 14% de las entradas de actores maliciosos en una red. Es el tercero más utilizado después del robo de credenciales y el phishing.

Este crecimiento se debe en parte a la explotación de la vulnerabilidad MOVEit y varios otros exploits Zero-Day que los actores de ransomware utilizaron a lo largo de 2024.

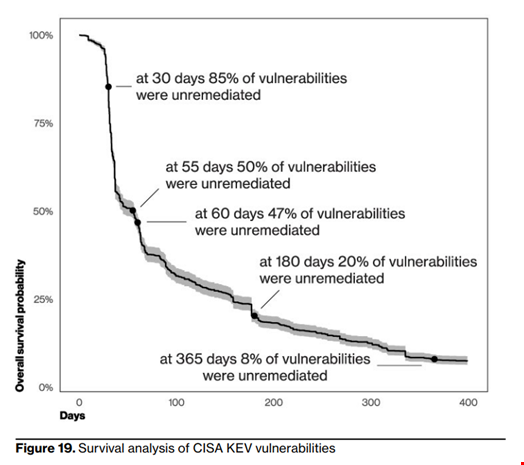

Si solo se considera únicamente el catálogo de vulnerabilidades explotadas conocidas (KEV) de CISA, a las organizaciones les toma alrededor de 55 días remediar el 50% de las vulnerabilidades críticas una vez que sus parches están disponibles..

"Por otro lado, el tiempo medio para detectar el primer análisis de una vulnerabilidad CISA KEV es de cinco días desde la publicación en la base de datos de vulnerabilidades y exposiciones comunes (CVE) (no desde que el parche esté disponible)".

2. Ransomware

El ransomware fue una de las principales amenazas en el 92% de las industrias. Aproximadamente un tercio de todas las infracciones involucraron ransomware o alguna otra técnica de extorsión. Los ataques de extorsión pura han aumentado durante el último año y ahora son un componente del 9% de todas las infracciones.

El cambio de los actores tradicionales del ransomware hacia estas técnicas más nuevas resultó en una pequeña disminución del Ransomware al 23%. Sin embargo, cuando se combinan, dado que comparten actores de amenazas, representan un fuerte crecimiento hasta el 32% de las infracciones.

3. Participación humana

Para el conjunto de datos de este año, el elemento humano fue un componente del 68% de las infracciones, aproximadamente lo mismo que el período anterior descrito en el DBIR de 2023.

En este número, se presenta un concepto ampliado de infracción que involucra a un tercero que incluye la infraestructura de los socios afectada y problemas directos o indirectos en la cadena de suministro de software, incluso cuando una organización se ve afectada por vulnerabilidades en software de terceros. En resumen, se trata de infracciones que una organización podría mitigar o prevenir intentando seleccionar proveedores con mejores antecedentes de seguridad. Vemos esta cifra en un 15% este año, un aumento del 68% con respecto al año anterior, impulsado principalmente por el uso de exploits de día cero para ataques de ransomware y extorsión.

El conjunto de datos experimentó un crecimiento de infracciones que involucran errores humanos, ahora en un 28%. Esto valida la sospecha de que los errores son más frecuentes de lo que los medios de comunicación o el sesgo tradicional impulsado por la respuesta a incidentes harían creer.

4. Phishing

La tasa general de denuncias de phishing ha ido creciendo en los últimos años. En los datos de los ejercicios de concientización sobre seguridad aportados por los socios durante 2023, el 20% de los usuarios reportaron phishing en interacciones de simulación y el 11% de los usuarios que hicieron clic en el correo electrónico también reportaron.

Esta es una buena noticia porque, por otro lado, el tiempo medio para hacer clic en un enlace malicioso después de abrir el correo electrónico es de 21 segundos y luego solo otros 28 segundos para que la persona atrapada en el esquema de phishing ingrese sus datos. Esto lleva a un hallazgo alarmante: el tiempo medio que tardan los usuarios en caer en correos electrónicos de phishing es de menos de 60 segundos.

5. Motivación financiera

Los actores de amenazas con motivación financiera normalmente se apegarán a las técnicas de ataque que les darán el mayor retorno de la inversión.

En los últimos tres años, la combinación de ransomware y otras infracciones de extorsión representó casi dos tercios (fluctuando entre el 59% y el 66%) de esos ataques. Según los datos de quejas de ransomware del IC3 del FBI, la pérdida promedio asociada con la combinación de Ransomware y otras violaciones de extorsión ha sido de U$S 46.000, oscilando entre $3 (tres dólares) y U$S 1.141.467 para el 95% de los casos.

El informe dice que, a partir de datos de negociación de ransomware, que la proporción media del rescate solicitado inicialmente y los ingresos de la empresa es del 1,34%, pero fluctuó entre el 0,13% y el 8,30% en el 80% de los casos.

De manera similar, en los últimos dos años, han crecido los incidentes relacionados con pretextos, la mayoría de los cuales tuvieron como resultado el compromiso del correo electrónico empresarial (BEC) que representan una cuarta parte (que oscila entre el 24% y el 25%) de los ataques con motivación financiera. En ambos años, el importe medio de las transacciones de un BEC fue de unos 50.000 dólares, también según el conjunto de datos IC3 del FBI.

Fuente: Verizon DBIR