Las fallas de seguridad reveladas recientemente que afectan los firewalls de Juniper, los servidores Openfire y Apache RocketMQ han sido objeto de explotación activa en la naturaleza, según múltiples informes.

La Fundación ShadowServer dijo que está "viendo intentos de explotación desde múltiples IP para Juniper J-Web CVE-2023-36844 (y amigos) dirigidos al punto final /webauth_operation.php", el mismo día que una prueba de concepto (PoC) estuvo disponible.

Los problemas, identificados como CVE-2023-36844, CVE-2023-36845, CVE-2023-36846 y CVE-2023-36847, residen en el componente J-Web de Junos OS en Juniper SRX y EX Series. Un atacante no autenticado basado en la red podría encadenarlos para ejecutar código arbitrario en instalaciones susceptibles.

Los parches para la falla se lanzaron el 17 de agosto de 2023, una semana después de la cual watchTowr Labs publicó una prueba de concepto (PoC) combinando CVE-2023-36846 y CVE-2023-36845 para ejecutar un archivo PHP que contiene código Shell malicioso.

Actualmente, hay más de 8.200 dispositivos Juniper que tienen sus interfaces J-Web expuestas a Internet, la mayoría de ellos de Corea del Sur, Estados Unidos, Hong Kong, Indonesia, Turquía e India.

Botnet Kinsing explota la vulnerabilidad de Openfire

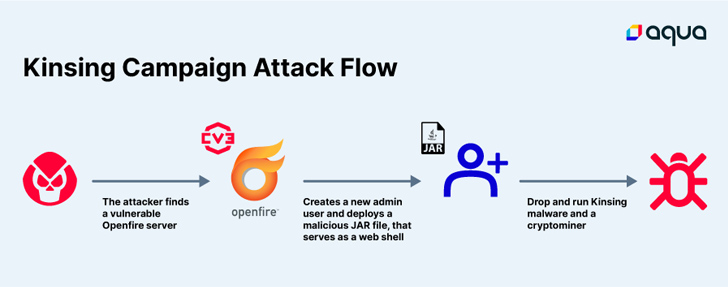

Otra vulnerabilidad que los actores de amenazas han utilizado como arma es CVE-2023-32315, un error path traversal de alta gravedad en la consola administrativa de Openfire que podría aprovecharse para la ejecución remota de código. "Esta falla permite que un usuario no autorizado explote el entorno de configuración de Openfire no autenticado dentro de una configuración de Openfire establecida", dijo la firma de seguridad en la nube Aqua.

"Como resultado, un actor de amenazas obtiene acceso a los archivos de configuración de administrador que normalmente están restringidos dentro de la Consola de administración de Openfire. A continuación, el actor de amenazas puede elegir entre agregar un usuario administrador a la consola o cargar un complemento que eventualmente permitirá el acceso completo. control sobre el servidor."

Se ha observado que los actores de amenazas asociados con la botnet Kinsing utilizan la falla para crear un nuevo usuario administrador y cargar un archivo JAR, que contiene un archivo llamado cmd.jsp que actúa como una web shell para colocar y ejecutar el malware y un minero de criptomonedas.

Aqua dijo que encontró 6.419 servidores conectados a Internet con el servicio Openfire en ejecución, y la mayoría de las instancias se encuentran en China, Estados Unidos y Brasil.

Vulnerabilidad de Apache RocketMQ atacada por DreamBus Botnet#

En una señal de que los actores de amenazas siempre están buscando nuevas fallas para explotar, se ha observado que una versión actualizada de la botnet DreamBus aprovecha una vulnerabilidad de ejecución remota de código de gravedad crítica en los servidores RocketMQ para comprometer dispositivos.

CVE-2023-33246, como se cataloga el problema, es una falla de ejecución remota de código que afecta a las versiones 5.1.0 e inferiores de RocketMQ y que permite a un atacante no autenticado ejecutar comandos con el mismo nivel de acceso que el proceso de usuario del sistema.

En los ataques detectados por Juniper Threat Labs desde el 19 de junio de 2023, la explotación exitosa de la falla allana el camino para la implementación de un script bash llamado "reketed", que actúa como descargador de la botnet DreamBus desde un servicio oculto TOR.

DreamBus es un malware basado en Linux que es una variante de SystemdMiner y está diseñado para extraer criptomonedas en sistemas infectados. Activo desde principios de 2019, se sabe que se propaga explotando específicamente vulnerabilidades de ejecución remota de código.

"Como parte de la rutina de instalación, el malware finaliza procesos y elimina archivos asociados con versiones obsoletas de sí mismo", dijo el investigador de seguridad Paul Kimayong, añadiendo que establece la persistencia en el host mediante una tarea cron.

"Sin embargo, la presencia de un robot modular como el malware DreamBus equipado con la capacidad de ejecutar scripts bash proporciona a estos ciberdelincuentes el potencial de diversificar su repertorio de ataques, incluida la instalación de otras formas de malware".

Explotación de VPN SSL de Cisco ASA para implementar Akira Ransomware

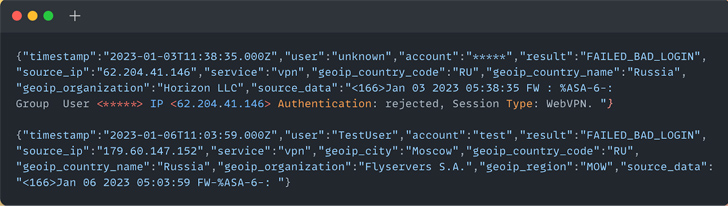

Por su parte existe una advertencia de la empresa de ciberseguridad Rapid7 sobre un aumento en la actividad de amenazas que se remonta a marzo de 2023 y que apunta a dispositivos Cisco ASA SSL VPN para implementar el ransomware Akira.

Si bien algunos casos han implicado el uso de relleno de credenciales, la actividad en otros "parece ser el resultado de ataques dirigidos de fuerza bruta a dispositivos ASA donde la autenticación multifactor (MFA) no estaba habilitada o no se aplicaba para todos los usuarios", dijo la empresa.

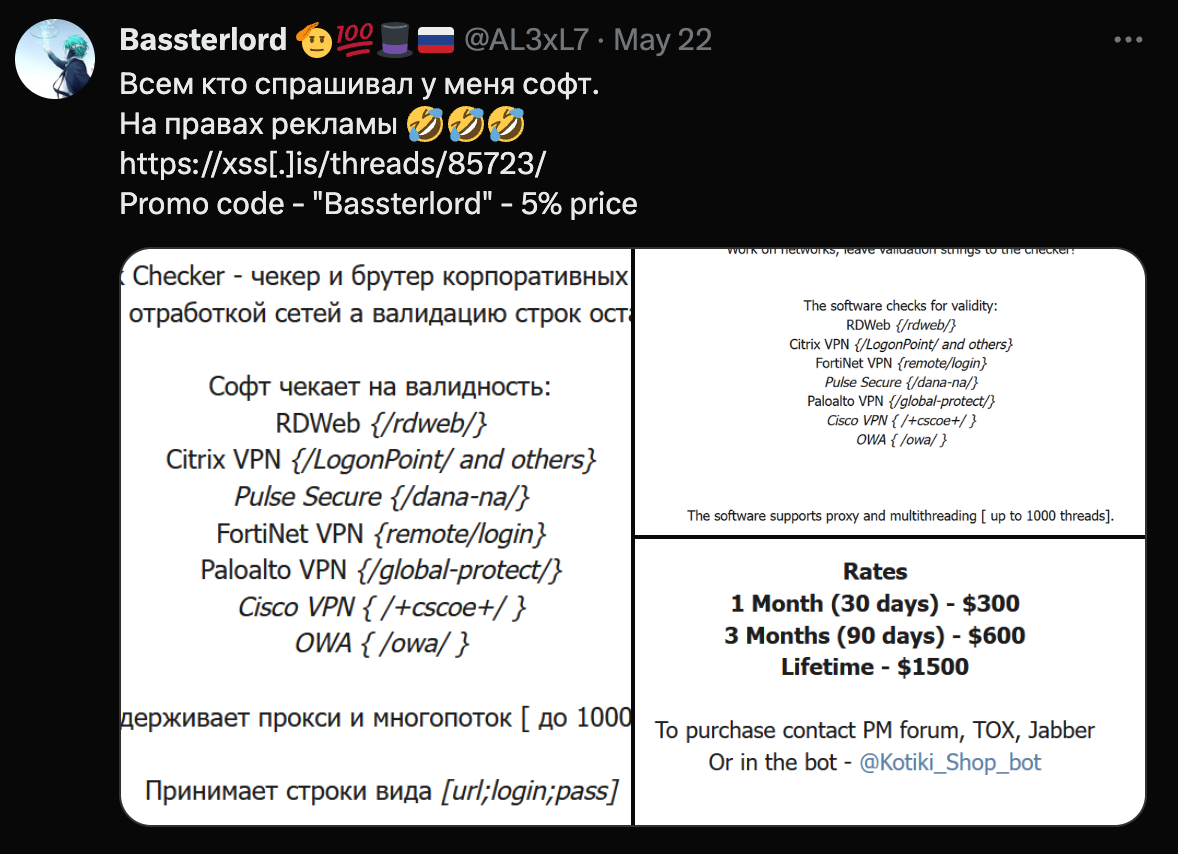

Cisco reconoció los ataques y señaló que los actores de amenazas también podrían estar comprando credenciales robadas de la web para infiltrarse en las organizaciones. Esta hipótesis se ve reforzada por el hecho de que a principios de febrero se observó a un corredor de acceso inicial conocido como Bassterlord vendiendo una guía sobre cómo irrumpir en redes corporativas en foros clandestinos.

"En particular, el autor afirmó que habían comprometido 4.865 servicios VPN SSL de Cisco y 9.870 servicios VPN de Fortinet con la prueba de combinación de nombre de usuario/contraseña: prueba", dijo Rapid7.

"Es posible que, dado el momento de la discusión sobre la dark web y el aumento de la actividad de amenazas que observamos, las instrucciones del manual hayan contribuido al aumento de los ataques de fuerza bruta dirigidos a las VPN de Cisco ASA".

Las revelaciones también llegan cuando los dispositivos Citrix NetScaler ADC y Gateway sin parches corren un mayor riesgo de sufrir ataques oportunistas por parte de actores de ransomware que utilizan una falla crítica en los productos para eliminar shells web y otras cargas útiles.

Fuente. THN