Los ataques de phishing siguen siendo un gran desafío para las organizaciones en 2025. De hecho, dado que los atacantes utilizan cada vez más técnicas basadas en la identidad en lugar de exploits de software, el phishing podría representar una amenaza mayor que nunca.

Con los kits de phishing que eluden la autenticación multifactor (MFA) como la nueva norma, capaces de phishing en cuentas protegidas por SMS, OTP y métodos push, los controles de detección se ven sometidos a una presión constante, ya que los controles de prevención son insuficientes.

Un desafío clave con la detección de phishing es que, según los indicadores que utilizamos como industria para detectar páginas de phishing, prácticamente cada ataque de phishing es diferente y utiliza una combinación única de dominio, URL, IP, composición de la página, aplicación de destino, etc. En efecto, cada ataque de phishing es completamente nuevo. Incluso se podrían describir como "día cero" (¡qué sorpresa!)...

El objetivo no es sensacionalizar los ataques de phishing, sino todo lo contrario. Más bien, esto arroja luz sobre el estado de los controles de detección de phishing. Francamente, si todos los ataques de phishing son de día cero, algo ha fallado gravemente en la forma en que los detectamos.

Detección de phishing 101

La mayoría de los ataques de phishing implican el envío de un enlace malicioso a un usuario. Este hace clic en el enlace y carga una página maliciosa. En la gran mayoría de los casos, la página maliciosa es un portal de inicio de sesión para un sitio web específico, donde el objetivo del atacante es robar la cuenta de la víctima.

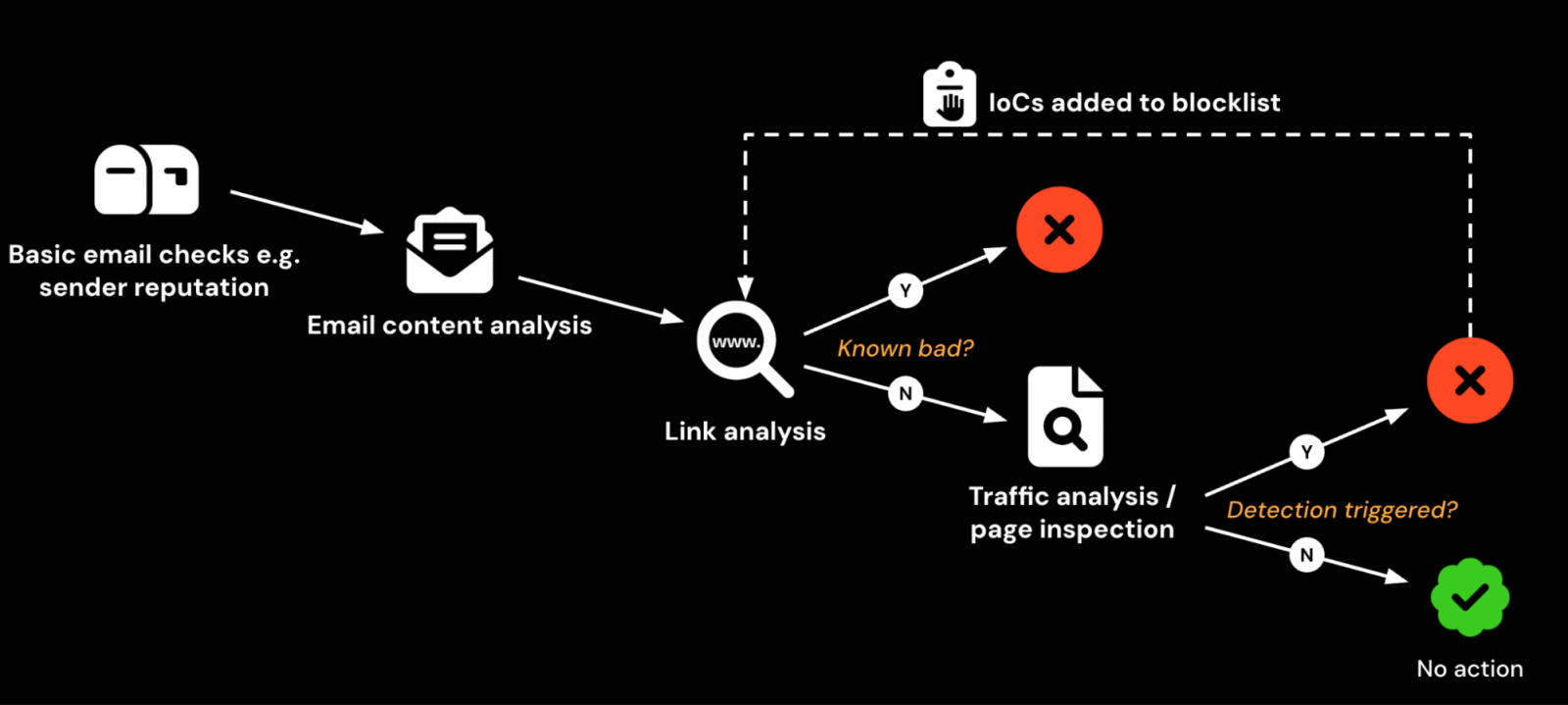

La detección de phishing, en esencia, se basa en listas de bloqueo compuestas por indicadores de compromiso (IoC) relacionados con páginas de phishing que se han identificado con éxito como maliciosas. Estos IoC consisten en dominios, URL e IP maliciosos que han aparecido en un ataque.

Los proveedores de seguridad y de servicios recopilan los IoC de diversas fuentes. Sin embargo, en la mayoría de los casos, la página maliciosa debe utilizarse en una campaña de phishing para tener la posibilidad de ser detectada. Esto significa que una posible víctima debe interactuar con ella de alguna manera, ya sea cayendo en un ataque de phishing o reportándola como sospechosa.

Una vez que una página se marca, se puede investigar, ya sea manualmente (por un responsable de seguridad) o automáticamente (por un producto o herramienta). Si se puede acceder a la página y analizarla, y se encuentra contenido malicioso (más sobre esto más adelante), se pueden recopilar los indicadores de comportamiento (IoC) de la página y agregarlos a una lista de bloqueo.

Esta información comenzará a circular a través de las diversas fuentes de inteligencia de amenazas y productos de seguridad que la aprovechan. La mayor parte de la detección y el control del phishing se centran en la capa de correo electrónico y red, generalmente una pùerta de enlace, proxy o firewall.

Siguiendo el patrón de pensamiento, es posible ver la raíz del problema. Para detectar y bloquear una página de phishing, primero debe usarse en un ataque.

¿Por qué la mayoría de los ataques de phishing son completamente novedosos?

Los atacantes saben que la detección y el bloqueo de phishing:

- Se basa en la inclusión en listas de bloqueo de IoC como dominios, URL e IP.

- Se ubica en la capa de correo electrónico y red.

- Requiere que se acceda a una página y se analice antes de poder bloquearla.

Estos métodos se han mantenido prácticamente sin cambios durante más de una década. Por lo tanto, es lógico que los atacantes se estén volviendo bastante hábiles para evitarlos.

Es fácil para los atacantes evadir las detecciones basadas en IoC

Los dominios de phishing son altamente desechables por naturaleza. Los atacantes los compran al por mayor, apropiándose constantemente de dominios legítimos y, por lo general, previendo el hecho de que podrán acceder a muchos de ellos.

La arquitectura moderna de phishing también permite rotar y actualizar dinámicamente elementos comúnmente firmados. Por ejemplo, rotando dinámicamente los enlaces que se muestran a los visitantes desde un conjunto que se actualiza continuamente (de modo que cada persona que hace clic en el enlace recibe una URL diferente) e incluso utilizando enlaces (magic-link) de un solo uso (lo que también significa que cualquier miembro del equipo de seguridad que intente investigar la página posteriormente no podrá hacerlo).

Se podría comprobar la dirección IP a la que se conecta el usuario, pero hoy en día es muy sencillo para los atacantes añadir una nueva IP a su servidor alojado en la nube. Si un dominio se marca como malicioso, el atacante solo tiene que registrar un nuevo dominio o comprometer un servidor WordPress en un dominio que ya es de confianza. Ambas cosas están sucediendo a gran escala, ya que los atacantes se preparan para el riesgo de que sus dominios sean destruidos en algún momento.

En definitiva, esto significa que las listas de bloqueo no son tan efectivas, ya que es trivial para los atacantes cambiar los indicadores que se utilizan para crear detecciones. Si piensa en la Pirámide del Dolor, estos indicadores se ubican justo en la base: el tipo de cosas que nos hemos estado alejando durante años en el mundo de la seguridad de endpoints.

El phishing no solo ocurre por correo electrónico.

Para evadir las detecciones basadas en correo electrónico, los atacantes utilizan múltiples canales y canales en sus ataques. Los atacantes no solo utilizan diferentes vectores de phishing, sino que los encadenan para evitar que las herramientas de seguridad intercepten el enlace. Por ejemplo, un mensaje en redes sociales que envía un PDF no malicioso con un enlace incrustado, finalmente redirige a una página web maliciosa.

También cabe destacar las limitaciones de las soluciones basadas en correo electrónico. El correo electrónico cuenta con comprobaciones adicionales sobre la reputación del remitente y herramientas como DMARC/DKIM, pero estas no identifican páginas maliciosas.

De igual forma, algunas soluciones de correo electrónico modernas realizan análisis mucho más profundos del contenido de un correo electrónico. Sin embargo, esto no ayuda a identificar los sitios de phishing en sí (solo indica que uno podría estar enlazado en el correo electrónico). Esto es mucho más apropiado para ataques de tipo BEC, donde el objetivo es aplicar ingeniería social a la víctima, en lugar de vincularla a una página maliciosa. Y esto sigue sin ser de ayuda con los ataques lanzados a través de diferentes medios, como hemos destacado anteriormente.

En cualquier caso, si bien las soluciones de correo electrónico modernas pueden aportar mucho más, ni las herramientas basadas en correo electrónico ni en red (proxy) pueden determinar con certeza que una página es maliciosa a menos que puedan acceder a ella y analizarla.

Los atacantes impiden que sus páginas sean analizadas

Tanto las soluciones basadas en correo electrónico como en red se basan en la capacidad de inspeccionar y analizar una página para identificar si es maliciosa o no. Tras ello, se generan indicadores de comportamiento (IoC) que se pueden aplicar al hacer clic en un enlace (o al recibirlo en la bandeja de entrada).

Las páginas de phishing modernas no son HTML estático; como la mayoría de las demás páginas web modernas, son aplicaciones web dinámicas que se renderizan en el navegador, con JavaScript reescribiendo dinámicamente la página y ejecutando el contenido malicioso. Esto significa que la mayoría de las comprobaciones estáticas básicas no logran identificar el contenido malicioso que se ejecuta en la página.

Para solucionar esto, tanto las herramientas de seguridad de correo electrónico como de red intentarán explotar enlaces en un entorno de pruebas para observar el comportamiento de la página. Pero los atacantes están eludiendo este problema simplemente implementando protección contra bots al requerir la interacción del usuario con un reCAPTCHA o Cloudflare Turnstile.

Incluso si se logra superar el CAPTCHA, se necesita proporcionar los parámetros y encabezados de URL correctos y ejecutar JavaScript para que se te muestre la página maliciosa. Esto significa que un defensor que conozca el nombre de dominio no puede descubrir el comportamiento malicioso con solo realizar una simple solicitud HTTP(S).

Y por si fuera poco, también están ofuscando elementos visuales y DOM para evitar que las detecciones basadas en firmas los detecten; por lo tanto, incluso si logras acceder a la página, existe una alta probabilidad de que tus detecciones no se activen.

Los ataques de phishing son novedosos porque la detección de phishing es post mortem.

El resultado de estas técnicas de evasión y ofuscación de la detección es que la detección de phishing en tiempo real es prácticamente inexistente.

En el mejor de los casos, una solución basada en proxy podría detectar comportamiento malicioso a través del tráfico de red generado por el usuario que interactúa con la página. Sin embargo, debido a la complejidad de reconstruir las solicitudes de red después del cifrado TLS, esto suele ocurrir con un retraso y no es totalmente fiable.

Si una página es marcada, generalmente se requiere una investigación más exhaustiva por parte del equipo de seguridad para descartar falsos positivos e iniciar una investigación. Esto puede tardar horas, en el mejor de los casos, probablemente días. Una vez que una página se identifica como maliciosa y se crean los indicadores de comportamiento (IoC), pueden pasar días o incluso semanas antes de que la información se distribuya, se actualicen los feeds de TI y se incorpore a las listas de bloqueo.

¿El resultado? La mayoría de los ataques de phishing son completamente novedosos, ya que la detección de phishing es inherentemente post mortem: se basa en ataques conocidos. ¿Cómo se convierte algo en un ataque conocido? Cuando un usuario es víctima de phishing.

Para solucionar la detección de phishing, se necesita análisis en tiempo real

Es evidente que la forma en que detectamos y bloqueamos los ataques de phishing presenta deficiencias fundamentales. La buena noticia es que ya hemos pasado por esto.

Cuando los ataques a endpoints se dispararon a finales de la década de 2000 y principios de la de 2010, se aprovecharon de que los defensores intentaban detectar malware principalmente con detecciones basadas en red, análisis de archivos basados en firmas y la ejecución de archivos en entornos aislados (lo cual se desbarató de forma fiable con malware compatible con entornos aislados y con métodos tan sencillos como introducir un retraso en la ejecución del código). Sin embargo, esto dio paso a los EDR, que ofrecen una mejor forma de observar e interceptar software malicioso en tiempo real.

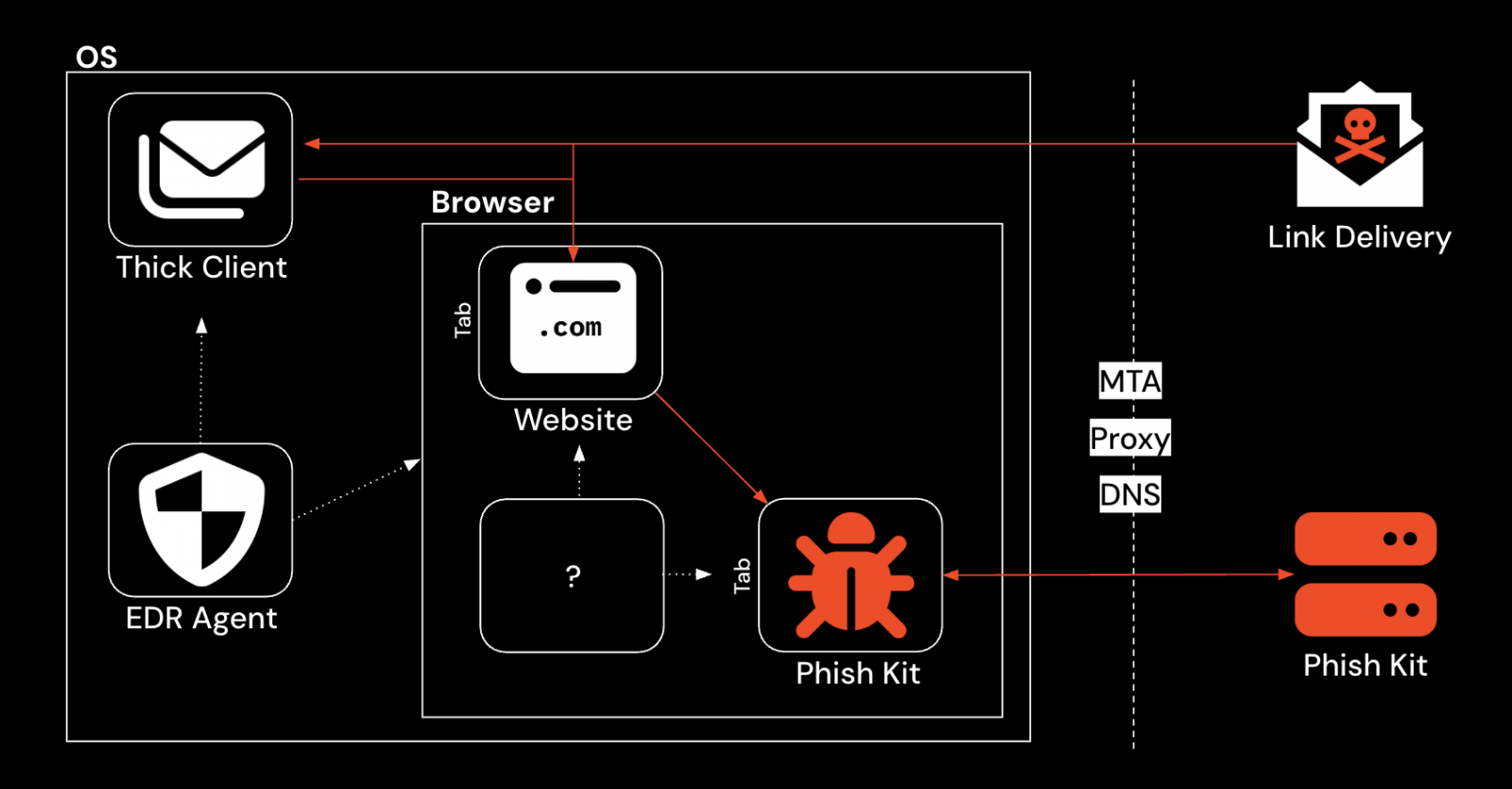

La clave aquí fue acceder al flujo de datos para poder observar la actividad en tiempo real en el endpoint. Hoy nos encontramos en una situación similar. Los ataques de phishing modernos se producen en páginas web a las que se accede a través del navegador, y las herramientas de las que dependemos (correo electrónico, red e incluso endpoint) carecen de la visibilidad necesaria. Observan desde fuera hacia dentro.

En muchos sentidos, el navegador es el nuevo sistema operativo. Es donde se realiza principalmente el trabajo moderno y donde también se producen los ataques.

Para detener los ataques de phishing en el momento en que ocurren, necesitamos poder observar la página en tiempo real, tal como la ve el usuario desde el navegador. No en un entorno aislado, sino viendo la página real al mismo tiempo que el usuario. Solo así podremos desarrollar los controles de detección y contención necesarios para que el phishing supere el juego del gato y el ratón actual, donde los atacantes siempre van dos pasos por delante.

El futuro de la detección y respuesta al phishing se basa en el navegador.

Actualmente hay soluciones de seguridad de identidad basada en navegador que intercepta los ataques de phishing en el momento en que ocurren, en los navegadores de los empleados. Estar en el navegador ofrece numerosas ventajas a la hora de detectar e interceptar ataques de phishing. Se ve la página web en vivo que el usuario ve, tal como la ve, lo que significa una visibilidad mucho mejor de los elementos maliciosos que se ejecutan en la página. También significa que se pueden implementar controles en tiempo real que se activan cuando se detecta un elemento malicioso.

Caso de detección negativo

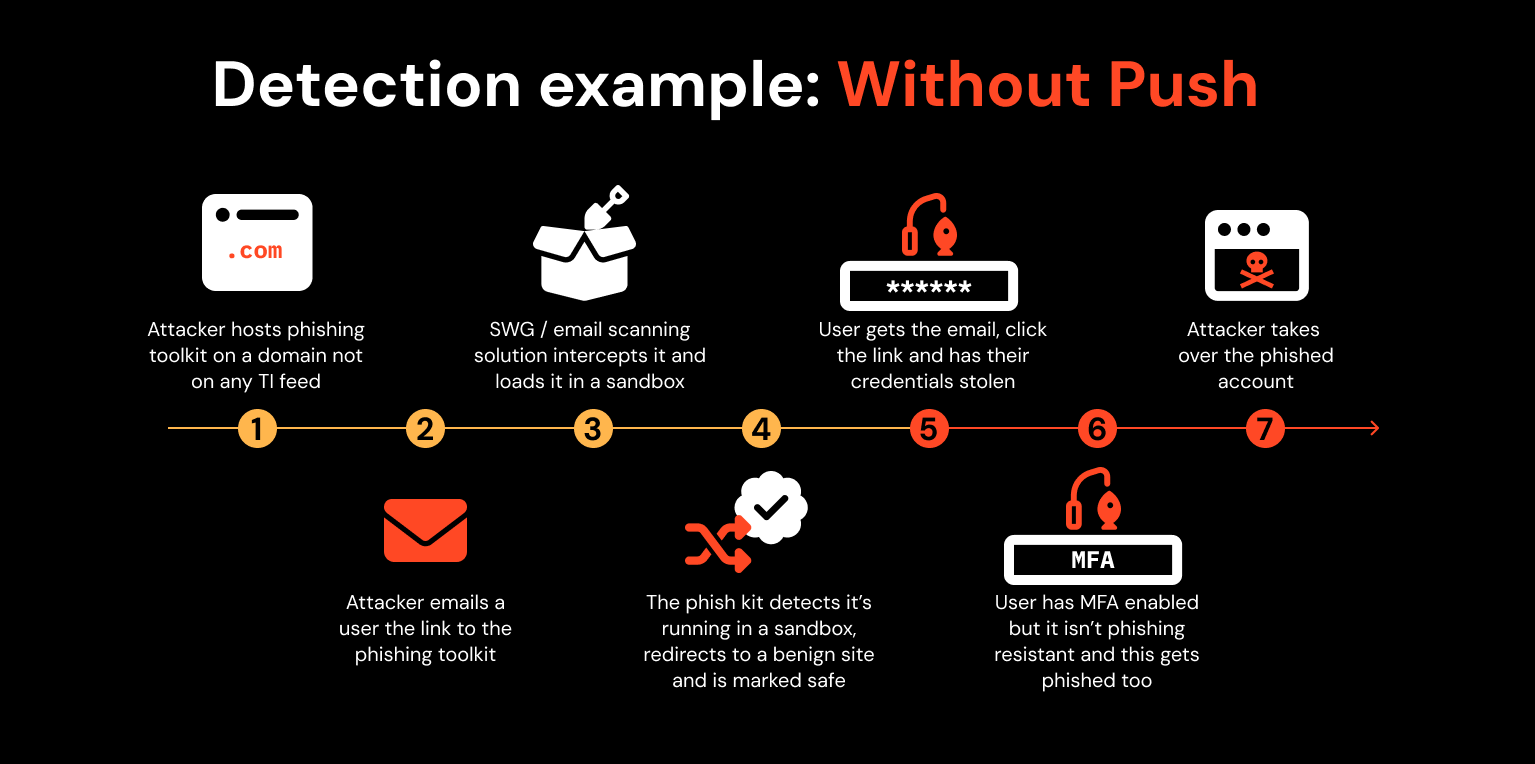

En este caso, un atacante piratea un blog de WordPress para obtener un dominio confiable y luego ejecuta un kit de herramientas de phishing en la página web. Envía un enlace a uno de sus empleados por correo electrónico. La solución de escaneo de correo electrónico lo inspecciona en un entorno de pruebas, pero el kit de phishing lo detecta y redirige a un sitio web seguro para que supere la inspección.

El usuario recibe el correo electrónico con el enlace y ahora puede interactuar con la página de phishing. Introduce sus credenciales y el código MFA en la página, ¡y listo! El atacante roba la sesión autenticada y se hace con el control de la cuenta del usuario.

Caso de detección Positivo

La extensión PushSecurity (gratis hasta 10 usuarios) inspecciona la página web que se ejecuta en el navegador del usuario. Push observa que la página web es una página de inicio de sesión y que el usuario está ingresando su contraseña, detectando que:

- La contraseña que el usuario ingresa en el sitio de phishing se ha utilizado para iniciar sesión en otro sitio anteriormente. Esto significa que la contraseña se está reutilizando (maliciosa) o que el usuario está siendo víctima de phishing (peor aún).

- La página web se clona de una página de inicio de sesión legítima que Push ha identificado.

- Un kit de herramientas de phishing se está ejecutando en la página web.

- Como resultado, se bloquea al usuario para que interactúe con el sitio de phishing y no pueda continuar.

Estos son buenos ejemplos de detecciones difíciles (o imposibles) de evadir para un atacante: ¡no se puede phishing a una víctima si no puede ingresar sus credenciales en el sitio de phishing!

Fuente: BC