Según ReversingLabs, se ha observado que Lazarus Group continúa su campaña VMConnect dirigiéndose a los desarrolladores con nuevos paquetes de software malicioso en repositorios de código abierto.

Los investigadores dijeron que el grupo norcoreano utiliza entrevistas de trabajo falsas para atraer a los desarrolladores a descargar el malware. Los atacantes se hicieron pasar por personal de la empresa estadounidense de servicios financieros Capital One para enviar a los desarrolladores paquetes de "prueba" a través de enlaces en mensajes directos de LinkedIn en la campaña observada recientemente.

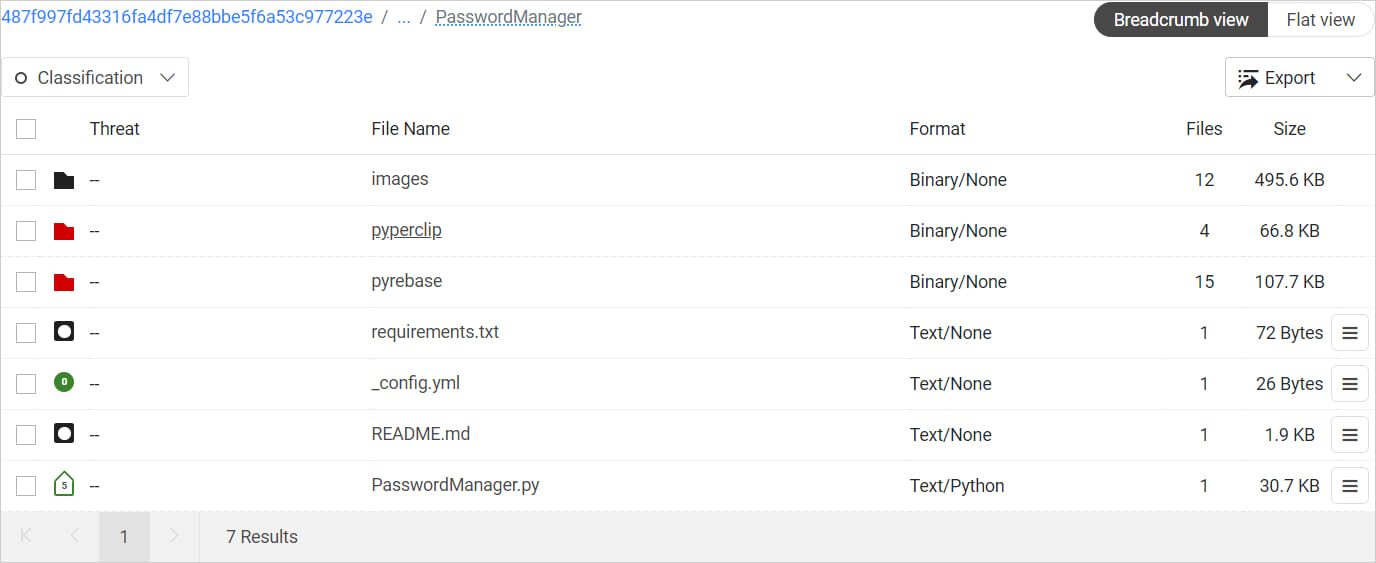

Estos enlaces llevaron los objetivos al repositorio de GitHub como una "tarea". Los archivos en el repositorio pretendían ser pruebas de habilidades de codificación vinculadas a entrevistas de trabajo. Por ejemplo, los investigadores observaron archivos con nombres como Python_Skill_Assessment.zip y Python_Skill_Test.zip.

El proyecto malicioso se presenta como una prueba de código para un gestor de contraseñas. Los desarrolladores reciben instrucciones para:- Ejecutar la aplicación ‘PasswordManager.py’ en sus sistemas.

- Encontrar y corregir un error en el código.

- Enviar la corrección junto con una captura de pantalla como prueba.

Los archivos contenían un archivo README con instrucciones para el desarrollador, con un plazo establecido para completar la tarea. "Está claramente destinado a crear una sensación de urgencia para el posible solicitante de empleo, lo que hace más probable que ejecute el paquete sin realizar ningún tipo de seguridad o incluso revisión del código fuente primero. Eso garantiza a los actores maliciosos detrás de esta campaña que el malware incrustado se ejecutará en el sistema del desarrollador", dijeron los investigadores.

El contenido de los archivos README incluidos con los paquetes contenía instrucciones para que los candidatos al puesto encontraran y corrigieran un error en una aplicación de administrador de contraseñas, republicaran su solución y tomaran capturas de pantalla para documentar su trabajo de codificación.

Se cree que la nueva actividad está vinculada a la campaña VMConnect que se identificó por primera vez en agosto de 2023. La campaña inicial se descubrió en el repositorio de código abierto Python Package Index (PyPI) e implicó la publicación continua de nuevos paquetes PyPI maliciosos diariamente.

En septiembre de 2023, ReversingLabs descubrió tres paquetes adicionales de Python que se cree que forman parte de esta campaña ampliada: tablediter, request-plus y requestpro.

La campaña estaba vinculada al famoso Grupo Lazarus tras una investigación realizada por el CERT japonés. ReversingLabs también encontró malware oculto en archivos compilados de Python en la última actividad observada. Esta misma técnica fue descrita en una investigación publicada por la Unidad 42 de Palo Alto. Ese informe señaló que los autores de malware también intentaron convencer a sus objetivos para que descargaran paquetes NPM maliciosos de los repositorios de GitHub.

El código de malware identificado en la nueva campaña estaba contenido en módulos pyperclip y pyrebase modificados. El código se implementó como una cadena codificada en Base64 que oculta el código del descargador. La funcionalidad maliciosa de este archivo era idéntica a la observada en las muestras de iteraciones anteriores de la campaña VMConnect.

Los investigadores observaron otros comportamientos similares con el nuevo conjunto de paquetes, incluido el ataque a desarrolladores de Python además de npm y Javascript, haciéndose pasar por empresas de servicios financieros y el uso de entrevistas de trabajo falsas para atraer objetivos.

Si bien esta actividad se remonta a más de seis meses, ReversingLabs dijo que hay evidencia de que la campaña VMConnect del Grupo Lazarus es una amenaza activa. Por ejemplo, el 31 de julio, los investigadores encontraron un repositorio de GitHub recientemente publicado llamado "testing" que era casi idéntico a los archivos de GitHub anteriores y contenía el mismo código malicioso.

Los investigadores señalaron que el uso de paquetes y plataformas de código abierto para atacar a los desarrolladores es una tendencia creciente entre los grupos cibercriminales sofisticados y los estados-nación.

Se recomienda a las organizaciones que estén atentas a este tipo de descargas y se aseguren de que los desarrolladores y otro personal técnico estén informados sobre los peligros de descargar y ejecutar código de una fuente desconocida en su sistema.

Fuente: BC