Los expertos en seguridad han emitido una advertencia sobre la continua amenaza de ataques de compromiso de correo electrónico empresarial (BEC) en medio de una serie de incidentes durante el año pasado.

El Informe sobre Amenazas de Phishing de 2023 de Cloudflare [PDF] registró un aumento del 17% en las pérdidas financieras relacionadas con BEC entre diciembre de 2021 y 2022, y señaló que los actores de amenazas se apoyan cada vez más en este método de ataque para robar a las organizaciones.

Además, a lo largo de 2022, casi las tres cuartas partes (71%) de los encuestados en el estudio dijeron que habían experimentado un intento o un ataque BEC exitoso.

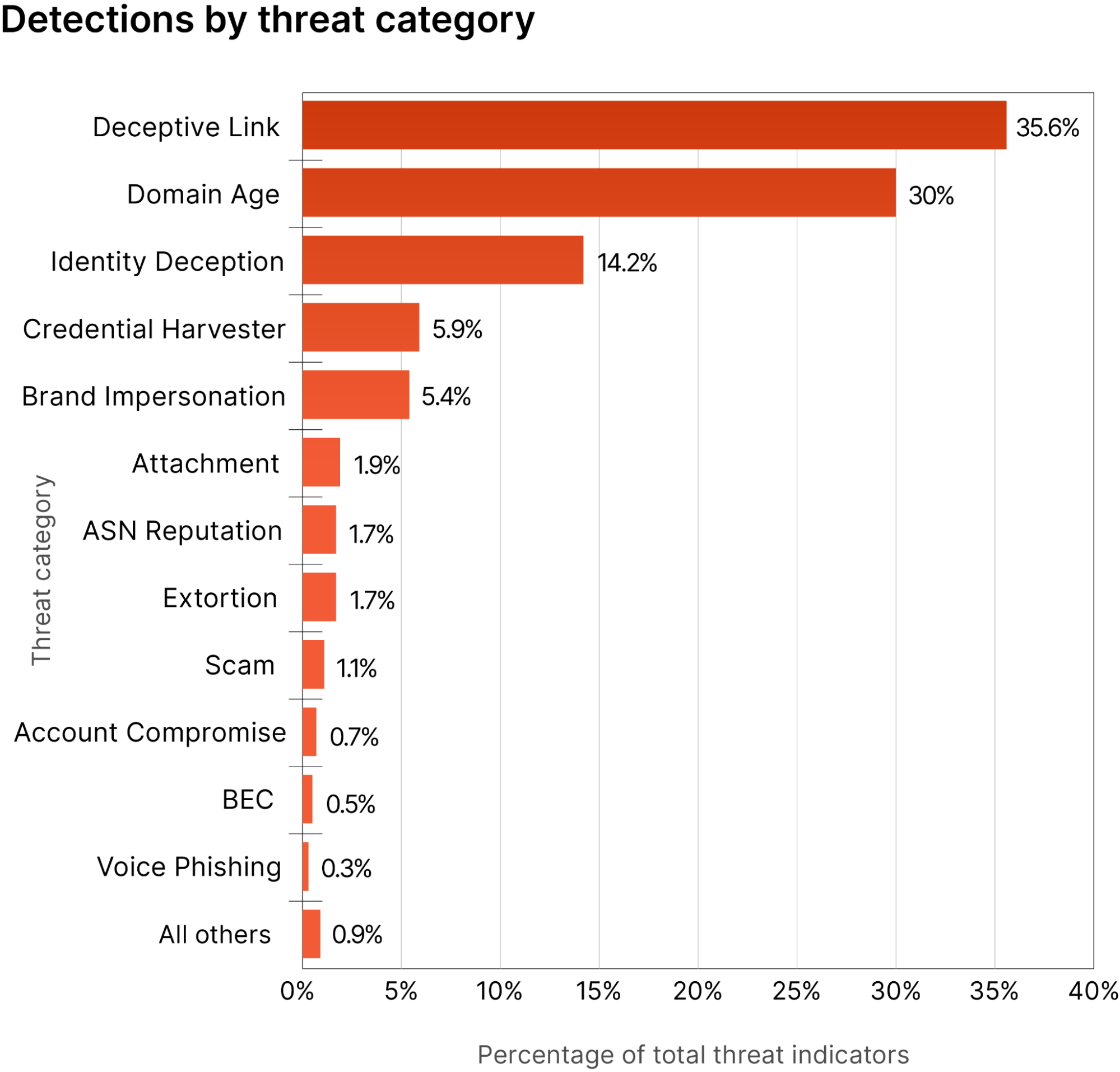

Este primer informe sobre las amenazas de phishing analiza las principales tendencias de ataques a partir de la observación de aproximadamente 13.000 millones de correos electrónicos procesados por Cloudflare durante un año. Por ejemplo:

- Los enlaces engañosos constituyen la principal táctica de phishing, con casi el 36 % de las amenazas.

- Las empresas son cada vez más vulnerables al phishing multicanal, que busca potenciales víctimas en otros canales además del correo electrónico.

- Las amenazas de fraude de identidad van al alza. Millones de ellas han logrado "pasar" las comprobaciones SPF, DKIM y DMARC.

- La mayoría del tiempo, los atacantes han elegido su identidad ficticia entre 20 marcas muy conocidas, como Microsoft, Google, Salesforce y Amazon.

"El phishing es una epidemia que ha penetrado hasta los rincones más remotos de Internet, aprovechándose de la confianza y victimizando a todos, desde los directores ejecutivos hasta los funcionarios gubernamentales y el consumidor común", dijo Matthew Prince, director ejecutivo de Cloudflare. "Los mensajes de correo electrónico y los enlaces maliciosos son socios nefastos en el crimen cuando se trata de la forma más común de amenazas en Internet".

- Los atacantes que utilizan enlaces engañosos como táctica de phishing y logran que la víctima haga clic;

- El engaño de identidad adopta múltiples formas (incluido el compromiso del correo electrónico empresarial BEC y la suplantación de marca) y puede eludir fácilmente los estándares de autenticación de correo electrónico;

- Los atacantes fingen ser cientos de organizaciones diferentes, pero principalmente se hacen pasar por entidades en las que confiamos y necesitamos para realizar el trabajo.

Las pérdidas de BEC eclipsan lejos al ransomware

Cloudflare reveló que, durante la última década, las pérdidas financieras a través de ataques BEC han superado los 51 mil millones de dólares, lo que destaca la naturaleza lucrativa de este método para los actores de amenazas.

El aumento de estos ataques durante el último año significa que las pérdidas financieras también superan con creces las sufridas por las organizaciones que han sido víctimas de ataques de ransomware.

A lo largo de 2022, Cloudflare registró un total de 2.385 quejas de ransomware, y las empresas sufrieron pérdidas de más de 34,3 millones de dólares debido a una avalancha de ataques.

Mientras tanto, las quejas por ataques de BEC superaron las 21.800 y se descubrió que las empresas habían incurrido en pérdidas superiores a 2.700 millones de dólares durante el mismo período.

Las pérdidas relacionadas con BEC pueden ocurrir de diversas maneras, según muestra la investigación. Los atacantes a menudo se hacen pasar por clientes u organizaciones asociadas y solicitan, por ejemplo, el pago de sus servicios.

Las estadísticas del FBI muestran que más de 13.000 personas fueron víctimas de fraude electrónico inmobiliario a través de ataques BEC en 2020, incurriendo en pérdidas por un total de más de 213 millones de dólares.

Durante la pandemia de COVID-19, los ciberdelincuentes lograron engañar a los funcionarios de salud alemanes para que transfirieran más de 14,7 millones de euros en fondos para contratos de EPI falsos.

¿Cómo funcionan los ataques de compromiso del correo electrónico empresarial?

Los ataques BEC son un tipo de ataque de phishing en el que los actores de amenazas intentan engañar a un individuo para que revele información confidencial de la empresa o transfiera fondos con fines comerciales.

La correspondencia enviada por los actores de amenazas suele parecer legítima, pero contiene enlaces a sitios web falsos o enlaces maliciosos que se disfrazan como archivos adjuntos generalmente inofensivos.

Los ataques BEC suelen estar muy dirigidos y se centran específicamente en los altos responsables de la toma de decisiones o en figuras que ocupan una posición de poder en una organización.

Los actores de amenazas utilizan regularmente información disponible públicamente, como detalles encontrados en perfiles de redes sociales, para establecer una relación con un individuo objetivo y parecer legítimos.

Cloudflare dijo que las tácticas empleadas por los actores de amenazas que participan en ataques BEC difieren en comparación con los métodos tradicionales de phishing indiscriminado y, en cambio, se basan en una "comprensión profunda" del comportamiento del correo electrónico y las prácticas comerciales del objetivo.

"Los BEC no se basan en enlaces engañosos ni archivos adjuntos maliciosos", dijo la empresa. "En cambio, explotan una comprensión profunda de los comportamientos de correo electrónico y los procesos comerciales del destinatario".

El estudio también encontró que los atacantes se dirigen cada vez más a organizaciones de clientes y socios de la cadena de suministro para realizar ataques BEC.

Aquí hay algunas otras cosas que debe tener en cuenta al leer el informe sobre amenazas de phishing de 2023.

Fuente: ITPro