Una vulnerabilidad reciente en Windows SmartScreen se está explotando activamente en ataques que conducen a infecciones por Phemedrone Stealer.

El error de seguridad, rastreado como CVE-2023-36025 (puntuación CVSS de 8,8), salió a la luz el 14 de noviembre de 2023, cuando Microsoft lanzó parches y la agencia estadounidense de ciberseguridad CISA lo agregó a su catálogo de vulnerabilidades explotadas conocidas, según evidencia de explotación en la naturaleza.

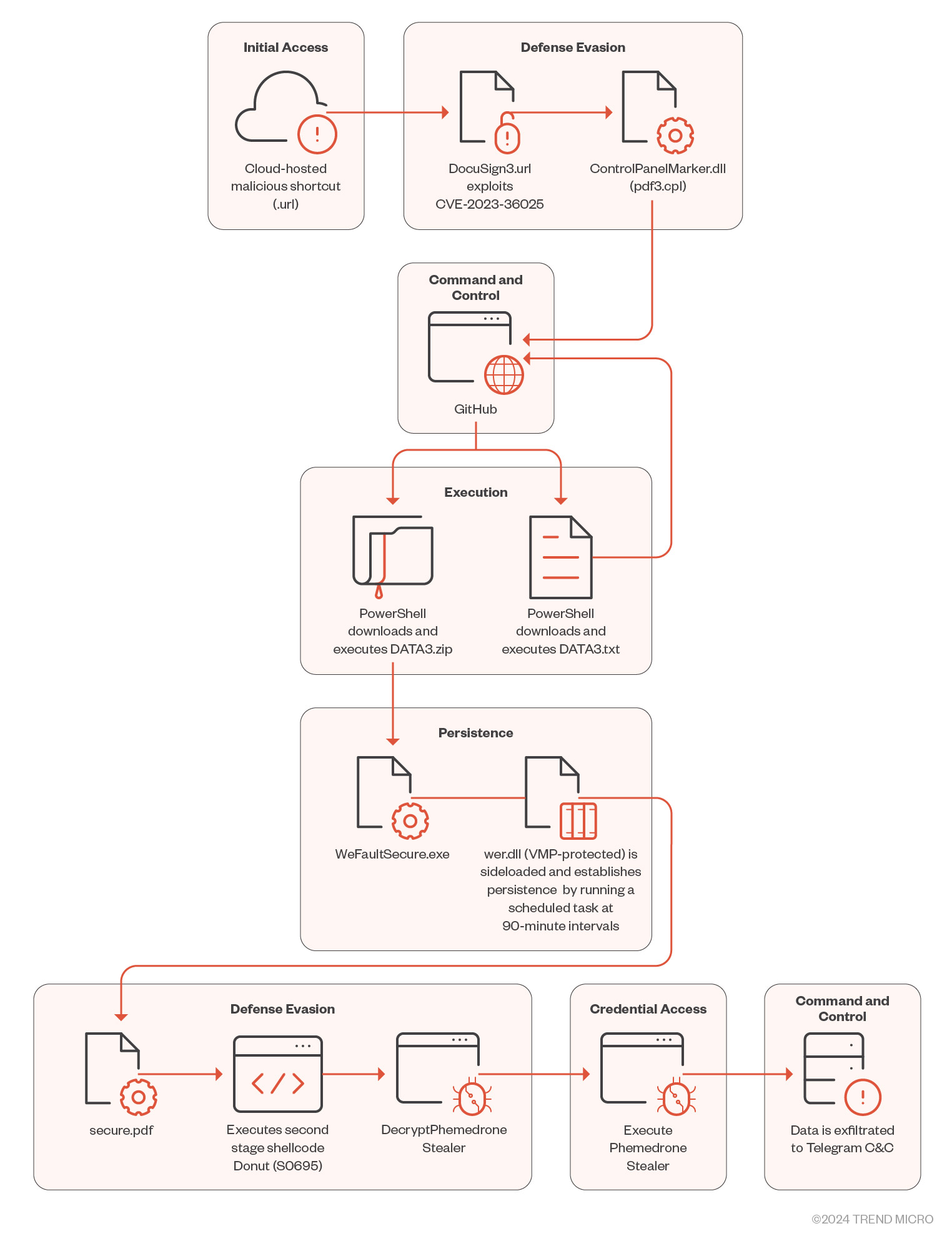

Según el aviso de Microsoft, el problema se puede explotar enviando un archivo de acceso directo a Internet (URL) diseñado a un usuario y convenciendo al destinatario de que haga clic en él. "El atacante podría eludir las comprobaciones de Windows Defender SmartScreen y sus mensajes asociados", dice el gigante tecnológico.

Tras la divulgación y demostración pública, se lanzaron varios exploits de prueba de concepto (PoC) y numerosos actores de amenazas los incorporaron en sus cadenas de ataque. Ahora, Trend Micro informa que una campaña maliciosa está explotando activamente CVE-2023-36025 para entregar Phemedrone Stealer, una cepa de malware previamente desconocida que puede recopilar una gran cantidad de información de los sistemas infectados.

Escrito en C#, Phemedrone Stealer está disponible como código abierto y se mantiene activamente en GitHub y Telegram. Además de robar datos de navegadores web, billeteras de criptomonedas y varias aplicaciones de mensajería (incluidas Telegram, Steam y Discord), la amenaza toma capturas de pantalla y recopila información de los sistemas, incluidos detalles del hardware y datos de ubicación.

La información recopilada luego se filtra a través de Telegram o al servidor de comando y control (C&C) de los atacantes.

Como parte de los ataques observados, los archivos URL maliciosos que explotan CVE-2023-36025 están alojados en Discord u otros servicios en la nube. Una vez ejecutados, los archivos descargan y ejecutan un archivo de elemento del panel de control (.cpl) que llama a rundll32.exe para ejecutar una DLL maliciosa que actúa como un cargador para la siguiente etapa, que está alojada en GitHub.

La siguiente etapa es un cargador ofuscado que recupera un archivo ZIP del mismo repositorio de GitHub. El archivo contiene los archivos necesarios para lograr persistencia y cargar la siguiente etapa, que a su vez carga la carga útil de Phemedrone Stealer.

Los atacantes crean un archivo de acceso directo de Windows (.url) para evadir el mensaje de protección SmartScreen empleando un archivo .cpl como parte de un mecanismo de entrega de carga útil malicioso. Los actores de amenazas aprovechan la técnica MITRE ATT&CK T1218.002, que abusa del proceso binario del Panel de control de Windows (control.exe) para ejecutar archivos .cpl. Tenga en cuenta que estos archivos son archivos DLL.

"A pesar de haber sido parcheados, los actores de amenazas continúan encontrando formas de explotar CVE-2023-36025 y evadir las protecciones de Windows Defender SmartScreen para infectar a los usuarios con una gran cantidad de tipos de malware, incluidos ransomware y ladrones como Phemedrone Stealer", señala Trend Micro.

Fuente: Security Week