La botnet de malware basada en Corona Mirai se está propagando a través de un Zero-Day de Ejecución Remota de Código (RCE) de 5 años de antigüedad en cámaras IP AVTECH.

La falla, descubierta por Aline Eliovich de Akamai, se rastrea como CVE-2024-7029 y es un problema de alta gravedad (CVSS v4: 8,7) en la función de "brillo" de las cámaras, lo que permite a atacantes no autenticados inyectar comandos a través de la red, utilizando solicitudes especialmente diseñadas.

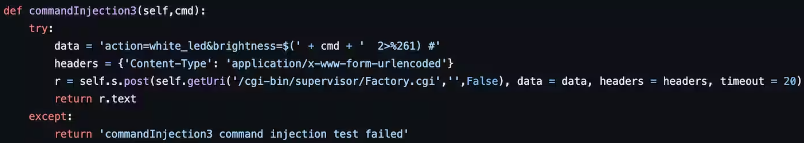

Específicamente, la falla fácil de explotar radica en el argumento "brightness" en el parámetro "action=" del firmware de las cámaras AVTECH, destinado a permitir ajustes remotos al brillo de una cámara.

La falla afecta a todas las cámaras IP AVTECH AVM1203 que se ejecutan en versiones de firmware hasta Fullmg-1023-1007-1011-1009. Debido a que los modelos afectados ya no cuentan con soporte del proveedor taiwanés, ya que llegaron al final de su vida útil (EoL) en 2019, no hay ningún parche disponible para abordar CVE-2024-7029 y no se espera que se publiquen correcciones.

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE.UU. publicó un aviso a principios de mes para advertir sobre CVE-2024-7029 y la disponibilidad de exploits públicos, advirtiendo que las cámaras todavía se utilizan en instalaciones comerciales, servicios financieros, atención médica y salud pública. y sistemas de transporte.

Los exploits de prueba de concepto (PoC) para la falla particular han estado disponibles desde al menos 2019, pero solo se asignó un CVE este mes y no se había observado ninguna explotación activa anteriormente.

Corona es una variante basada en Mirai que existe desde al menos 2020 y explota varias vulnerabilidades en los dispositivos IoT para propagarse. El equipo SIRT de Akamai informa que a partir del 18 de marzo de 2024, Corona comenzó a aprovechar CVE-2024-7029 en ataques dirigidos a cámaras AVM1203 que aún estaban en servicio a pesar de haber alcanzado el EoL hace cinco años.

La primera campaña activa comenzó el 18 de marzo de 2024, pero el análisis mostró actividad para esta variante ya en diciembre de 2023. La prueba de concepto (PoC) para CVE-2024-7029 ha estado disponible públicamente desde al menos febrero de 2019, pero nunca tuvo una asignación CVE adecuada hasta agosto de 2024.

Los ataques Corona, como los que han sido capturados en los honeypots de Akamai, aprovechan CVE-2024-7029 para descargar y ejecutar un archivo JavaScript, que, a su vez, carga la carga principal de la botnet en el dispositivo.

Una vez anidado en el dispositivo, el malware se conecta a sus servidores de comando y control (C2) y espera instrucciones para ejecutar ataques distribuidos de denegación de servicio (DDoS).

Otros defectos a los que apunta Corona, según el análisis de Akamai, son:

- CVE-2017-17215: una vulnerabilidad en los enrutadores Huawei que permite a atacantes remotos ejecutar comandos arbitrarios en los dispositivos afectados mediante la explotación de una validación inadecuada en el servicio UPnP.

- CVE-2014-8361: una vulnerabilidad de ejecución remota de código (RCE) en Realtek SDK, que a menudo se encuentra en enrutadores de consumo. Esta falla se puede explotar a través del servicio HTTP que se ejecuta en estos enrutadores.

- Hadoop YARN RCE: vulnerabilidades dentro del sistema de gestión de recursos Hadoop YARN (Yet Another Resource Negotiator), que pueden explotarse para permitir la ejecución remota de código en clústeres de Hadoop.

Se recomienda a los usuarios de las cámaras IP AVTECH AVM1203 que las desconecten inmediatamente y las reemplacen con modelos más nuevos y con soporte activo.

Como las cámaras IP suelen estar expuestas a Internet, lo que las convierte en objetivos atractivos para los actores de amenazas, siempre deben ejecutar la última versión del firmware para garantizar que se solucionen los errores conocidos. Si un dispositivo deja de fabricarse, debe reemplazarse por modelos más nuevos para seguir recibiendo actualizaciones de seguridad.

Además, las credenciales predeterminadas deben cambiarse por contraseñas seguras y únicas y deben separarse de las redes críticas o de producción.

Fuente: BC