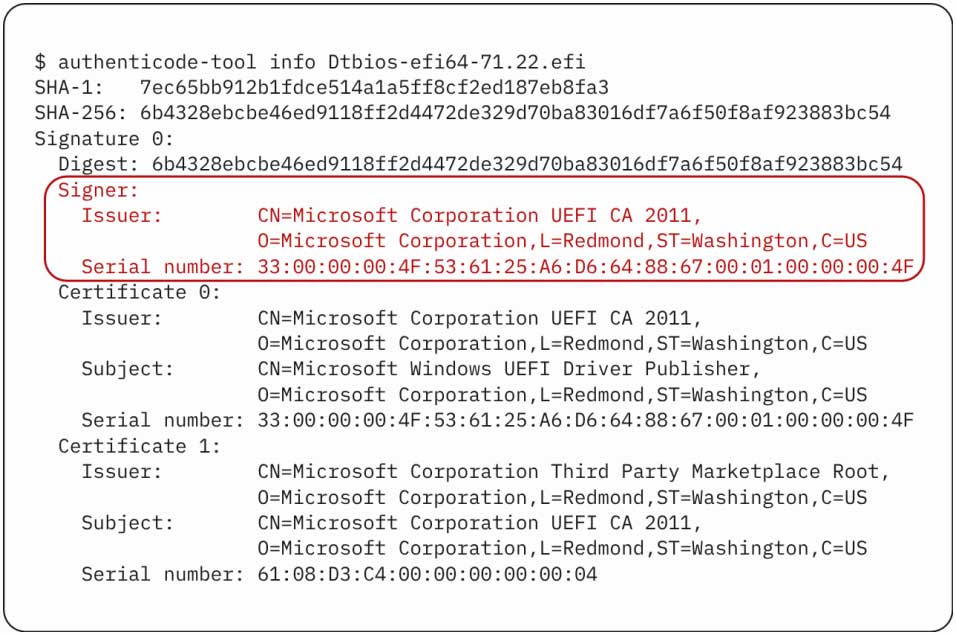

El investigador binarly Alex Matrosov ha revelado un nuevo bypass en el arranque seguro y que puede usarse para desactivar la seguridad en PC y servidores e instalar malware Bootkit. El investigador descubrió el defecto, identificado como CVE-2025-3052, después de encontrar una utilidad de flashing de BIOS firmada con el certificado de firma UEFI de Microsoft.

La utilidad fue diseñada originalmente para tabletas resistentes, pero como se firmó con el certificado UEFI de Microsoft, puede ejecutarse en cualquier sistema seguro habilitado para arranque. La falla afecta a casi todos los sistemas que confían en el certificado "UEFI CA 2011" de Microsoft, que es casi todo hardware que admite Secure Boot.

Sin embargo, durante este proceso, Microsoft determinó que la falla impactó otros 13 módulos, que se agregaron a la base de datos de revocación. "Durante el proceso de clasificación, Microsoft determinó que el problema no afilaba solo un solo módulo como se creía inicialmente, sino en realidad 14 módulos dierentes", explica Binarly. "Por esta razón, el DBX actualizado lanzado durante el parche el martes 10 de junio de 2025 contiene 14 nuevas hash".

El bypass de arranque seguro

La falla es causada por una utilidad de actualización de BIOS legítima firmada con el certificado UEFI CA 2011 de Microsoft, en el que se confía en la mayoría de los sistemas modernos que utilizan el firmware UEFI.

Esta utilidad lee una variable NVRAM de usuarios (ihisiparambuffer) sin validarla. Si un atacante tiene derechos de administración a un sistema operativo, puede modificar esta variable para que los datos arbitrarios se escriban en ubicaciones de memoria durante el proceso de arranque UEFI. Esto se hace antes de que se cargue el sistema operativo, o incluso el núcleo.

Utilizando esta vulnerabilidad, Binarly creó una prueba de concepto mediante la variable global 'GSecurity2', que se utiliza para hacer cumplir el arranque seguro. "Esta variable contiene un puntero al protocolo de arquitectura Security2, que la función LoadImage utiliza para hacer cumplir el arranque seguro. Al configurarlo en cero, desactivamos de manera efectiva el arranque seguro, lo que permite la ejecución de cualquier módulo UEFI sin firmar".

Una vez deshabilitados, los atacantes pueden instalar malware Bootkit que puede esconderse del sistema operativo y apagar más características de seguridad.

Para arreglar CVE-2025-3052, Microsoft ha agregado los hashes de módulo afectados a la lista de revocación segura del arranque DBX. Binarly y Microsoft instan a los usuarios a instalar el archivo DBX actualizado inmediatamente a través de las actualizaciones de seguridad para proteger sus dispositivos.

También hoy, Nikolaj Schlej reveló otro bypass de arranque seguro que afecta a UEFI compatible basado en Insyde H2O. El defecto, denominado Hydroph0Bia y rastreado como CVE-2025-4275, se informó a Insyde y se parchó 90 días después de la divulgación.

Binarly ha compartido un video que demuestra cómo su POC puede deshabilitar el arranque seguro y hacer que se muestre un mensaje antes de que el sistema operativo se inicie.

Fuente: BC