Se ha observado que una amenaza cibernética previamente indocumentada denominada Muddling Meerkat realiza sofisticadas actividades de sistemas de nombres de dominio (DNS) en un probable esfuerzo por evadir las medidas de seguridad y realizar reconocimientos de redes en todo el mundo desde octubre de 2019.

La firma de seguridad en la nube Infoblox describió al actor de amenazas como probablemente afiliado a la República Popular China (RPC) con la capacidad de controlar el Gran Cortafuegos (GFW), que censura el acceso a sitios web extranjeros y manipula el tráfico de Internet hacia y desde el país.

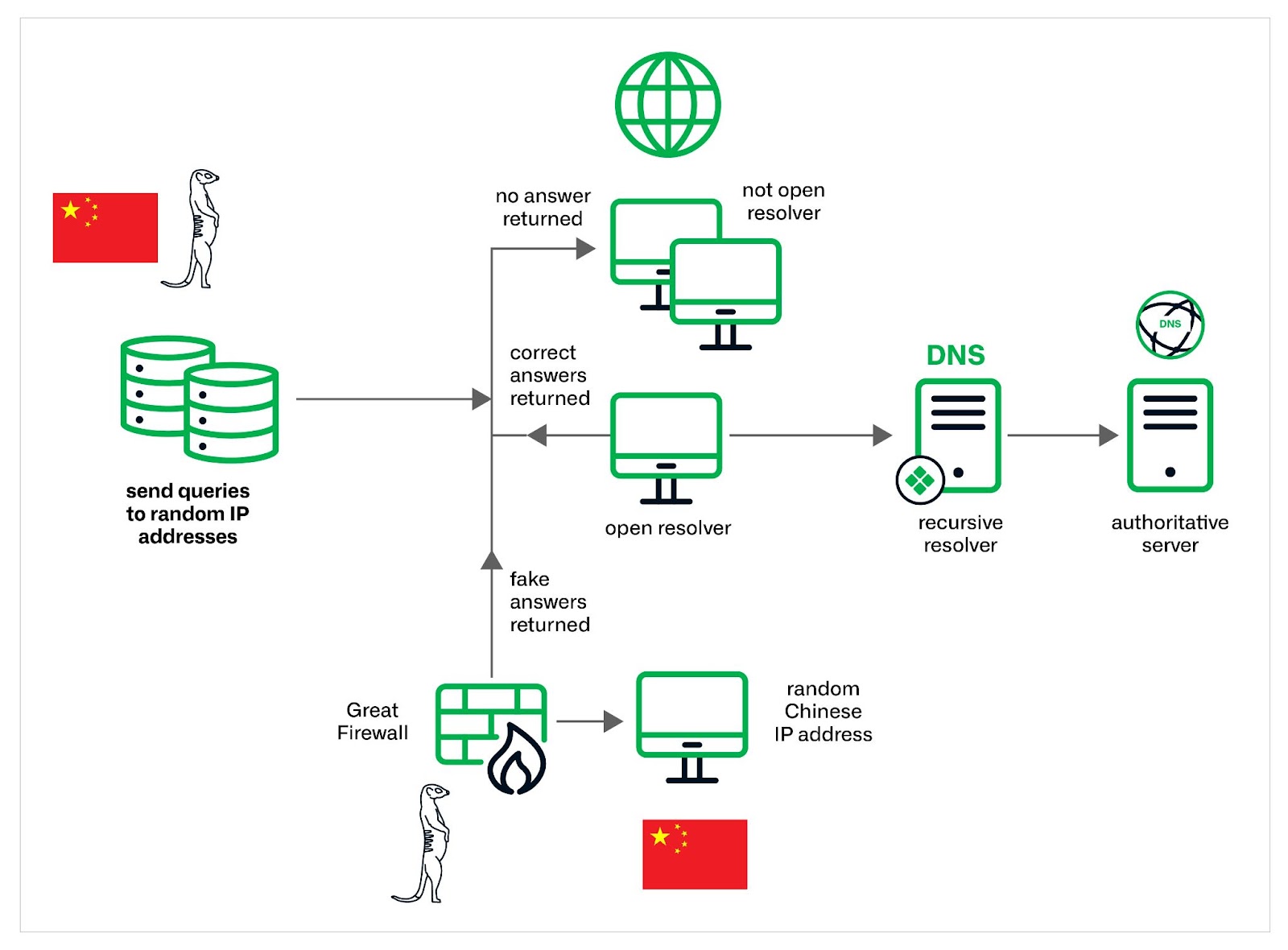

El apodo hace referencia a la naturaleza "desconcertante" de sus operaciones y al abuso que hace el actor de los resolutores abiertos de DNS (que son servidores DNS que aceptan consultas recursivas de todas las direcciones IP) para enviar las consultas desde el espacio IP chino.

"Muddling Meerkat demuestra una comprensión sofisticada del DNS que es poco común entre los actores de amenazas actuales, lo que señala claramente que el DNS es un arma poderosa aprovechada por los adversarios", dijo la compañía.

Más específicamente, implica activar consultas DNS para intercambio de correo (MX) y otros tipos de registros en dominios que no son propiedad del actor pero que residen en dominios de alto nivel conocidos como .com y .org.

Infoblox, que descubrió al actor de amenazas a partir de solicitudes anómalas de registros DNS MX que fueron enviadas a sus solucionadores recursivos por los dispositivos de los clientes, dijo que detectó más de 20 de estos dominios.

4u[.]com, kb[.]com, oao[.]com, od[.]com, boxi[.]com, zc[.]com, s8[.]com, f4[.]com, b6[ .]com, p3z[.]com, ob[.]com, por ejemplo[.]com, kok[.]com, gogo[.]com, aoa[.]com, gogo[.]com, zbo6[.] com, id[.]com, mv[.]com, nef[.]com, ntl[.]com, tv[.]com, 7ee[.]com, gb[.]com, tunk[.]org, q29[.]org, ni[.]com, tt[.]com, pr[.]com, dec[.]com

"Muddler Meerkat provoca un tipo especial de registro DNS MX falso del Gran Cortafuegos que nunca antes se había visto", dijo la Dra. Renée Burton, vicepresidenta de inteligencia de amenazas de Infoblox. "Para que esto suceda, Muddleling Meerkat debe tener una relación con los operadores de GFW. Los dominios de destino son el dominio utilizado en las consultas, por lo que no es necesariamente el objetivo de un ataque. Es el dominio utilizado para llevar a cabo el ataque de sonda. Estos dominios no son propiedad de Muddleling Meerkat".

Se sabe que GFW se basa en lo que se llama suplantación y manipulación de DNS para inyectar respuestas DNS falsas que contienen direcciones IP reales aleatorias cuando una solicitud coincide con una palabra clave prohibida o un dominio bloqueado.

En otras palabras, cuando un usuario intenta buscar una palabra clave o frase bloqueada, GFW bloquea o redirige la consulta del sitio web de una manera que impedirá que el usuario acceda a la información solicitada. Esto se puede lograr mediante el envenenamiento de la caché de DNS o el bloqueo de direcciones IP.

Esto también significa que si GFW detecta una consulta a un sitio web bloqueado, la sofisticada herramienta inyecta una respuesta DNS falsa con una dirección IP no válida o una dirección IP a un dominio diferente, corrompiendo efectivamente el caché de los servidores DNS recursivos ubicados dentro de sus fronteras.

"La característica más notable de Muddleling Meerkat es la presencia de respuestas de registros MX falsas de direcciones IP chinas. Este comportamiento [...] difiere del comportamiento estándar del GFW. Estas resoluciones provienen de direcciones IP chinas que no alojan servicios DNS y contienen respuestas falsas, consistentes con el GFW. Sin embargo, a diferencia del comportamiento conocido del GFW, las respuestas de Muddleling Meerkat MX no incluyen direcciones IPv4 sino registros de recursos MX con el formato adecuado".

La motivación exacta detrás de la actividad de varios años no está clara, aunque planteó la posibilidad de que se lleve a cabo como parte de un esfuerzo de mapeo de Internet o de una investigación de algún tipo.

"Muddleling Meerkat es un actor-estado-nación chino que realiza operaciones DNS deliberadas y altamente calificadas contra redes globales casi a diario, y el alcance total de su operación no se puede ver en ningún lugar en particular", dijo Burton.

"El malware es más fácil que el DNS en este sentido: una vez que se localiza el malware, es sencillo entenderlo. Aquí sabemos que algo está sucediendo, pero no lo entendemos completamente. CISA, el FBI y otras agencias continúan advirtiendo de operaciones de preposicionamiento chinas que no son detectadas. Deberíamos preocuparnos por cualquier cosa que no podamos ver o comprender completamente".

Fuente: THN