Por Saeed Abbasi, director de producto - Unidad de investigación de amenazas, Qualys

Es hora de hacer una pausa y reflexionar. Es hora de evaluar qué funcionó y qué no en 2023, qué nos llamó la atención y causó perturbaciones, y qué pasó desapercibido. Más importante aún, necesitamos saber qué lecciones aprendimos de 2023 para que podamos hacer un mejor trabajo en la gestión del riesgo este nuevo año. En consonancia con esto, la Unidad de Investigación de Amenazas de Qualys (TRU) ha preparado un informepara revisar el panorama de amenazas en 2023.

Conclusiones clave

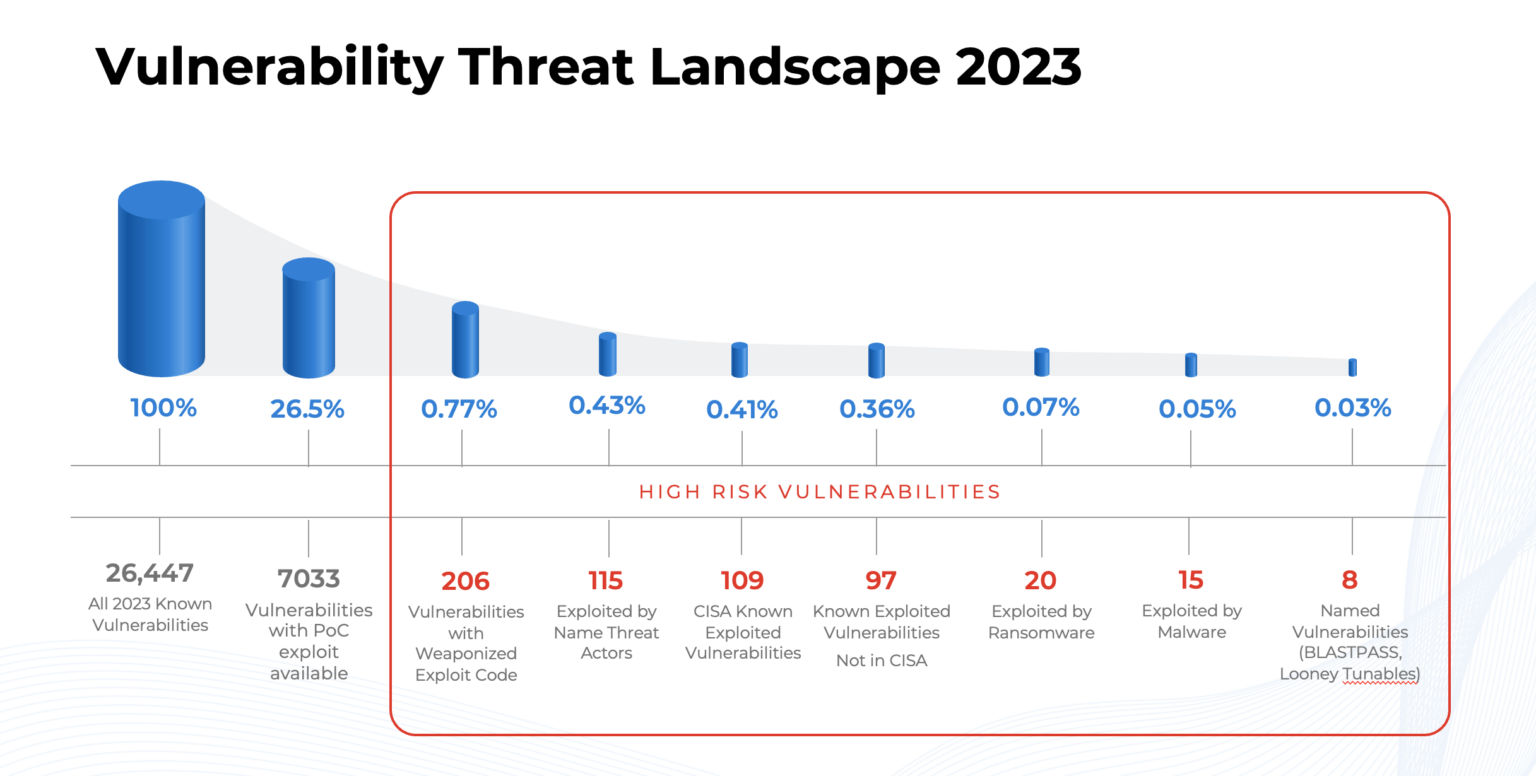

- Menos del uno por ciento de las vulnerabilidades contribuyeron al mayor riesgo y fueron explotadas rutinariamente en la naturaleza.

- 97 vulnerabilidades de alto riesgo, probablemente explotadas, no formaban parte del catálogo de vulnerabilidades conocidas explotadas (KEV) de CISA.

- El 25 por ciento de estas vulnerabilidades fueron inmediatamente objeto de explotación, y el exploit se publicó el mismo día en que la vulnerabilidad en sí se reveló públicamente.

- 1/3 de las vulnerabilidades de alto riesgo afectaron a dispositivos de red y aplicaciones web.

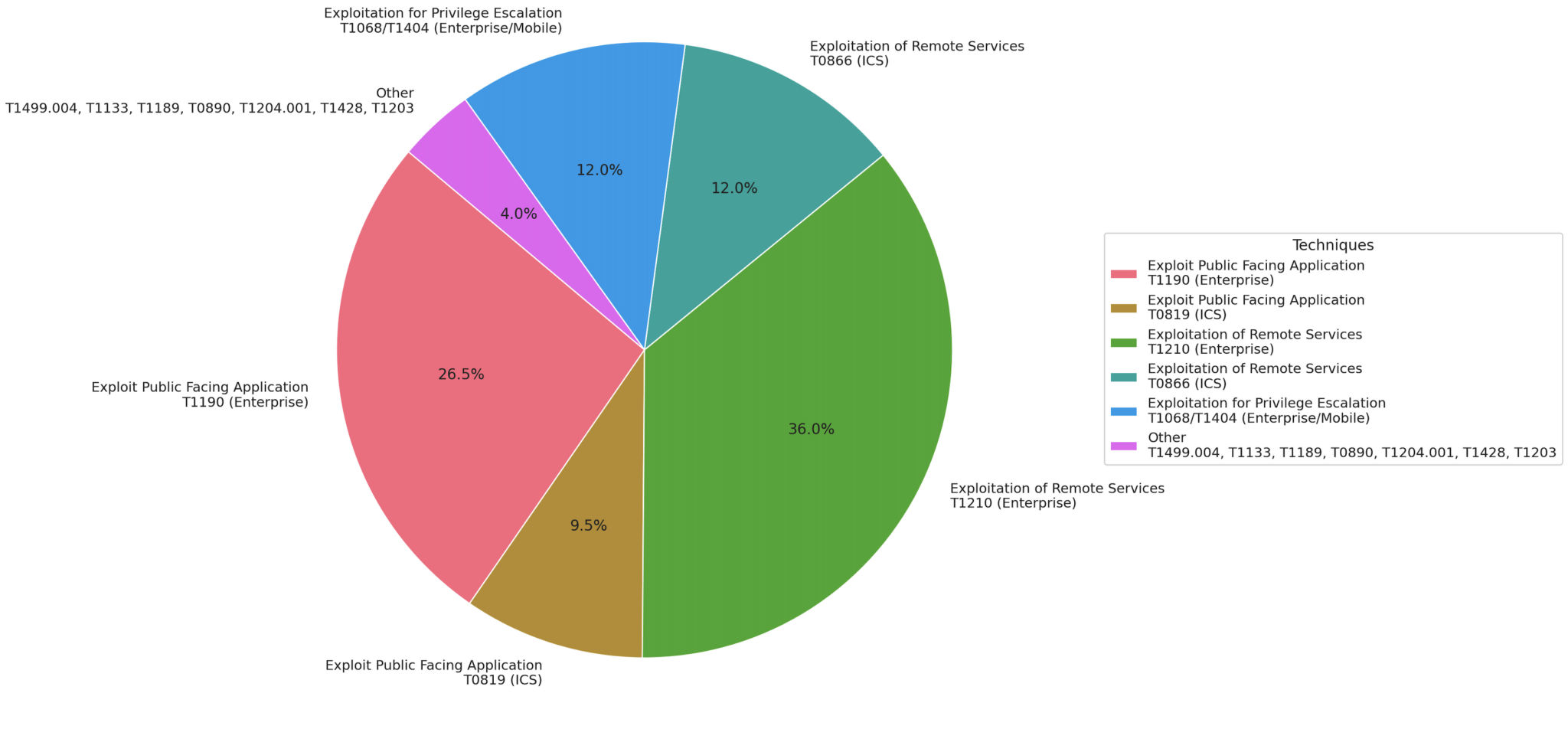

- La explotación de servicios remotos, la explotación de aplicaciones públicas y la explotación para escalar privilegios son las tres principales tácticas de MITRE ATT&CK.

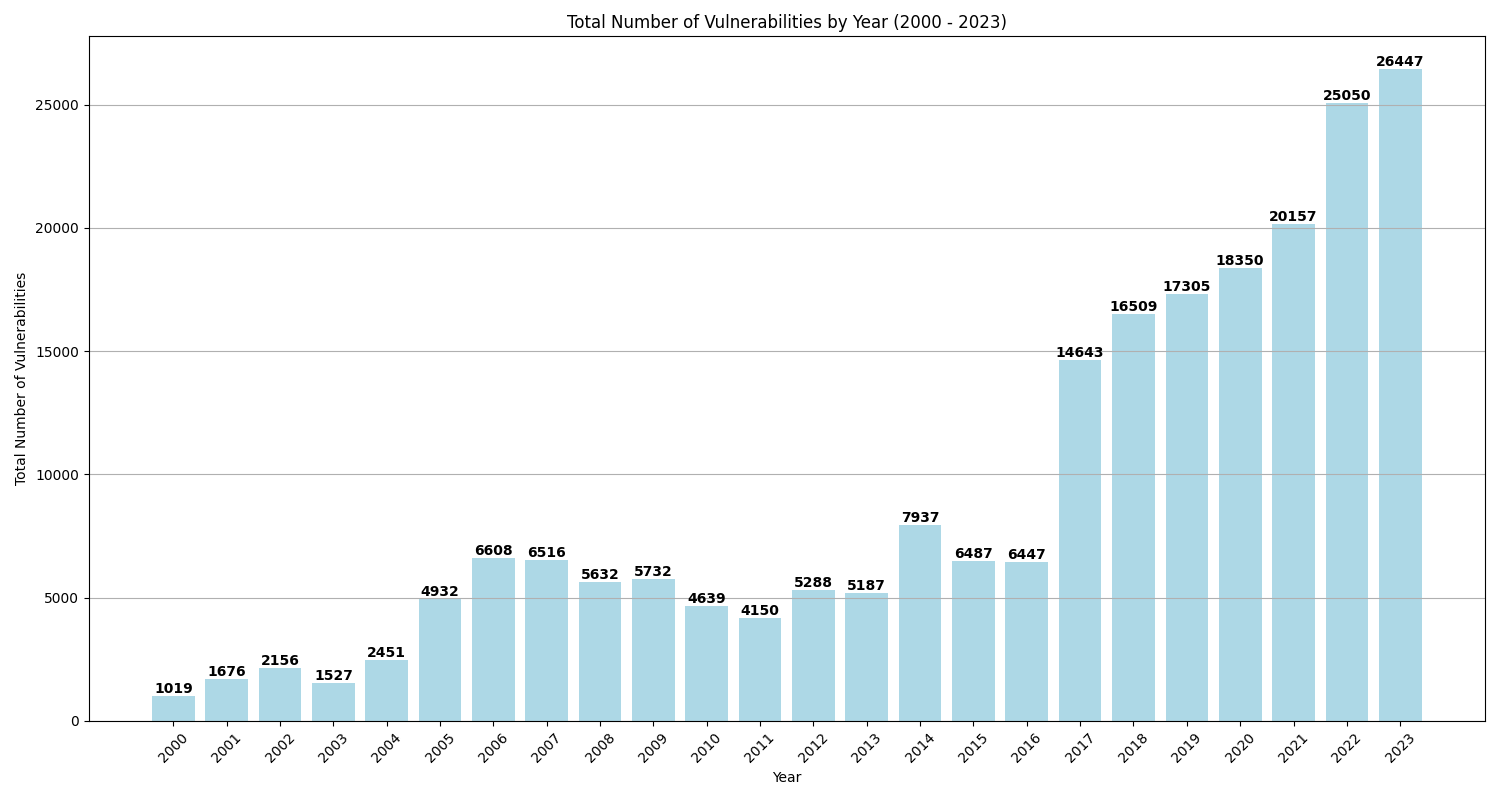

Al momento de escribir este artículo, se revelaron 26.447 vulnerabilidades en 2023, eclipsando el número total de vulnerabilidades reveladas en 2022 en más de 1.500 CVE. Esto continúa la trayectoria de años en la que se han encontrado más vulnerabilidades que el año anterior.

Sin embargo, no todas las vulnerabilidades presentan un riesgo elevado; de hecho, un pequeño subconjunto (menos del 1%) aporta el mayor riesgo. Estas vulnerabilidades particularmente críticas son aquellas que tienen un exploit armado, son explotadas activamente por ransomware, actores de amenazas y malware, o tienen evidencia confirmada de explotación en la naturaleza. Son estas vulnerabilidades las que examinaremos en detalle.

Panorama de amenazas de vulnerabilidad para 2023

La Unidad de Investigación de Amenazas (TRU) de Qualys analizó las vulnerabilidades de alto riesgo para obtener más información y discutir tendencias comunes. La TRU inspeccionó cuáles eran los más explotados, qué métodos y tácticas de ataque se utilizaron y qué estrategias podemos utilizar para fortalecer las defensas contra ellos. Algunos aspectos destacados de sus hallazgos:

- Más de 7.000 vulnerabilidades tenían código de explotación de prueba de concepto. Estas vulnerabilidades podrían resultar en una explotación exitosa; sin embargo, el código de explotación suele ser de menor calidad, lo que puede reducir la probabilidad de que un ataque tenga éxito.

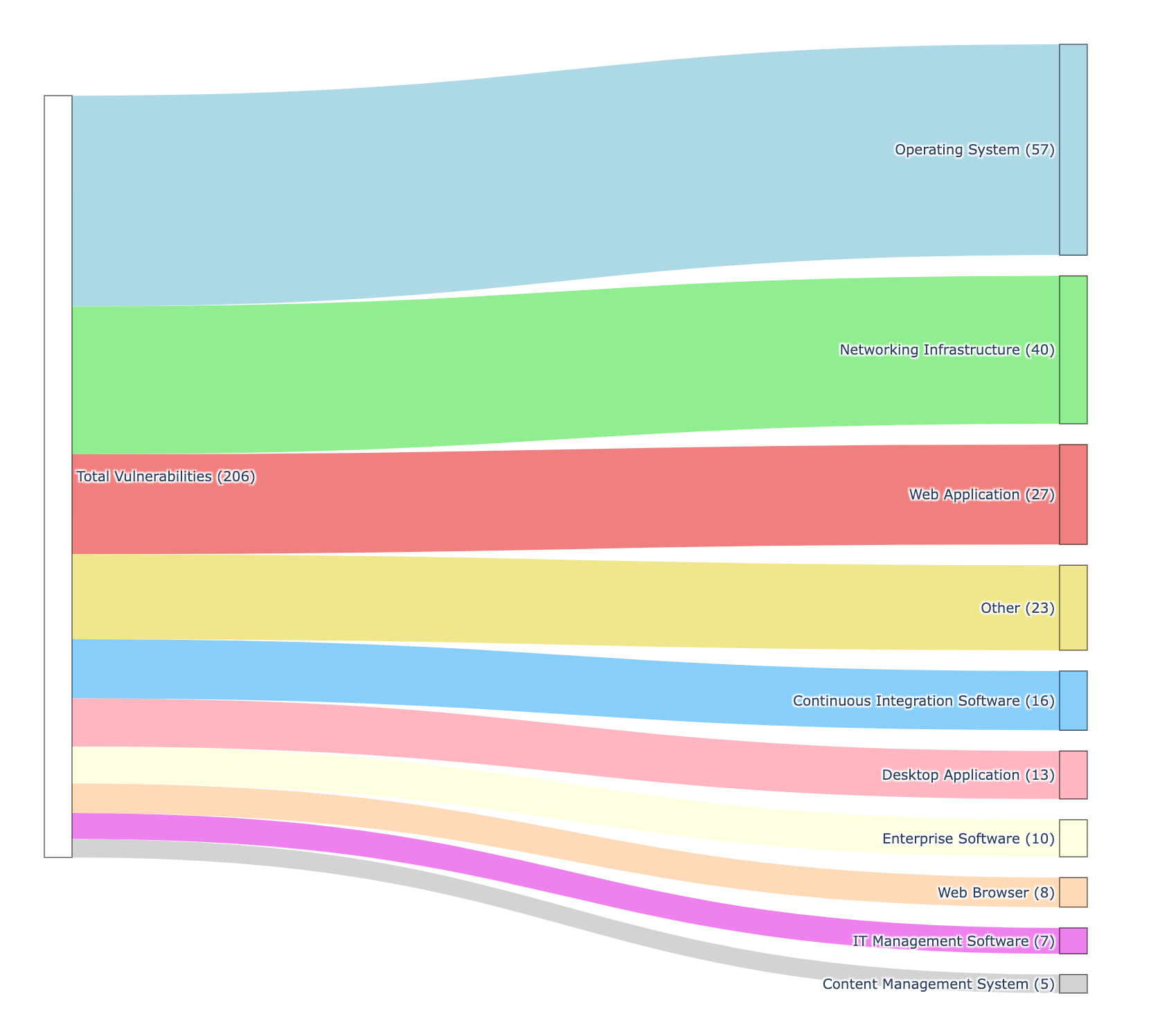

- 206 vulnerabilidades tenían disponible un código de explotación armado. Es muy probable que los exploits para estas vulnerabilidades comprometan el sistema de destino si se utilizan.

- Hubo 115 vulnerabilidades explotadas habitualmente por actores de amenazas, malware y grupos de ransomware como CL0P.

- De las vulnerabilidades observadas, 109 tenían evidencia conocida de explotación y estaban enumeradas en el CISA KEV.

- Se explotaron 97 vulnerabilidades en estado salvaje, pero no se incluyeron en la lista CISA KEV. Nota: Las organizaciones que priorizan según CISA KEV deben prestar especial atención a estos CVE.

- Grupos de ransomware como LockBit y Cerber explotaron 20 vulnerabilidades.

- Además, 15 vulnerabilidades fueron explotadas por grupos de malware y botnets.

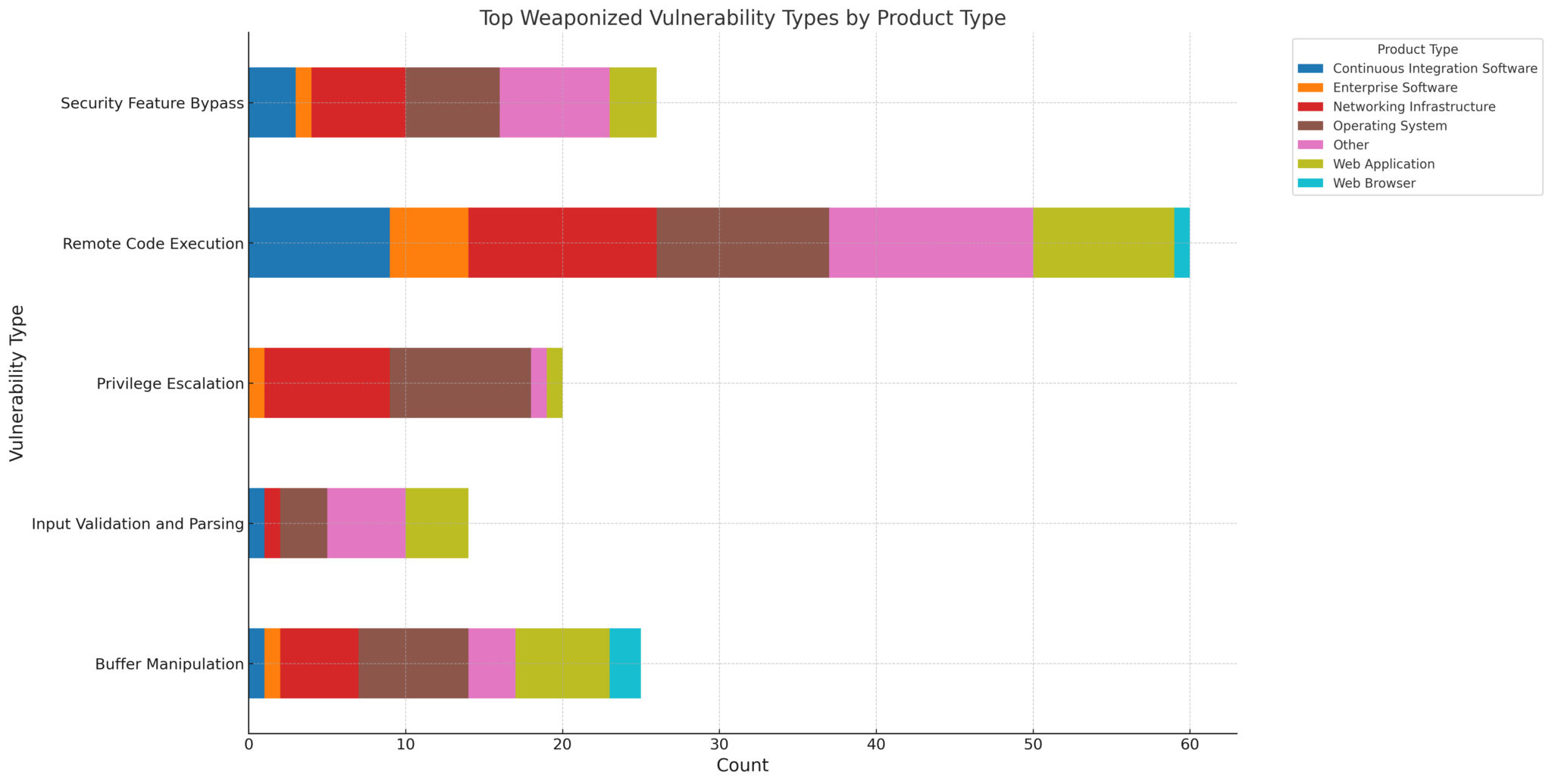

Principales tipos de vulnerabilidad

Más de un tercio de las vulnerabilidades de alto riesgo identificadas podrían explotarse de forma remota. Los cinco tipos de vulnerabilidades más frecuentes representaron más del 70 por ciento del total descubierto. Esto subraya la necesidad crítica de una estrategia integral de gestión de vulnerabilidades que incluya capacidades de escaneo remoto, y no dependa únicamente de métodos basados en agentes.

Tiempo medio para explotar las vulnerabilidades de alto riesgo en 2023

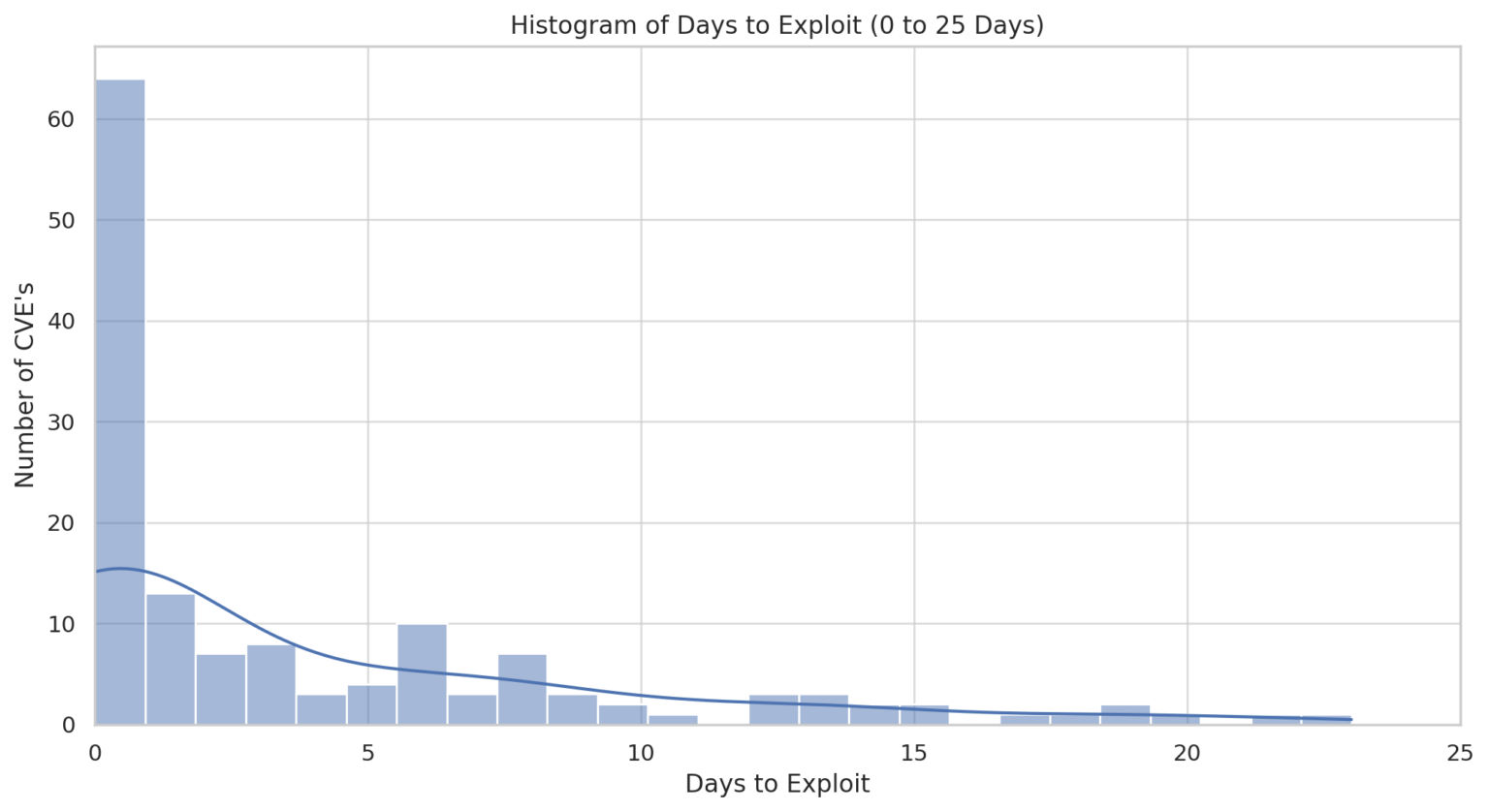

En 2023, fuimos testigos de una tendencia crítica en la explotación de vulnerabilidades de alto riesgo. El análisis revela una visión sorprendente de la rapidez con la que los atacantes aprovechan estas vulnerabilidades.

El tiempo medio para explotar las vulnerabilidades en 2023 será de 44 días (aproximadamente un mes y medio). Sin embargo, este promedio oculta la urgencia de la situación. En numerosos casos, las vulnerabilidades tenían un exploit disponible el mismo día de su publicación. Esta acción inmediata representa un cambio en el modus operandi de los atacantes, destacando su creciente eficiencia y la ventana cada vez menor para la respuesta de los defensores.

El veinticinco por ciento de las CVE de alto riesgo se explotaron el día de la publicación: estas vulnerabilidades de seguridad fueron inmediatamente objeto de explotación, y el exploit se publicó el mismo día en que la vulnerabilidad en sí se reveló públicamente. Esta estadística sirve como una llamada de atención para que las organizaciones adopten una postura proactiva hacia la gestión de parches y la inteligencia sobre amenazas.

Ventana de tres semanas: el 75 por ciento de las vulnerabilidades fueron explotadas dentro de los 19 días (aproximadamente tres semanas) posteriores a su publicación. Este cronograma ofrece una ventana crucial para que las organizaciones prioricen y aborden las vulnerabilidades más críticas.

Un tercio de las vulnerabilidades de alto riesgo encontradas en infraestructura de red y aplicaciones web

Un sustancial 32,5% de las 206 vulnerabilidades identificadas residen dentro de la infraestructura de redes o dominios de aplicaciones web, sectores tradicionalmente difíciles de salvaguardar por medios convencionales.

Esto pone de relieve la necesidad de una estrategia integral de gestión de la vulnerabilidad. Al implementar una variedad de métodos de gestión de vulnerabilidades, incluidas técnicas basadas en agentes, sin agentes y basadas en redes, las organizaciones pueden garantizar una protección amplia y proactiva en todos los activos de TI.

Una estrategia de múltiples frentes de este tipo es esencial para detectar y remediar amenazas de manera efectiva, reforzando así la seguridad y el cumplimiento en áreas particularmente susceptibles a riesgos cibernéticos sofisticados.

Más del 50 por ciento de las vulnerabilidades de alto riesgo explotadas por actores de amenazas y grupos de ransomware

De las 206 vulnerabilidades de alto riesgo, más del 50 por ciento fueron aprovechadas por actores de amenazas, ransomware o malware para comprometer los sistemas.

- 115 explotados por actores de amenazas nombrados.

- 20 explotados por ransomware.

- 15 explotados por malware y botnets.

Las vulnerabilidades identificadas abarcan un amplio conjunto de sistemas y aplicaciones, incluidos, entre otros, PaperCut NG, MOVEit Transfer, varios sistemas operativos Windows, Google Chrome, Atlassian Confluence y Apache ActiveMQ. Esta amplitud demuestra que ninguna aplicación está fuera del alcance de los atacantes, quienes están decididos a explotar cualquier vulnerabilidad para comprometer los sistemas.

En particular, muchas de estas vulnerabilidades, como las que se encuentran en MOVEit Transfer, Windows SmartScreen y Google Chrome, se pueden explotar de forma remota, lo que evita la necesidad de acceso físico al sistema objetivo.

Ciertas vulnerabilidades permiten a los atacantes eludir los mecanismos de autenticación, como se observa con las vulnerabilidades en PaperCut NG, o escalar sus privilegios, como con las vulnerabilidades del controlador del sistema de archivos de registro común de Windows. Este tipo de vulnerabilidades son particularmente alarmantes debido a su potencial para otorgar a los atacantes mayores niveles de acceso, simplificando así el compromiso del sistema y los esfuerzos de filtración de datos.

Además, las vulnerabilidades encontradas en plataformas como Fortra GoAnywhere MFT y Apache ActiveMQ son capaces de facilitar la ejecución remota de código o la inyección de comandos. Estos permiten a los atacantes ejecutar comandos arbitrarios, lo que podría llevar al control total del sistema.

Las amenazas a la ciberseguridad, que a menudo apuntan a versiones de software específicas, como se ve en MOVEit Transfer, requieren una estrategia dinámica e integral. Esto incluye actualizaciones periódicas, parches, evaluaciones de vulnerabilidades y autenticación sólida. Las medidas proactivas y preventivas son cruciales para una defensa eficaz contra estas amenazas complejas y en evolución, en lugar de respuestas meramente reactivas.

Principales tácticas y técnicas de MITRE ATT&CK

En 2023, las 206 vulnerabilidades del conjunto de datos se utilizaron como armas, lo que ofrece una visión clara de las tácticas empleadas por los ciberadversarios. Aquí, analizamos las principales técnicas y métodos de MITRE ATT&CK utilizados en estos exploits, arrojando luz sobre las vías más frecuentes de ataques cibernéticos:

- Explotación de servicios remotos (T1210 y T0866): este es el método observado con más frecuencia, con 72 ocurrencias en entornos empresariales y 24 en sistemas de control industrial (ICS). Esta técnica, utilizada para el acceso inicial y el movimiento lateral, resalta la importancia de proteger los protocolos de servicio remoto contra el acceso y la explotación no autorizados.

- Explotación de aplicaciones públicas (T1190 y T0819): esta técnica, que ocurre 53 veces en dominios empresariales y 19 veces en ICS, se dirige a aplicaciones accesibles desde Internet. Es una ruta de acceso inicial favorita para los atacantes, lo que muestra la necesidad crítica de una seguridad sólida de las aplicaciones externas.

- Explotación para escalada de privilegios (T1068): Esta técnica, mencionada 20 veces, implica que los atacantes exploten vulnerabilidades para obtener mayores privilegios dentro de un sistema. Su aparición subraya la necesidad de una gestión y supervisión de privilegios eficaces dentro de las redes empresariales.

Además de los métodos dominantes, en 2023 también se vieron otras tácticas que contribuyeron a la diversa matriz de amenazas, como:

- Explotación para ejecución de cliente (T1203)

- Escalada de privilegios en dispositivos móviles (T1404)

- Explotación de aplicaciones/sistemas (T1499.004)

- Servicios remotos externos (T1133)

- Compromiso de paso (T1189)

- Escalada de privilegios en ICS (T0890)

- Enlace malicioso (T1204.001)

- Explotación de Servicios Remotos en Móvil (T1428)

Cada una de estas técnicas representa un desafío distinto en ciberseguridad y ofrece información sobre las tácticas en evolución de los ciberadversarios. Desde explotar aplicaciones públicas hasta aprovechar servicios remotos y ejecutar escalada de privilegios, estos métodos describen un panorama de amenazas sofisticado y multifacético. Comprender estas técnicas de ataque predominantes es crucial para desarrollar estrategias de defensa más efectivas y reforzar las medidas de ciberseguridad contra estas amenazas predominantes.

Amenazas más activas

Este año, ciertas vulnerabilidades destacaron como las más explotadas. Éstas incluyen:

CVE-2023-0669, CVE-2023-20887, CVE-2023-22952, CVE-2023-23397, CVE-2023-24880, CVE-2023-27350, CVE-2023-28252, CVE-2023-2868, CVE- 2023-29059, CVE-2023-34362

El volumen de aprovechamientos de estas vulnerabilidades indica tendencias en los vectores de ataque y enfatiza la necesidad de estrategias defensivas específicas. Se puede consultar la publicación del blog de TRU para obtener una lista detallada de las vulnerabilidades más explotadas.

| CVE | Title | Qualys Score (QVS) |

|---|---|---|

| CVE-2023-0669 | Fortra GoAnywhere Managed File Transfer (MFT) RCE Vulnerability | 95 |

| CVE-2023-20887 | VMware Aria Operations for Networks Command Injection Vulnerability | 95 |

| CVE-2023-22952 | SugarCRM Remote Code Execution (RCE) Vulnerability | 95 |

| CVE-2023-23397 | Microsoft Outlook Elevation of Privilege Vulnerability | 95 |

| CVE-2023-24880 | Windows SmartScreen Security Feature Bypass Vulnerability | 95 |

| CVE-2023-27350 | PaperCut NG/MF Multiple Security Vulnerabilities | 100 |

| CVE-2023-28252 | Windows Common Log File System Driver Elevation of Privilege Vulnerability | 95 |

| CVE-2023-2868 | Barracuda Email Security Gateway Vulnerability | 95 |

| CVE-2023-29059 | 3CX Desktop Client Supply Chain Vulnerability | 95 |

| CVE-2023-34362 | MOVEit Transfer Injection Vulnerability | 100 |

Actores de amenazas más activos de 2023

En 2023, el panorama cibernético se vio sacudido por TA505, también conocido como CL0P Ransomware Gang. Este grupo planeó un ciberataque de alto perfil mediante la explotación de vulnerabilidades de día cero, y en particular explotaron vulnerabilidades de día cero en plataformas clave como GoAnywhere MFT, PaperCut, MOVEit y SysAid.

Su uso sofisticado de diversos tipos de malware para recopilar información y facilitar ataques los marcó como una amenaza importante. La gravedad de sus acciones provocó avisos de la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) y la Oficina Federal de Investigaciones (FBI), destacando la necesidad de mejorar las medidas de ciberseguridad.

El malware más activo de 2023

En 2023, LockBit y Clop se han destacado en el ámbito del ransomware. LockBit, utilizando su modelo avanzado de ransomware como servicio, se ha dirigido a una variedad de organizaciones, incluso en los sectores de TI y finanzas. En particular, LockBit aprovechó vulnerabilidades como CVE-2023-27350 en PaperCut NG y CVE-2023-0699 en Google Chrome, lo que permitió a atacantes remotos eludir la autenticación y explotar la corrupción del montón.

Clop, conocido por explotar vulnerabilidades, ha llevado a cabo extensos ataques contra grandes empresas, especialmente en los sectores de finanzas, TI y atención médica. Las actividades de Clop incluyeron la explotación de CVE-2023-27350, CVE-2023-34362, CVE-2023-0669 y CVE-2023-35036. Estas vulnerabilidades iban desde la inyección de SQL en MOVEit Transfer, que permite el acceso a la base de datos, hasta una inyección de comando de autenticación previa en GoAnywhere MFT y eludir la autenticación en PaperCut NG.

El panorama de la ciberseguridad está evolucionando, con la proliferación de herramientas y conocimientos de piratería que permiten a los piratas informáticos menos capacitados explotar vulnerabilidades que antes solo eran accesibles a atacantes altamente sofisticados. Esto amplía el espectro de atacantes para incluir piratas informáticos avanzados, actores cibernéticos maliciosos con menos experiencia y activistas digitales, lo que marca un cambio significativo en la dinámica de las amenazas cibernéticas.

Estos casos resaltan la velocidad con la que las vulnerabilidades pueden pasar de la publicación a la explotación armada y luego a la explotación e ilustran la inmediatez con la que las amenazas cibernéticas evolucionan tras la divulgación de las vulnerabilidades. Esta rápida evolución desde la publicación hasta la explotación y el uso de armas enfatiza la necesidad crítica de que las organizaciones monitoreen de cerca las divulgaciones e implementen mecanismos de respuesta rápida para mitigar posibles ataques.

Conclusión

Al concluir el análisis del panorama de amenazas en 2023, es evidente que el rápido ritmo de utilización de vulnerabilidades como arma y la diversidad de actores de amenazas plantean desafíos importantes para las organizaciones a nivel mundial. Aquí hay algunas recomendaciones clave para reducir el riesgo:

- Para evaluar con precisión el riesgo genuino que presentan las vulnerabilidades abiertas dentro de su organización, es esencial que las empresas empleen un conjunto completo de sensores, que van desde agentes hasta escáneres de red y escáneres externos.

- Realice un inventario exhaustivo de todas las aplicaciones públicas y servicios remotos para garantizar que no sean vulnerables a vulnerabilidades de alto riesgo.

- Emplear un enfoque multifacético para la priorización de vulnerabilidades. Concéntrese en aquellos que se sabe que son explotados en la naturaleza (comience con el CISA KEV), aquellos con una alta probabilidad de explotación (indicada por una puntuación EPSS alta) y aquellos con código de explotación disponible como arma.

Estas recomendaciones ayudarán a reforzar la necesidad crítica de un enfoque sólido y proactivo para la gestión de vulnerabilidades y riesgos, especialmente en una era cada vez más sofisticada y generalizada de amenazas cibernéticas.

Fuente: Qualys