El malware bancario brasileño conocido como "Grandoreiro" o "Mekotio" ha cruzado el charco, con una nueva campaña de TA2725 dirigida a clientes de España, además de Brasil, Argentina y México.

La actividad de la Dark Web en América Latina ha aumentado en los últimos dos años y se concentra en gran medida en dos países. Según el reporte de SOCRadar "Brazil Threat Landscape", 360 mil millones de intentos de ciberataques azotaron la región en 2022, de los cuales 187 mil millones y 103 mil millones afectaron a México y Brasil, respectivamente.

Ahora hay cada vez más evidencia de que el cibercrimen en América Latina se está extendiendo hacia afuera. En lo que va de 2023 se detectaron más de 70 variantes de este troyano bancario. En América Latina, las detecciones de los sistemas de ESET muestran que Argentina (52%) es el país con más actividad de este Mekotio, seguido por México (17%), Perú (12%), Chile (10%) y Brasil (3%).

La empresa Proofpoint ha rastreado a TA2725 desde marzo de 2022. Se sabe que oculta malware para robar cuentas bancarias y tarjetas de crédito dentro de correos electrónicos de phishing, dirigidos principalmente a organizaciones en su país de origen, Argentina o México. Y según una nueva publicación de blog de Jared Peck, investigador senior de amenazas en Proofpoint, el grupo actualizó recientemente su malware característico para incluir instituciones en ambos lados del Atlántico.

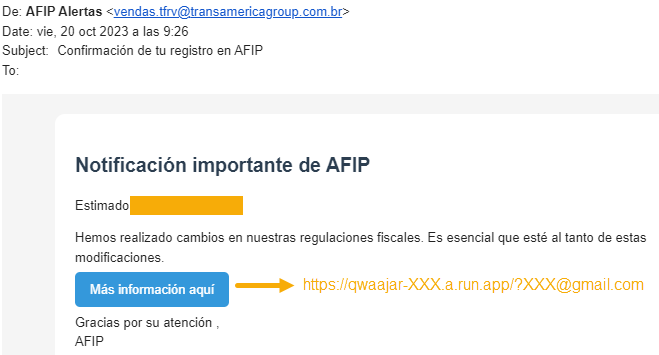

Los ataques Grandoreiro/Mekotio comienzan con una URL maliciosa en un correo electrónico de phishing. Los señuelos pueden presentarse en forma de un documento compartido falso, una factura de servicios públicos, un formulario de impuestos, etc.

La URL conduce a un archivo ZIP que contiene un instalador que, cuando se ejecuta, descarga una aplicación y/o una DLL donde viene la carga útil final (el troyano).

Grandoreiro puede recopilar datos a través de un registrador de teclas, un capturador de pantalla o una superposición (overlay) de la página de inicio del home-banking. Estas superposiciones imitan a los bancos populares brasileños, argentinos y mexicanos y, en dos campañas observadas a finales de agosto, a los bancos ubicados en España. Los señuelos de phishing de TA2725 también se diversificaron para imitar a las organizaciones con sede en España.

Esta no es la primera vez que los troyanos brasileños cruzan el Atlántico. A principios de este año, por ejemplo, los actores de amenazas hicieron hicieron algo similar, atacando a los clientes de los bancos portugueses en una campaña llamada "Operación Magalenha". Esta última actividad sólo promueve una tendencia emergente: que el malware brasileño ya no está contenido en un solo continente.

Donde antes parecían dominio exclusivo del hemisferio norte, los troyanos bancarios han prosperado en Brasil en los últimos años. Según Peck, hay varias razones para ello.

"Es posible que la población general en muchas partes del mundo, como Brasil y otras partes de América del Sur y América Latina, no haya tenido el mismo acceso a educación en ciberseguridad y tecnología de protección que otras partes del mundo, pero continúa aumentando su acceso en línea. Esta situación conduce a una falta de concienciación de los usuarios sobre las amenazas de phishing y malware, lo que, a su vez, conduce a un mayor número de víctimas que hacen clic y se ven afectadas", explica, añadiendo que "esta población general tiene una movilidad ascendente, lo que lleva a una clase media más grande, por lo que hay más oportunidades de victimizar a un grupo más grande de población".

Según Proofpoint, las familias de malware más comunes, incluidas Grandoreiro, pero también Casabeniero, Javali y Mekotio, poseen un linaje compartido: un ancestro basado en Delphi a partir del cual los componentes del código fuente se han transmitido y modificado de generación en generación.

Las organizaciones de los países afectados pueden buscar programas sospechosos con estos mismos elementos. O, como subraya Peck, pueden centrarse en el lado humano de tales compromisos.

Fuente: Dark Reading