Los ataques orientados por teléfono (Telephone-Oriented Attack Delivery / TOAD, por sus cifras en inglés) van en aumento. Para proteger al personal, los líderes deben implementar controles de identidad sólidos.

Aunque la frase "ataque TOAD" (SAPO en español) puede parecer extraña, es una descripción de un nuevo tipo de ataque peligroso que afecta a las empresas.

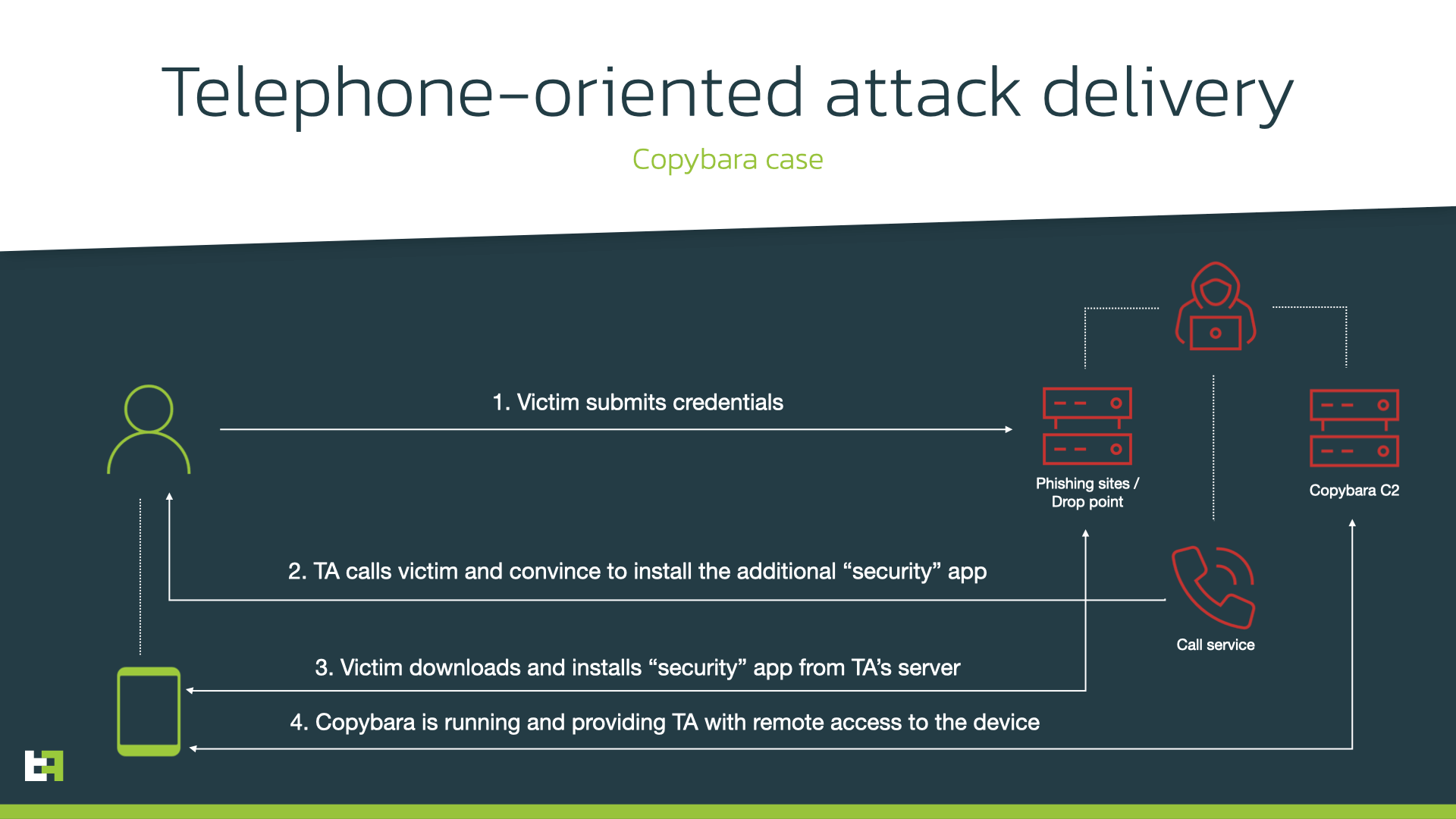

TOAD significa entrega de ataques orientados por teléfono, una forma de ataque de phishing de múltiples capas que combina elementos como texto o mensajes instantáneos (SMiShing), voz (Vishing) o correo electrónico con ingeniería social para engañar a los usuarios para que revelen información personal o financiera. datos.

Un ataque TOAD es una forma relativamente nueva de ataque de phishing que combina técnicas de phishing de voz y correo electrónico. Los atacantes pretenden engañar a los usuarios para que revelen información confidencial por teléfono, como credenciales de inicio de sesión o datos financieros, haciéndose pasar por una figura de autoridad confiable. Llamarán a la víctima y afirmarán ser un representante de una empresa u organización acreditada. Luego, le enviarán un correo electrónico que contiene un enlace o un archivo adjunto de phishing.

Según el informe State of the Phish de 2024 de Proofpoint, cada mes se realizan 10 millones de ataques TOAD, y el 67% de las empresas a nivel mundial se vieron afectadas por un ataque de este tipo en 2023.

El aumento de los ataques TOAD puede atribuirse en parte a ataques de phishing más sofisticados habilitados por la IA, afirma Tope Olufen, analista senior de Forrester. Además, a medida que más organizaciones adoptan la autenticación multifactor (MFA), los actores de amenazas han tenido que volverse más creativos con la ingeniería social, añade.

"Los ataques de vishing son una gran amenaza para las empresas y con el aumento de la IA generativa que permite que la tecnología parezca más humana que antes, podría dejar a las empresas más vulnerables a los estafadores de voz", añade Shelby Flora, directora general de Seguridad de Accenture Reino Unido e Irlanda. "En los negocios, estamos viendo más amenazas a objetivos de alto valor como los ejecutivos, que pueden verse comprometidos por estafadores de voz efectivos".

Anatomía de un ataque TOAD

Antes de atacar, los estafadores recopilan las credenciales de la víctima de diversas fuentes, como filtraciones de datos anteriores, perfiles de redes sociales e información adquirida en la web oscura. Armados con esto, se comunicarán con la persona a través de aplicaciones como WhatsApp o la llamarán.

"La ingeniería social va en aumento y se está volviendo más sofisticada. Los ciberdelincuentes intentarán crear un perfil detallado de sus víctimas potenciales (como personas de nivel directivo y directivo), detalles de sus hijos, a qué universidad asistieron, si un entusiasta jinete, etc., y un mensaje para tratar de obtener una respuesta", dice Joel Stradling, director de investigación de Seguridad y Privacidad Europeas de IDC.

Las víctimas pueden recibir una llamada o un mensaje de alguien que dice ser un colega, un cliente o de un centro de llamadas acreditado que luego utiliza la información que han recopilado para "probar" que son quienes dicen ser.

Una vez establecida la confianza, es probable que envíen un mensaje de texto o un correo electrónico a la víctima animándola a hacer clic en un enlace malicioso o descargar un archivo adjunto que les permita eludir las ciberdefensas tradicionales de una organización, como MFA.

Y estas técnicas siguen avanzando. Uno de los aspectos más sofisticados de los TOAD puede ser la suplantación de números o correos electrónicos, donde toman la identidad de alguien que usted conoce para comunicarse con usted. "Podría ser cualquier persona, desde tu madre hasta tu banco", señala Stradling.

En un caso, desde Toronto, Canadá, un empleado recibió un correo electrónico solicitándole que llamara a Apple para restablecer una contraseña. Así lo hicieron y un "especialista" los guió durante el proceso. Una vez obtenida su contraseña, los ciberdelincuentes pudieron enviar correos electrónicos desde la cuenta del empleado y engañar a sus colegas para que autorizaran un pago fraudulento de 5.000 dólares, informa SmarterSMP.

La IA está reduciendo la barrera de entrada a los ataques TOAD. A principios de este año, un ejecutivo de Hong Kong fue engañado para que transfiriera 20 millones de libras esterlinas de la empresa a ciberdelincuentes que se hacían pasar por altos funcionarios en una videoconferencia falsa.

Un riesgo importante para las empresas

Debido a su enfoque de doble canal y su objetivo de individuos específicos, las empresas deben estar atentas a los ataques TOAD, dice Kevin Curran, miembro senior del IEEE y profesor de ciberseguridad en la Universidad de Ulster.

Mitigar estas amenazas requiere una estrategia integral que incluya capacitación de los empleados, filtrado avanzado de correo electrónico, procedimientos de verificación para transacciones confidenciales y planes sólidos de respuesta a incidentes, añade Curran.

Los empleados siguen siendo una de las mayores debilidades de ciberseguridad de una organización, por lo que la educación del personal debe estar en el centro de su estrategia si desea defender de forma segura su organización de los astutos TOAD.

Al priorizar esto y centrarse en los riesgos que plantean dichos ataques y las tácticas actuales que utilizan los delincuentes, reforzará los buenos comportamientos cibernéticos. Esto debería implicar ejercicios regulares de capacitación y simulación que permitan a los empleados reconocer y responder mejor a los TOAD.

Manteniendo a los TOADs a raya

Una estrategia sólida para mantener a raya a los TOAD también debería incluir la implementación de soluciones avanzadas de seguridad de correo electrónico equipadas con inteligencia artificial y aprendizaje automático, que pueden ayudar a detectar y bloquear correos electrónicos de phishing, señala Curran.

También es crucial establecer procesos de verificación para llamadas no solicitadas que solicitan información confidencial, al igual que el uso de MFA para asegurar el acceso a los sistemas corporativos. Se necesitan auditorías y actualizaciones de seguridad periódicas para identificar vulnerabilidades y aplicar los parches necesarios, y se debe establecer un plan de respuesta a incidentes para abordar y mitigar cualquier incumplimiento.

Colaborar y compartir información con otras empresas y grupos industriales puede proporcionar información valiosa sobre amenazas y estrategias de defensa nuevas o emergentes. Al combinar tecnología, procesos y personas, las organizaciones pueden crear una estrategia sólida contra los ataques TOAD.

Sin embargo, que también existe una responsabilidad colectiva para los gobiernos y organismos como la UE de proteger al sector privado y a los consumidores públicos de los ataques de TOAD, y señala que le preocupa que muchas de las regulaciones y leyes parezcan estar un par de pasos por detrás de lo que lo están haciendo los delincuentes.

Los ataques TOAD son cada vez más sofisticados

Es probable que el futuro de los ataques TOAD se caracterice por su evolución más que por su extinción, afirma Curran. Forrester espera que los ataques TOAD evolucionen y se generalicen, "razón por la cual las organizaciones deben permanecer alerta", afirma Olufsen.

A medida que los ciberdelincuentes perfeccionan sus tácticas, podemos esperar que los ataques TOAD se vuelvan más sofisticados y potencialmente aprovechen nuevas tecnologías. Las empresas y los profesionales de la seguridad cibernética deben responder desarrollando técnicas de detección y prevención más sofisticadas, programas mejorados de capacitación de empleados y marcos regulatorios más sólidos para mitigar estas amenazas.

"En última instancia, si bien es poco probable que la amenaza de los TOADs desaparezca por completo, su impacto puede reducirse mediante medidas de seguridad proactivas, una mayor conciencia y estrategias sólidas de gestión de riesgos", dice Curran.

Zimperium ha publicado una guía de buenas prácticas y prevención de ataques TOAD.

Fuente: ITPro