El actor de amenazas conocido como UAC-0099 ha sido vinculado a continuos ataques dirigidos a Ucrania, algunos de los cuales aprovechan una falla de alta gravedad en el software WinRAR para entregar el malware denominado LONEPAGE.

"El actor de amenazas apunta a empleados ucranianos que trabajan para empresas fuera de Ucrania", dijo la firma de ciberseguridad Deep Instinct en un análisis.

UAC-0099 fue documentado por primera vez por el Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) en junio de 2023, detallando sus ataques contra organizaciones estatales y entidades de medios por motivos de espionaje.

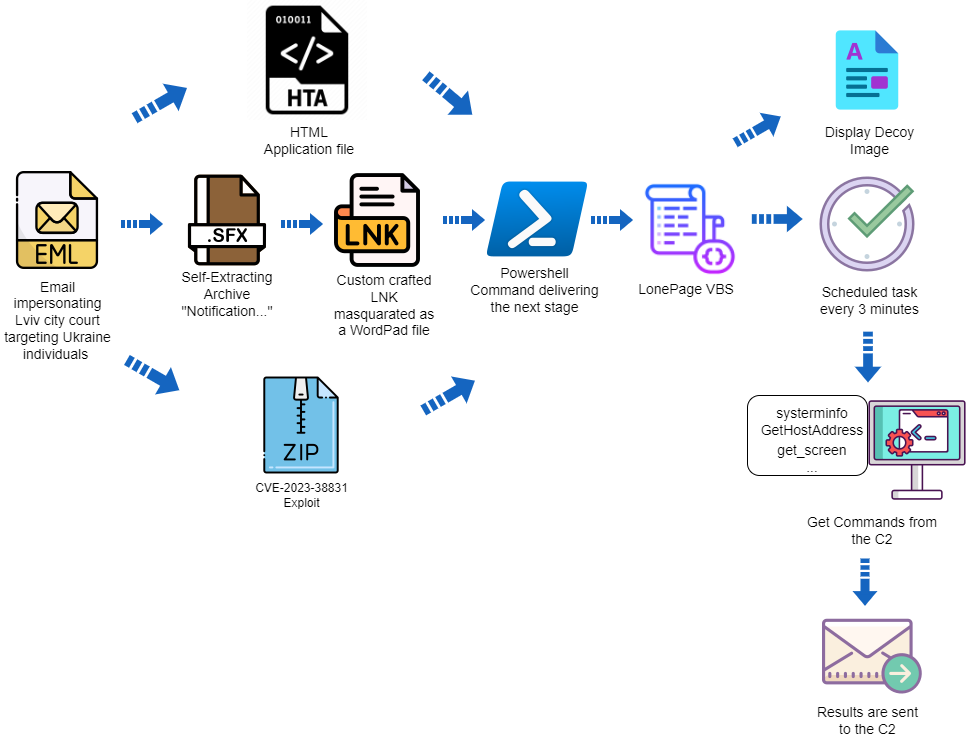

Las cadenas de ataque aprovecharon mensajes de phishing que contenían archivos adjuntos HTA, RAR y LNK que llevaron a la implementación de LONEPAGE, un malware de Visual Basic Script (VBS) que es capaz de contactar a un servidor de comando y control (C2) para recuperar cargas adicionales como como registradores de pulsaciones de teclas, ladrones y malware de capturas de pantalla.

"Durante 2022-2023, el grupo mencionado recibió acceso remoto no autorizado a varias docenas de computadoras en Ucrania", dijo CERT-UA en ese momento.

El último análisis de Deep Instinct revela que el uso de archivos adjuntos HTA es solo una de tres cadenas de infección diferentes, las otras dos aprovechan archivos autoextraíbles (SFX) y archivos ZIP con trampas explosivas. Los archivos ZIP aprovechan la vulnerabilidad WinRAR (CVE-2023-38831, puntuación CVSS: 7,8) para distribuir LONEPAGE.

En el primero, el archivo SFX alberga un acceso directo LNK que está disfrazado de un archivo DOCX para una citación judicial mientras usa el ícono de Microsoft WordPad para incitar a la víctima a abrirlo, lo que resulta en la ejecución de código PowerShell malicioso que elimina el malware LONEPAGE.

La otra secuencia de ataque utiliza un archivo ZIP especialmente diseñado que es susceptible a CVE-2023-38831, y Deep Instinct encontró dos de esos artefactos creados por UAC-0099 el 5 de agosto de 2023, tres días después de que los mantenedores de WinRAR lanzaran un parche para el error.

"Las tácticas utilizadas por 'UAC-0099' son simples pero efectivas", dijo la compañía. "A pesar de los diferentes vectores de infección inicial, la infección principal es la misma: dependen de PowerShell y de la creación de una tarea programada que ejecuta un archivo VBS".

El desarrollo se produce cuando CERT-UA advirtió sobre una nueva ola de mensajes de phishing que pretenden ser cuotas pendientes de Kyivstar para propagar un troyano de acceso remoto conocido como Remcos RAT. La agencia atribuyó la campaña a UAC-0050.

Fuente: THN