Los actores de amenazas están encadenando fallas de ServiceNow utilizando exploits disponibles públicamente para violar agencias gubernamentales y empresas privadas en ataques de robo de datos.

Aunque el proveedor publicó actualizaciones de seguridad para las fallas el 10 de julio de 2024, decenas de miles de sistemas siguen siendo potencialmente vulnerables a los ataques.

Según la información publicada por The Stack, "un atacante no autenticado podría encadenar un trío de vulnerabilidades críticas de ServiceNow para lograr una ejecución remota completa de código (RCE), con casi 42.000 instancias de ServiceNow expuestas en el momento de la divulgación en mayo". Las vulnerabilidades encontradas inicialmente por los especialistas de Assetnote ya están parcheadas.

La actividad maliciosa fue reportada por Resecurity, que, después de monitorearla durante una semana, identificó múltiples víctimas, incluidas agencias gubernamentales, centros de datos, proveedores de energía y empresas de desarrollo de software.

El investigador independiente de ciberseguridad Chirag Artani detalló una de las posibles formas de detección. Otros investigadores también compartieron algunos consejos que aprovechan las plantillas personalizadas de Nuclei y Python, lo que permite a los actores automatizar este proceso. Según Imperva, "se han observado intentos de explotación que aprovechan estas vulnerabilidades en más de 6.000 sitios de diversas industrias, especialmente en la industria de servicios financieros".

Detalles de explotación

ServiceNow es una plataforma basada en la nube que ayuda a las organizaciones a gestionar flujos de trabajo digitales para operaciones empresariales.

Se adopta ampliamente en diversas industrias, incluidas organizaciones del sector público, atención médica, instituciones financieras y grandes empresas. Los escaneos de Internet arrojan casi 300.000 instancias expuestas a Internet, lo que refleja la popularidad del producto:

- FOFA: https://en.fofa.info/result?qbase64=U2VydmVyOiBTZXJ2aWNlTm93

- SHODAN: https://beta.shodan.io/search?query=Server%3A+ServiceNow

- HUNTERS: https://hunter.how/list?searchValue=web.title%3D%3D%22ServiceNow

El 10 de julio de 2024, ServiceNow puso a disposición revisiones para CVE-2024-4879, una falla de validación de entrada crítica (puntaje CVSS: 9.3) que permite a usuarios no autenticados realizar la ejecución remota de código en múltiples versiones de Now Platform.

Al día siguiente, el 11 de julio, los investigadores de Assetnote que descubrieron la falla publicaron un artículo detallado sobre CVE-2024-4879 y dos fallas más (CVE-2024-5178 y CVE-2024-5217) en ServiceNow que se pueden encadenar por acceso completo a la base de datos.

Pronto, GitHub se vio inundado de exploits funcionales basados en la redacción y escáneres de red masivos para CVE-2024-4879, que los actores de amenazas aprovecharon casi de inmediato para encontrar instancias vulnerables, informa Resecurity.

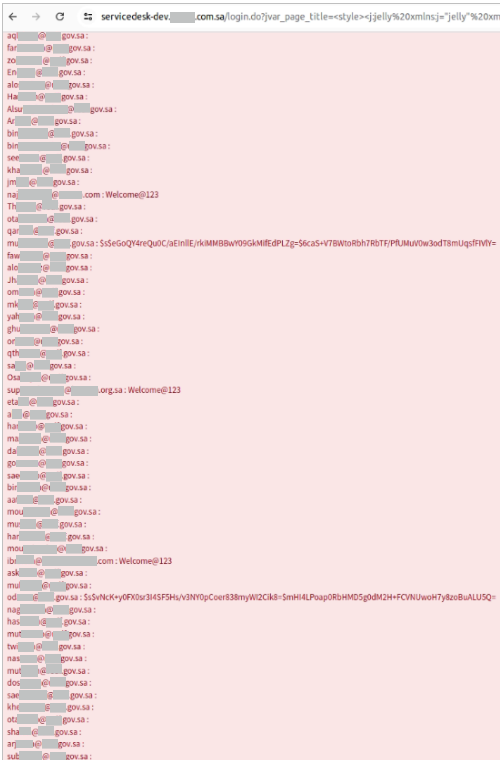

La explotación vista por Resecurity utiliza una inyección para verificar un resultado específico en la respuesta del servidor, seguida de una carga útil de segunda etapa que verifica el contenido de la base de datos. Si tiene éxito, el atacante descarga la listas de usuarios y credenciales de las cuentas habilitadas. Resecurity dice que en la mayoría de los casos, las credenciales fueron hashes, pero algunas de las instancias violadas expusieron credenciales de texto sin formato.

Resecurity ha visto una gran cantidad de conversaciones sobre las fallas de ServiceNow en foros clandestinos, especialmente por parte de usuarios que buscan acceso a mesas de servicio de TI y portales corporativos, lo que indica un gran interés por parte de la comunidad de delitos cibernéticos.

ServiceNow puso a disposición correcciones para las tres vulnerabilidades a principios de este mes en boletines separados para CVE-2024-4879 (CVSS 9.8), CVE-2024-5178 (CVSS 7.5), CVE-2024-5217 (9.2) respectivamente. Se recomienda a los usuarios verificar la versión indicada en los avisos y asegurarse de haber aplicado el parche en todas las instancias o hacerlo lo antes posible si no lo han hecho.

Fuente: BC