Palo Alto Networks advirtió a sus clientes que parcheen las vulnerabilidades de seguridad (con código de explotación público) que pueden encadenarse para permitir a los atacantes secuestrar los firewalls PAN-OS y catalogados como críticos (CVSS 9.9).

Las fallas se encontraron en la solución Expedition de Palo Alto Networks, que ayuda a migrar configuraciones de otros Checkpoint, Cisco o proveedores compatibles.

Pueden explotarse para acceder a datos confidenciales, como credenciales de usuario, que pueden ayudar a hacerse cargo de las cuentas de administrador del firewall.

"Múltiples vulnerabilidades en Palo Alto Networks Expedition permiten a un atacante leer el contenido de la base de datos de Expedition y archivos arbitrarios, así como escribir archivos arbitrarios en ubicaciones de almacenamiento temporal en el sistema Expedition", dijo la compañía en un aviso publicado el miércoles. "Combinados, estos incluyen información como nombres de usuario, contraseñas de texto sin cifrar, configuraciones de dispositivos y claves API de dispositivos de firewalls PAN-OS".

Estos errores son una combinación de inyección de comandos, XSS reflejados, almacenamiento de texto sin cifrar de información confidencial, falta de autenticación y vulnerabilidades de inyección SQL:

- CVE-2024-9463: vulnerabilidad de inyección de comandos, sin autenticación

- CVE-2024-9464: vulnerabilidad de inyección de comando, con autenticación

- CVE-2024-9465: vulnerabilidad de inyección SQL, sin autenticación

- CVE-2024-9466: credenciales de texto sin cifrar almacenadas en registros

- CVE-2024-9467: vulnerabilidad XSS reflejado, sin autenticación

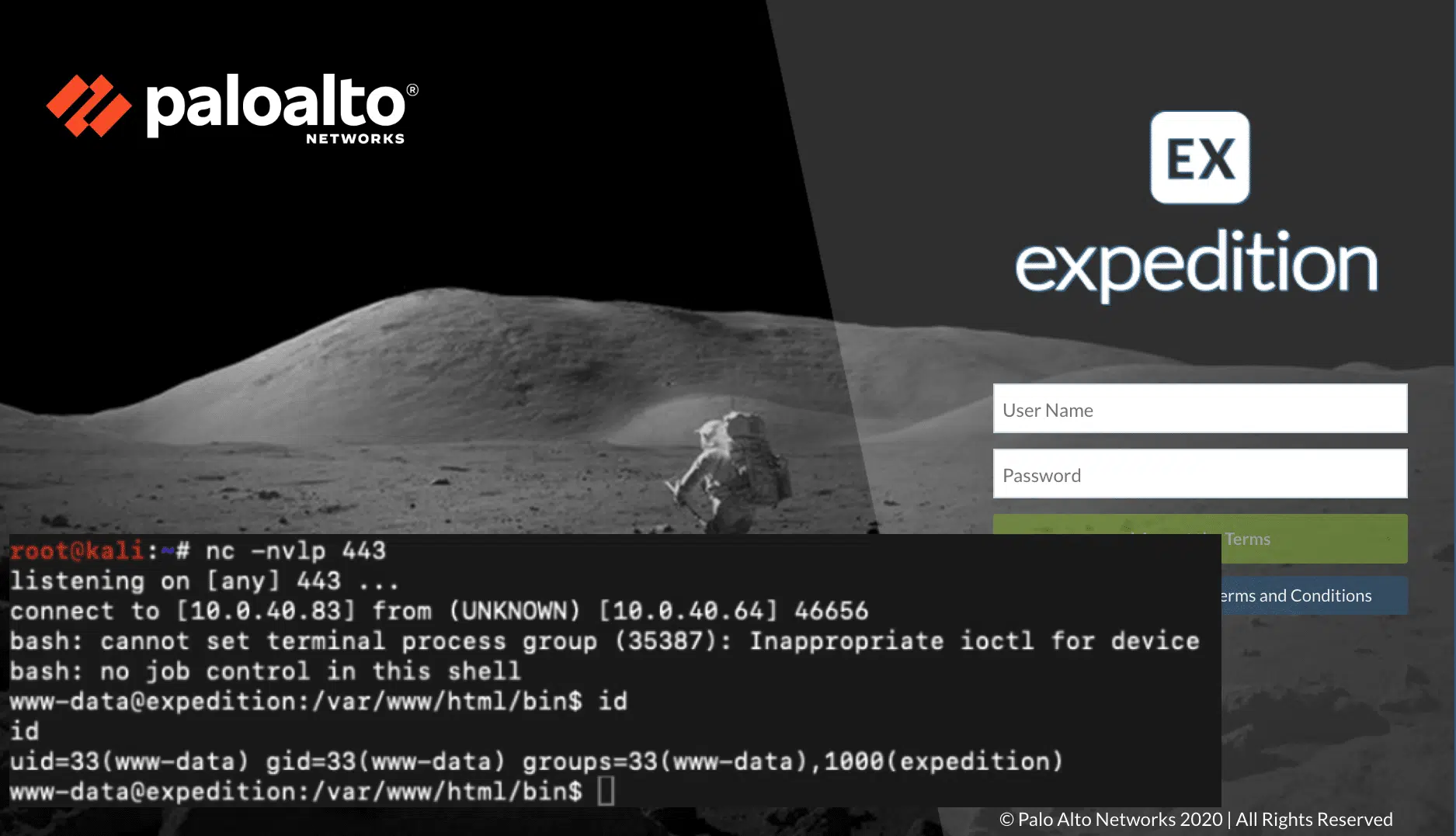

Explotación de prueba de concepto disponible

El investigador de vulnerabilidades de Horizon3.ai, Zach Hanley, que encontró e informó cuatro de los errores, también publicó un análisis de la causa raíz que detalla cómo encontró tres de estos fallos mientras investigaba la vulnerabilidad CVE-2024-5910 (revelada y parcheada en julio), que permite a los atacantes restablecer las credenciales de administrador de la aplicación Expedition.

Hanley también publicó un exploit de prueba de concepto que encadena la falla de reinicio del administrador CVE-2024-5910 con la vulnerabilidad de inyección de comandos CVE-2024-9464 para obtener la ejecución de comandos arbitrarios "no autenticados" en servidores Expedition vulnerables.

Palo Alto Networks dice que, por el momento, no hay pruebas de que los fallos de seguridad hayan sido aprovechados en ataques.

"Las correcciones para todos los problemas enumerados están disponibles en Expedition 1.2.96 y en todas las versiones posteriores de Expedition. El archivo de texto sin cifrar afectado por CVE-2024-9466 se eliminará automáticamente durante la actualización", agregó hoy Palo Alto Networks.

"Todos los nombres de usuario, contraseñas y claves API de Expedition deben rotarse después de actualizar a la versión fija de Expedition. Todos los nombres de usuario, contraseñas y claves API del firewall procesados por Expedition deben rotarse después de la actualización".

Los administradores que no puedan implementar inmediatamente las actualizaciones de seguridad de hoy deben restringir el acceso a la red de Expedition a usuarios, hosts o redes autorizados.

En abril, la compañía comenzó a publicar revisiones para un error de día cero de gravedad máxima que había sido explotado activamente desde marzo por un actor de amenazas respaldado por el estado rastreado como UTA0218 para los firewalls PAN-OS de puerta trasera.

Fuente: BC