En el primer día de Pwn2Own Berlín 2025, investigadores de seguridad recibieron U$S 260.000 tras demostrar con éxito exploits Zero-Days para Windows 11, Red Hat Linux y Oracle VirtualBox.

Red Hat Enterprise Linux para estaciones de trabajo fue el primero en caer en la categoría de escalamiento de privilegios locales después de que Pumpkin, del equipo de investigación de DEVCORE, explotara una vulnerabilidad de desbordamiento de enteros y ganara U$S 20.000.

Hyunwoo Kim y Wongi Lee también obtuvieron acceso root en un dispositivo Red Hat Linux mediante la combinación de un uso después de la liberación y una fuga de información, pero una de las vulnerabilidades explotadas fue un día N, lo que provocó una colisión de errores.

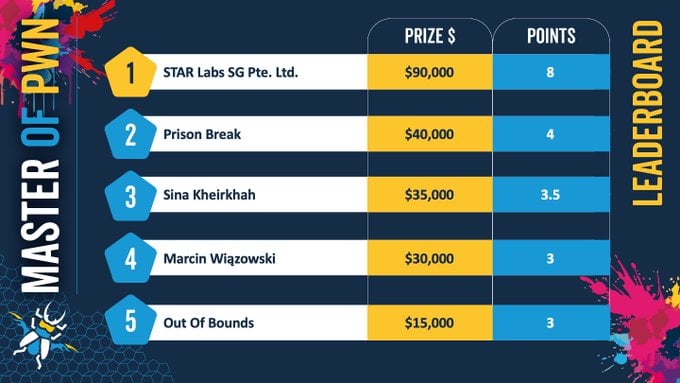

Posteriormente, Chen Le Qi de STARLabs SG recibió U$S 30.000 por una cadena de exploits que combinaba un uso después de la liberación y un desbordamiento de enteros para escalar privilegios a SYSTEM en un sistema Windows 11.

Windows 11 fue hackeado dos veces más para obtener privilegios de SYSTEM por Marcin Wiązowski, quien explotó una vulnerabilidad de escritura fuera de límites, y Hyeonjin Choi, quien demostró un día cero de confusión de tipos.

El equipo Prison Break obtuvo U$S 40.000 tras demostrar una cadena de exploits que utilizaba un desbordamiento de enteros para escapar de Oracle VirtualBox y ejecutar código en el sistema operativo subyacente.

Sina Kheirkhah, del equipo Summoning, recibió otros U$S 35,000 por un día cero de Chrome y una vulnerabilidad ya conocida en el servidor de inferencia Triton de Nvidia, mientras que Billy y Ramdhan, de STARLabs SG, obtuvieron $60.000 por escapar de Docker Desktop y ejecutar código en el sistema operativo subyacente mediante un Zero-Day de uso después de la liberación.

La competición de hacking Pwn2Own Berlín 2025, centrada en tecnologías empresariales e introduciendo una categoría de IA, se celebrará en Berlín del 15 al 17 de mayo, durante la Conferencia OffensiveCon.

El segundo día, investigadores de seguridad intentarán explotar vulnerabilidades Zero-Day en Microsoft SharePoint, VMware ESXi, Mozilla Firefox, Red Hat Enterprise Linux para estaciones de trabajo y Oracle VirtualBox.

Los investigadores de seguridad Edouard Bochin (@le_douds) y Tao Yan (@Ga1ois) de Palo Alto Networks demostraron una explotación exitosa contra Firefox mediante una vulnerabilidad de escritura fuera de límites relacionada con un objeto Promise de JavaScript. Esta vulnerabilidad, ahora identificada como CVE-2025-4918, permitía el acceso no autorizado a la memoria, lo que podía provocar la ejecución de código o el bloqueo del navegador. Manfred Paul explotó el renderizador de Firefox mediante un desbordamiento crítico de enteros. Identificada como CVE-2025-4919, la falla se originó en un error de cálculo del índice de una matriz de JavaScript, lo que podría provocar lecturas o escrituras fuera de los límites, vías clásicas de escalada y ejecución remota de código. Paul recibió U$S 50.000 y 5 puntos Master of Pwn por su vector de ataque creativo y preciso.

Tras la demostración y divulgación de las vulnerabilidades Zero-Day durante Pwn2Own, los proveedores tendrán 90 días para publicar correcciones de seguridad para sus productos de software y hardware.

Los participantes de Pwn2Own se centrarán en productos con todos los parches en las categorías de IA, navegadores web, virtualización, escalada de privilegios locales, servidores, aplicaciones empresariales, nube nativa/contenedores y automoción, y podrán ganar más de 1.000.000 de dólares en efectivo y premios.

Sin embargo, aunque las unidades Tesla Model 3 2024 y Tesla Model Y 2025 también estaban disponibles como objetivos, no se registró ningún intento antes de que comenzara la competencia.

Fuente: BC