En el contexto actual de la ciberseguridad se enfrentan dos bandos claramente diferenciados:

Por un lado, la industria del cibercrimen, que se ha consolidado como una de las principales fuerzas económicas a nivel global, ocupando uno de los primeros puestos en la economía mundial. Con ingresos que superan a muchas industrias legales, su objetivo principal es obtener beneficios económicos a través de ataques que van desde el robo de información y extorsión hasta la interrupción de servicios esenciales, ejecutados con un alto grado de habilidad técnica. Esto la convierte en una amenaza cada vez más y peligrosa sofisticada para gobiernos, empresas y ciudadanos.

Por otro lado, las organizaciones legales, que están obligadas a implementar diversas estrategias de ciberseguridad para reducir el impacto de posibles incidentes, cumplir con los mínimos en prevención y neutralización de amenazas, además de cumplir con normativas y estándares. Algunas de estas estrategias incluyen: evaluaciones de madurez (maturity assessment), herramientas de prevención, centros de operaciones de seguridad (SOC), herramientas de detección y respuesta en endpoints (EDR), evaluaciones de riesgos (risk assessment), simulacros, prevención de pérdida de datos (data loss prevention), entre otros.

Sin embargo, para considerarse verdaderamente maduras en ciberseguridad, las organizaciones deben ir más allá de lo básico y desarrollar estrategias avanzadas y alineadas con las tácticas del cibercrimen, dado que los adversarios no se limitan a técnicas convencionales. Por ejemplo, aparte de contar con herramientas de prevención, también es necesario conocer que un thread hijacking manipula el registro RIP/EIP del CPU para ejecutar su shellcode, o que las capacidades de Nobelium tienden a operar en memoria y menos en disco. De lo contrario, estaríamos abordando el problema de manera superficial.

El desafío radica en que muchas de estas organizaciones enfrentan limitaciones significativas, ya sea por presupuestos restringidos o por la falta de personal capacitado para enfrentar adversarios sofisticados. La detección de estas técnicas requiere un equipo especializado y proactivo, capaz no solo de identificar ataques avanzados, sino también de ofrecer una visión detallada del estado de la arquitectura de seguridad de la organización, superando el modelo reactivo o convencional de detección.

Por esta razón, el objetivo de este artículo es ayudar a estos equipos a identificar su madurez real en términos de capacidades de detección y neutralización, complejidad técnica y costes asociados. Para lograrlo, se presentan dos estrategias de detección distintas:

Preinfección: Esta estrategia es la más común en los servicios de detección convencionales, ya que se basa en un modelo reactivo que ayuda a prevenir la saturación del equipo de seguridad. Su objetivo es detectar las primeras fases de un ataque y/o el inicio de la cadena de infección. Son especialmente eficientes en la identificación de amenazas cuyo impacto es visible o se manifiesta en el dominio físico, donde el rastro dejado por el adversario es más amplio, como sucede por ejemplo en ataques de Ransomware o de Denegación de Servicio (DoS), donde las consecuencias son fácilmente detectables.

Postinfección: Esta estrategia se centra en la detección de amenazas que han logrado infiltrarse en la organización, evadiendo los mecanismos de seguridad convencionales. Se basa en la identificación a largo plazo de cuatro tácticas principales: Persistencia, Evasión de defensas, Comando y Control (C2) y Exfiltración de datos. Son cruciales para detectar amenazas que carecen de registros de creación y que han permanecido ocultas durante un tiempo prolongado, causando un impacto significativo.

Es el caso, por ejemplo, de una exfiltración de información a la que tiene acceso un único usuario. Aunque estas técnicas de caza suelen ser costosas de mantener y complejas de implementar debido a la visibilidad profunda que requieren y, por ende, almacenamiento necesario, también son altamente efectivas en la detección de amenazas más sofisticadas, cuyo impacto no es inmediato y cuya huella es más difícil de rastrear.

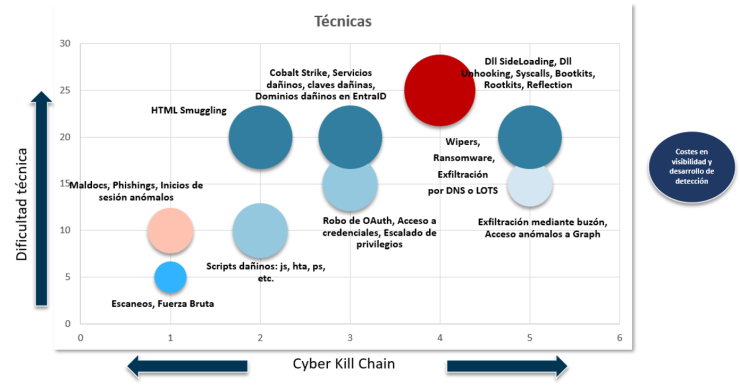

Una vez definidas las estrategias de detección, se presenta la “Wish List” de un Threat Hunter, basada en técnicas comúnmente empleadas en el panorama actual de amenazas. En la siguiente gráfica, se muestra la evaluación de diversas técnicas utilizadas por los adversarios, clasificadas según la dificultad técnica que requieren, la fase del ataque en la que se manifiestan y los costes asociados a la visibilidad, almacenamiento, procesamiento, dedicación del analista y madurez en la detección.

Es importante destacar que cada técnica puede requerir más de una estrategia de detección, ya que algunas exigen búsquedas proactivas, así como experiencia y un conocimiento profundo del sistema operativo para comprender, detectar y neutralizar ciertas amenazas.

El siguiente paso consiste en definir unidades de caza que faciliten la identificación de los objetivos de las hipótesis. Para quien no esté familiarizado con este término, las unidades de caza tienen como propósito ayudar al equipo de Threat Hunting y Seguridad en el análisis y comprensión del contexto relacionado con cada unidad.

Existen tres tipos de unidades de caza:

- Proactiva: Esta unidad se centra en el análisis anticipado de resultados antes de que se conviertan en incidentes de seguridad

- Reactiva o low-hanging-fruit: Esta unidad permite identificar de manera inmediata la presencia de intrusiones. Generalmente, se utiliza para que los servicios convencionales, como un SOC, puedan gestionarlas directamente.

- Soporte/IA: Esta unidad se emplea de forma proactiva para analizar el comportamiento de diversas actividades en la arquitectura, lo que permite al analista de Threat Hunting establecer una línea base para definir sus hipótesis. Algunas de estas hipótesis pueden incluir la monitorización de TLDs, el tráfico de DNS y la actividad de inicio de sesión de usuarios, entre otros.

En este punto, surge la pregunta: ¿cómo se puede materializar toda esta estrategia? Para ilustrar este proceso, se utilizará una muestra del Wiper – WhisperGate, que fue empleada por el clúster GAMAREDON durante la guerra entre Rusia y Ucrania.

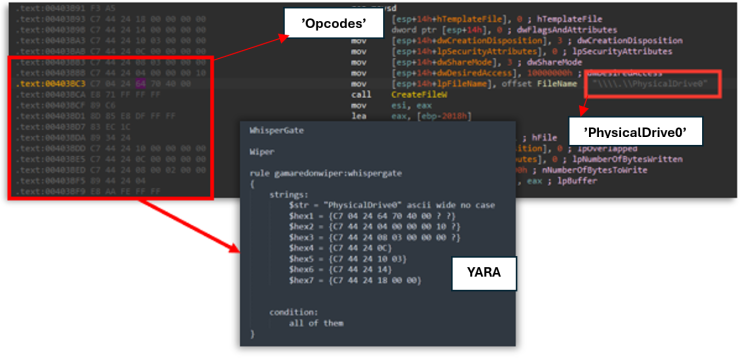

Preinfección: WhisperGate emplea técnicas de tipo bootloader que añaden su código dañino, creando persistencia en el MBR para destruir el sector. Al diseñar una unidad de caza de tipo Reactiva, se podría implementar un mecanismo, como una regla YARA, que lea los opcodes del wiper, permitiendo la detección de la apertura del handle del PhysicalDrive0.

De este modo, se habría desarrollado una unidad de caza Reactiva de tipo Preinfección, destinada a identificar un incidente de manera inmediata durante las fases de infección por GAMAREDON.

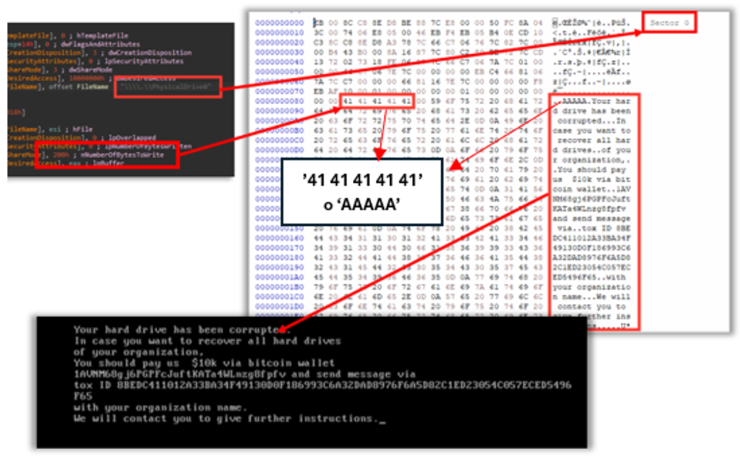

Postinfección: A diferencia del escenario anterior, en esta ocasión se asume que WhisperGate ha logrado evadir todos los controles de seguridad y no ha sido detectado durante las primeras fases del ataque por parte de GAMAREDON. Esto requiere un conocimiento profundo no solo del artefacto, sino también del funcionamiento de un bootloader y de las modificaciones en el sector 0.

La siguiente imagen muestra los bytes modificados junto con el mensaje del wiper. Al observar el sector 0, se puede ver que el mensaje comienza con el índice ‘AAAAA’ o los bytes ’41 41 41 41 41’, lo que podría ser útil para diseñar una nueva unidad de caza Reactiva que tenga como objetivo la modificación de estos bytes en el sector 0.

Sin embargo, las técnicas utilizadas por este malware exigen que la organización tenga visibilidad en el disco de los equipos para lograr la detección, lo que requerirá que la empresa invierta en herramientas que faciliten este nivel de visibilidad, así como en almacenamiento y en el conocimiento técnico de los analistas de seguridad y Threat Hunting, tanto para seguir la estrategia de detección basada en preinfección, como en postinfección.

Es fundamental que cada analista de Threat Hunting desarrolle unidades de caza específicas para cada técnica, lo que permitirá detectar y neutralizar amenazas, ya sea en curso o que hayan estado presentes un largo período.

Retomando la Wish List, se puede observar que el wiper se encuentra en las últimas fases de la Cyber Kill Chain y ocupa un nivel medio-alto en la escala de dificultad técnica. Sin embargo, WhisperGate incorpora técnicas más sofisticadas y similares a las de un Bootkit, lo que aumenta la complejidad técnica y los costos asociados a su detección.

Para otro lado, si se ponderan los diferentes valores, como los costes asociados y la dificultad técnica dentro de la Wish List, y se correlacionan con las fases del ataque, se podría determinar el nivel de madurez de la organización en cuanto a la detección y neutralización de amenazas según su fase.

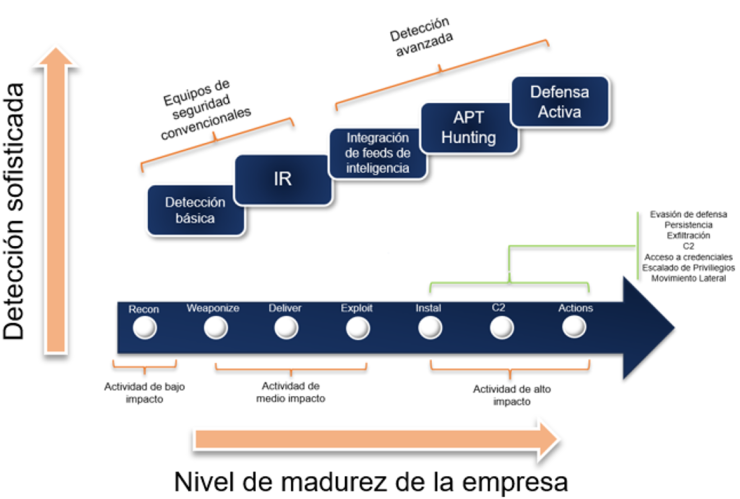

En la siguiente imagen se pueden observar los requisitos que permitiría establecer un modelo estratégico de detección que pueda interrumpir cualquier actividad, ya sea baja (menos coste de recursos y dificultad técnica) o alta, de un adversario y los servicios que conllevaría llevar a cabo esa detección.

En conclusión, y considerando lo comentado, este modelo de detección busca concienciar a los equipos de seguridad en todos los niveles sobre el panorama global de amenazas al que nos enfrentamos. Nuestro objetivo es guiar a las organizaciones en la adopción de enfoques estratégicos que optimicen la eficiencia en la detección de amenazas y fortalezcan su postura de seguridad frente a ataques cada vez más sofisticados.

La entrada Wish List del hunter y la madurez del SOC/TH aparece primero en Security Art Work.