Ayer, VMware parcheó una vulnerabilidad Zero-Day de VMware ESXi explotada por un grupo de hacking patrocinado por China y que permite abrir puertas traseras en máquinas virtuales Windows y Linux para luego robar datos.

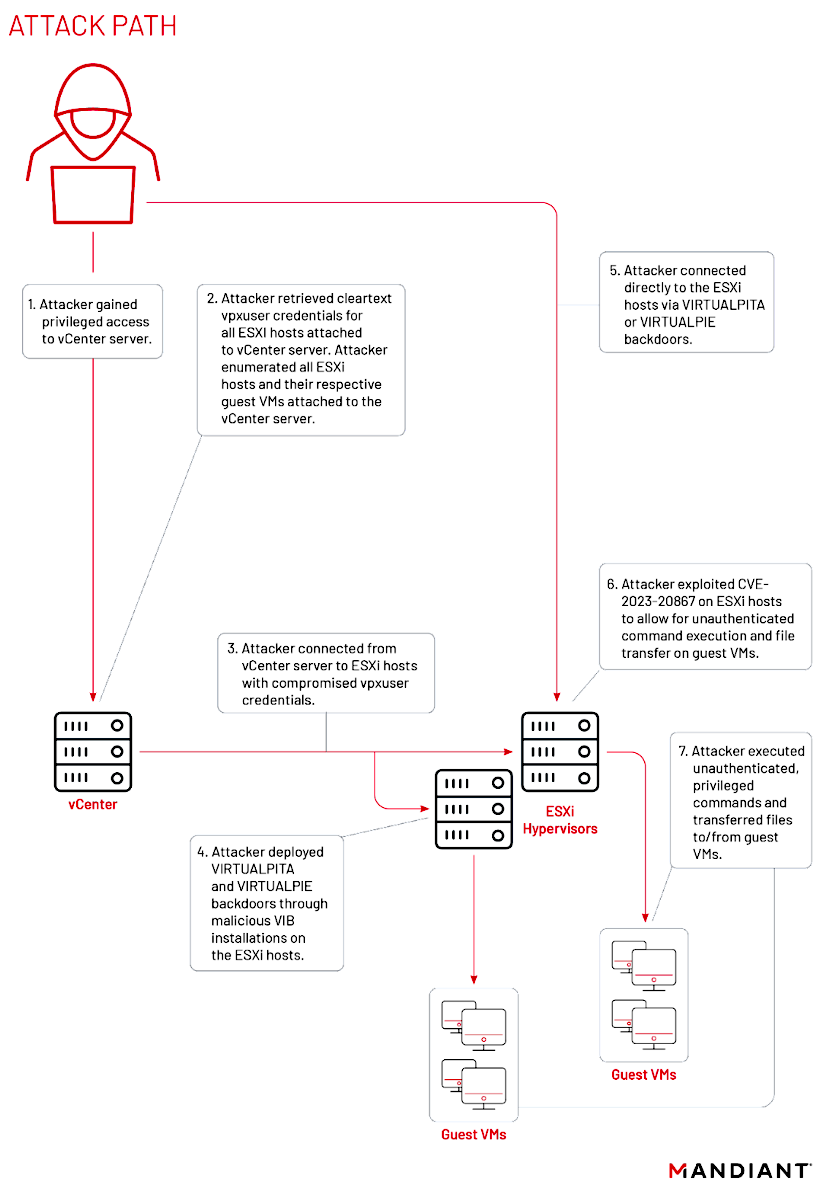

El grupo de espionaje, rastreado como UNC3886 por la firma Mandiant que descubrió los ataques, abusa de una falla de omisión de autenticación, identificada como CVE-2023-20867, de VMware Tools para implementar la puertas traseras denominadas VirtualPita y VirtualPie en máquinas virtuales de ESXi comprometidas y que permiten obtener privilegios de root.

Este grupo de ciberespionaje es conocido por centrar sus ataques en organizaciones de los sectores de defensa, gobierno, telecomunicaciones y tecnología de EE.UU. y regiones APJ. Sus objetivos favoritos son las vulnerabilidades de día cero en firewalls y plataformas de virtualización que no tienen capacidades de detección y respuesta de punto final (EDR).

"Un host ESXi totalmente comprometido puede obligar a VMware Tools a no autenticar las operaciones del host, lo que afecta la confidencialidad y la integridad de la máquina virtual del invitado", dijo VMware en el aviso de seguridad de hoy.

Los atacantes instalan el malware utilizando paquetes de instalación de vSphere (VIB) malintencionados, paquetes diseñados para ayudar a los administradores a crear y mantener imágenes de ESXi. Una tercera cepa de malware (VirtualGate), que Mandiant detectó durante la investigación, actuó como un dropper que desofusca en memoria las cargas útiles de una DLL de segunda etapa en las máquinas virtuales secuestradas.

"Este canal de comunicación abierto entre el invitado y el host, donde cualquiera de los roles puede actuar como cliente o servidor, ha permitido un nuevo medio de persistencia para recuperar el acceso en un host ESXi, siempre que el atacante obtenga acceso inicial a cualquier máquina invitada", dijo Mandiant. "Esto [..] refuerza aún más la profunda comprensión y el conocimiento técnico de UNC3886 sobre ESXi, vCenter y la plataforma de virtualización de VMware. UNC3886 continúa apuntando a dispositivos y plataformas que tradicionalmente carecen de soluciones EDR y hacen uso de exploits día cero en esas plataformas".

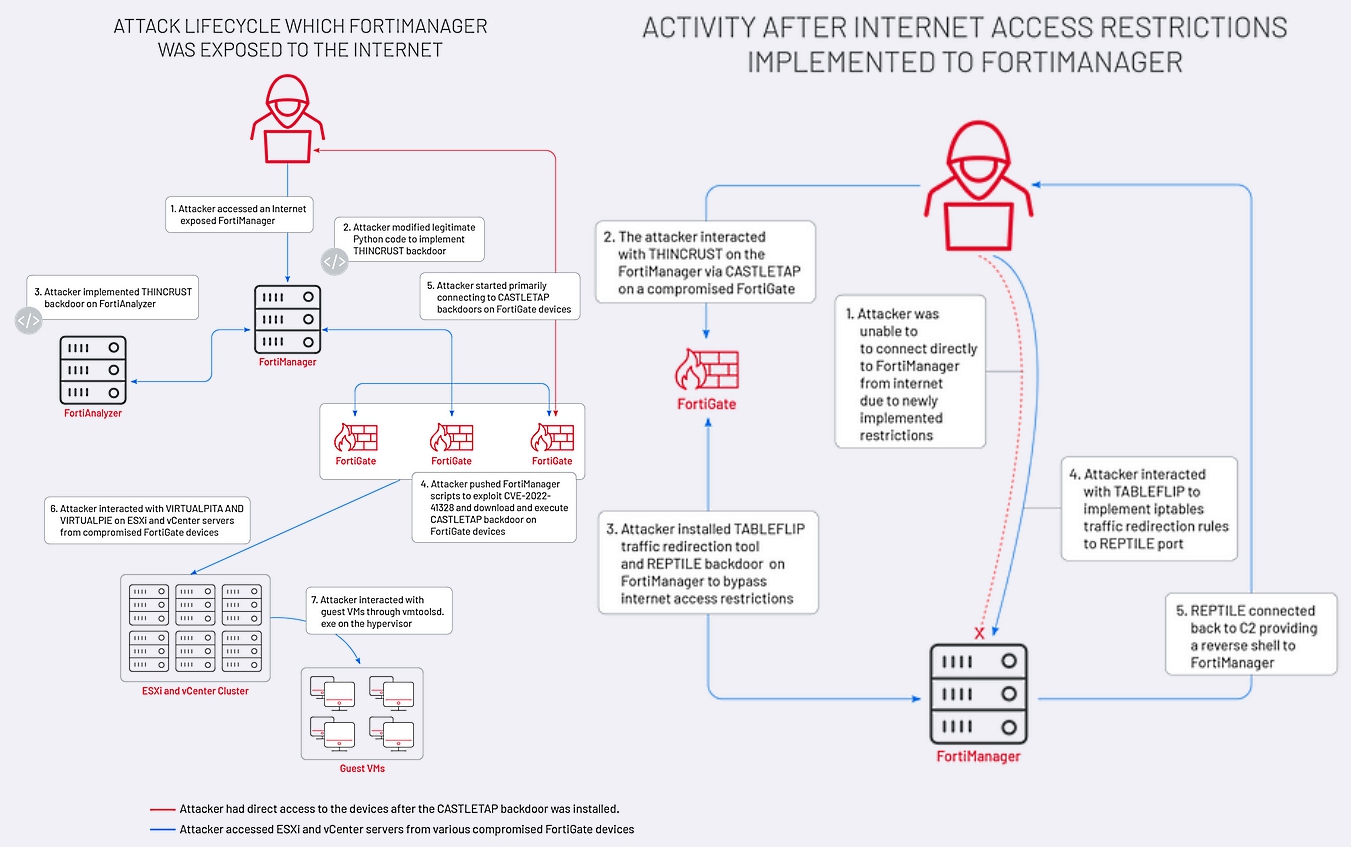

En marzo, Mandiant también reveló que los delincuentes informáticos chinos UNC3886 abusaron de una vulnerabilidad de día cero (CVE-2022-41328) en la misma campaña de mediados de 2022 para comprometer los dispositivos de firewall FortiGate e implementar puertas traseras Castletap y Thincrust previamente desconocidas.

Usaron el acceso obtenido después de piratear los dispositivos Fortinet y ganar persistencia en los dispositivos FortiManager y FortiAnalyzer para moverse lateralmente a través de la red de las víctimas.

En la siguiente etapa, hicieron una puerta trasera en las máquinas ESXi y vCenter usando malware VirtualPita y VirtualPie para garantizar que sus actividades maliciosas no fueran detectadas. "El ataque está altamente dirigido, con algunos indicios de objetivos gubernamentales o relacionados con el gobierno", dijo Fortinet. "El exploit requiere una comprensión profunda de FortiOS y el hardware subyacente. Los implantes personalizados muestran que el actor tiene capacidades avanzadas, incluida la ingeniería inversa de varias partes de FortiOS".

El uso de UNC3886 de una amplia gama de nuevas familias de malware y herramientas maliciosas diseñadas explícitamente para las plataformas a las que se dirigen sugiere capacidades de investigación sustanciales y una capacidad fuera de lo común para comprender la tecnología compleja empleada por los dispositivos objetivo, según Mandiant.

"Esta es una continuación del espionaje chino que ha estado ocurriendo durante años. Esta artesanía es muy inteligente y difícil de detectar. Estamos seguros de que hay otras víctimas que están lidiando con esto que aún no saben", Mandiant CTO Charles Carmakal le dijo a BleepingComputer.

"Han comprometido con éxito a las organizaciones de defensa, tecnología y telecomunicaciones con programas de seguridad maduros".

Fuente: BC