El Grupo de Inteligencia de Amenazas de Google (GTIG) afirma que los atacantes explotaron 75 vulnerabilidades Zero-Da el año pasado, más del 50 % de las cuales estaban vinculadas a ataques de spyware.

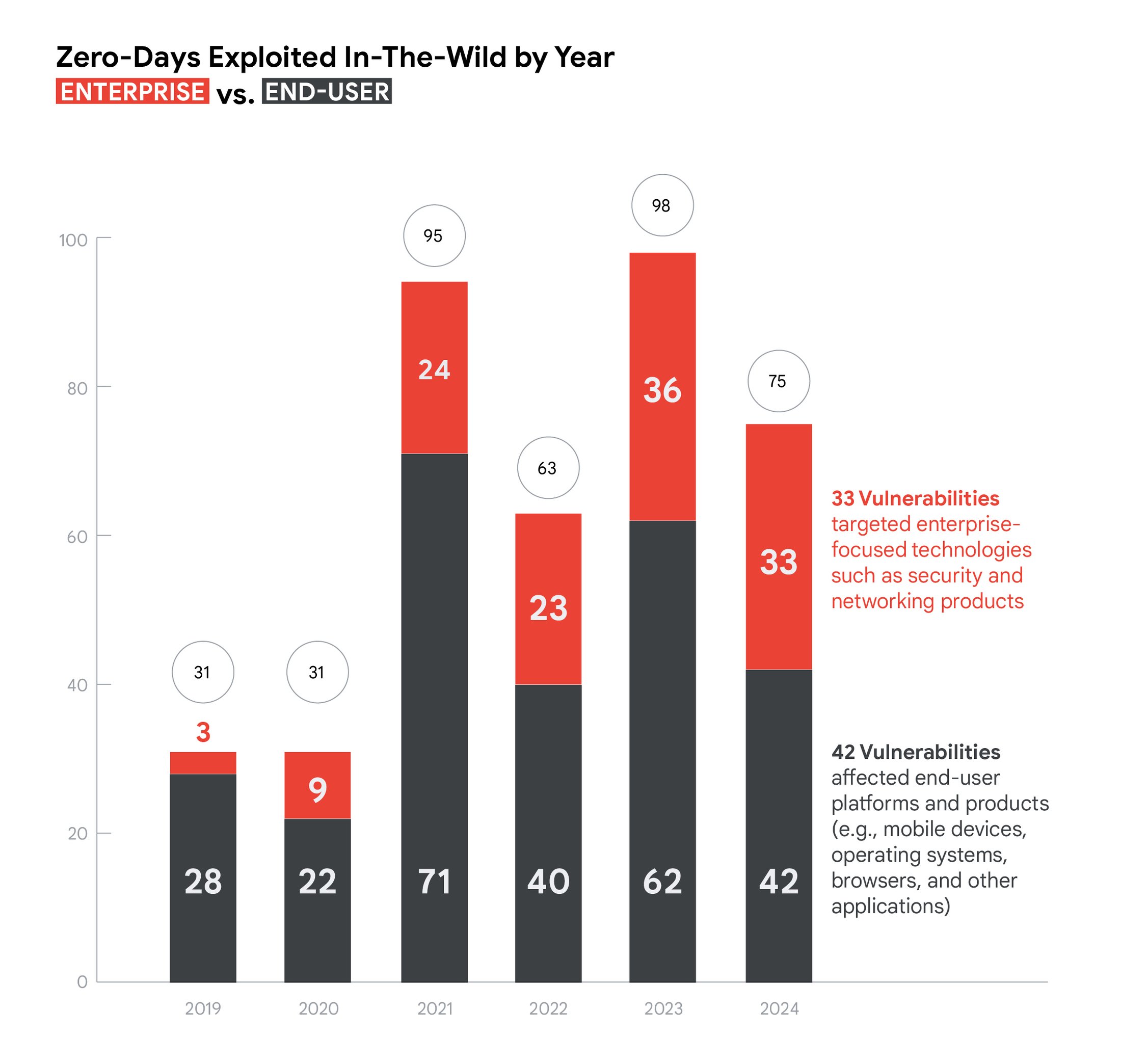

Estas cifras son inferiores a las 97 vulnerabilidades Zero-Day de 2023, pero superiores a las 63 de 2022. Si bien los recuentos anuales han fluctuado enormemente en los últimos cuatro años, la línea de tendencia promedio muestra un aumento constante en la explotación de Zero-Days. En 2024, las plataformas y productos para usuarios finales (por ejemplo, navegadores web, dispositivos móviles y sistemas operativos de escritorio) fueron los más afectados por esta actividad.

Señalaron que los actores de amenazas de ciberespionaje, incluyendo grupos respaldados por gobiernos y clientes de proveedores de vigilancia comercial, fueron responsables de más de la mitad de los ataques de día cero atribuibles en 2024. De estos, grupos vinculados a China explotaron cinco días cero, clientes de vigilancia comercial ocho, mientras que operadores norcoreanos fueron vinculados a cinco exploits de día cero por primera vez, utilizados en ataques que combinan espionaje y motivos financieros.

El 56 % de los ataques de día cero registrados se centraron en plataformas y productos para usuarios finales (por ejemplo, navegadores web, dispositivos móviles y sistemas operativos de escritorio). Los exploits contra navegadores se redujeron aproximadamente un tercio, de 17 en 2023 a 11 en 2024, mientras que los ataques de día cero contra dispositivos móviles se redujeron casi a la mitad, de 17 a 9.

Google Chrome se mantuvo como el principal objetivo de los navegadores, y las vulnerabilidades de seguridad en sistemas operativos de escritorio aumentaron de 17 a 22, mientras que las vulnerabilidades de día cero en Windows ascendieron a 22 el año pasado, frente a las 16 de 2023 y las 13 de 2022.

"Mientras Windows siga siendo una opción popular tanto en entornos domésticos como profesionales, prevemos que seguirá siendo un objetivo frecuente para las vulnerabilidades de día cero y de día N (es decir, una vulnerabilidad explotada después del lanzamiento de su parche) por parte de actores de amenazas", declaró GTIG.

Por otro lado, en 2024, los atacantes explotaron 33 de las 75 vulnerabilidades de día cero (44%) para atacar productos utilizados principalmente en entornos empresariales, frente al 37% de 2023. De estos, el software y los dispositivos de seguridad y redes representaron 20 vulnerabilidades de día cero explotadas in situ, lo que representa más del 60% de las vulnerabilidades de día cero dirigidas a empresas. Los atacantes se centran en ellas porque vulnerar un solo dispositivo de seguridad o de red les proporciona un amplio acceso al sistema sin necesidad de cadenas de explotación multietapa mucho más sofisticadas.

Según los analistas de amenazas de GTIG, entre las vulnerabilidades de día cero empresariales más destacadas explotadas en 2024 se encuentran las que afectaron a Ivanti Cloud Services Appliance, Cisco Adaptive Security Appliance, Palo Alto Networks PAN-OS e Ivanti Connect Secure VPN.

La explotación de día cero continúa creciendo a un ritmo lento pero constante. Sin embargo, también hemos empezado a ver que el trabajo de los proveedores para mitigarla está dando sus frutos —afirmó Casey Charrier, analista sénior de Google Threat Intelligence Group—.

Por ejemplo, hemos observado menos casos de explotación de día cero dirigidos a productos históricamente populares, probablemente gracias a los esfuerzos y recursos que muchos grandes proveedores han invertido para prevenir la explotación.

Al mismo tiempo, observamos que la explotación de día cero se dirige cada vez más a productos empresariales, lo que requiere un conjunto más amplio y diverso de proveedores para reforzar las medidas de seguridad proactivas. El futuro de la explotación de día cero dependerá, en última instancia, de las decisiones de los proveedores y de su capacidad para contrarrestar los objetivos y objetivos de los actores de amenazas.

Fuente: BC