La filtración del creador de ransomware LockBit 3.0 el año pasado ha llevado a que los actores de amenazas abusen de la herramienta para generar nuevas variantes.

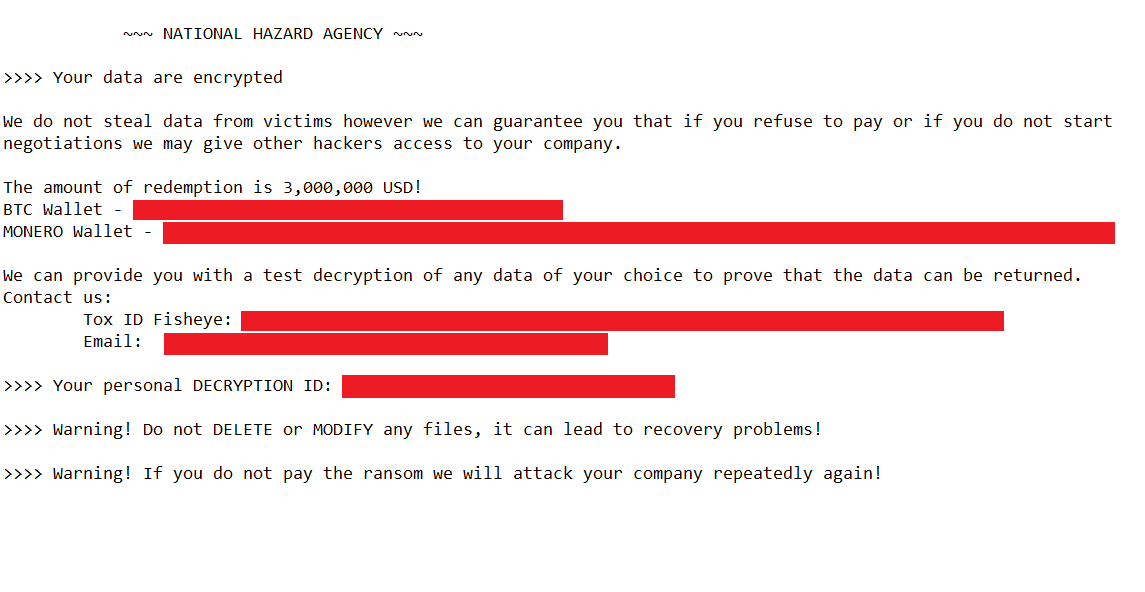

La empresa de ciberseguridad Kaspersky dijo que detectó una intrusión de ransomware que implementaba una versión de LockBit pero con un procedimiento de demanda de rescate marcadamente diferente. "El atacante detrás de este incidente decidió usar una nota de rescate diferente con un titular relacionado con un grupo previamente desconocido, llamado NATIONAL HAZARD AGENCY", dijeron los investigadores de seguridad Eduardo Ovalle y Francesco Figurelli.

La nota de rescate renovada especificaba directamente la cantidad a pagar para obtener las claves de descifrado y dirigía las comunicaciones a un servicio Tox y a un correo electrónico, a diferencia del grupo LockBit, que no menciona la cantidad y utiliza su propia plataforma de comunicación y negociación.

NATIONAL HAZARD AGENCY está lejos de ser la única banda de ciberdelincuentes que utiliza el constructor LockBit 3.0 filtrado. Algunos de los otros actores de amenazas que se sabe que lo aprovechan incluyen a Bl00dy y Buhti.

Kaspersky señaló que detectó un total de 396 muestras distintas de LockBit en su telemetría, de las cuales 312 artefactos fueron creados utilizando los constructores filtrados. Hasta 77 muestras no hacen referencia a "LockBit" en la nota de rescate.

"Muchos de los parámetros detectados corresponden a la configuración predeterminada del constructor, sólo algunos contienen cambios menores", dijeron los investigadores. "Esto indica que las muestras probablemente fueron desarrolladas para necesidades urgentes o posiblemente por actores perezosos".

La divulgación se produce cuando Netenrich profundizó en una cepa de ransomware llamada ADHUBLLKA, que ha cambiado de nombre varias veces desde 2019 (BIT, LOLKEK, OBZ, U2K y TZW), mientras se dirige a individuos y pequeñas empresas a cambio de pagos bajos en el rango de U$S 800 a U$S 1.600 de cada víctima.

Aunque cada una de estas iteraciones viene con ligeras modificaciones en los esquemas de cifrado, notas de rescate y métodos de comunicación, una inspección más cercana las ha relacionado todas con ADHUBLLKA debido al código fuente y las similitudes de infraestructura.

"Cuando un ransomware tiene éxito en la naturaleza, es común ver a los ciberdelincuentes usar las mismas muestras de ransomware (modificando ligeramente su código base) para probar otros proyectos", dijo el investigador de seguridad Rakesh Krishnan.

"Por ejemplo, pueden cambiar el esquema de cifrado, las notas de rescate o los canales de comunicación de comando y control (C2) y luego renombrarse como un 'nuevo' ransomware".

El ransomware sigue siendo un ecosistema en evolución activa, siendo testigo de cambios frecuentes en las tácticas y apuntando a centrarse cada vez más en entornos Linux utilizando familias como Trigona, Montiy, Akira, la última de las cuales comparte enlaces con actores de amenazas afiliados a Conti.

Akira también ha sido vinculado a ataques que utilizan productos VPN de Cisco como vector de ataque para obtener acceso no autorizado a redes empresariales. Desde entonces, Cisco ha reconocido que los actores de amenazas se dirigen a las VPN de Cisco que no están configuradas para la autenticación multifactor.

"Los atacantes a menudo se centran en la ausencia o vulnerabilidades conocidas en la autenticación multifactor (MFA) y en vulnerabilidades conocidas en el software VPN", dijo el especialista en equipos de redes.

"Una vez que los atacantes han logrado afianzarse en una red objetivo, intentan extraer credenciales a través de volcados de LSASS (Servicio de Subsistema de Autoridad de Seguridad Local) para facilitar un mayor movimiento dentro de la red y elevar los privilegios si es necesario".

El desarrollo también se produce en medio de un aumento récord en los ataques de ransomware, ya que el grupo de ransomware Cl0p ha violado 1.000 organizaciones conocidas al explotar fallas en la aplicación MOVEit Transfer para obtener acceso inicial y cifrar redes específicas.

Las entidades con sede en Estados Unidos representan el 83,9% de las víctimas corporativas, seguidas por Alemania (3,6%), Canadá (2,6%) y el Reino Unido (2,1%). Se dice que más de 60 millones de personas se vieron afectadas por la campaña de explotación masiva que comenzó en mayo de 2023.

Sin embargo, es probable que el radio de explosión del ataque de ransomware a la cadena de suministro sea mucho mayor. Las estimaciones muestran que se espera que los actores de amenazas obtengan ganancias ilícitas netas de entre 75 y 100 millones de dólares con sus esfuerzos.

"Si bien la campaña MOVEit puede terminar impactando a más de 1.000 empresas directamente, y en un orden de magnitud más indirectamente, un porcentaje muy pequeño de víctimas se molestó en tratar de negociar, y mucho menos en contemplar el pago", dijo Coveware.

"Aquellos que sí pagaron, pagaron sustancialmente más que campañas CloP anteriores y varias veces más que el monto promedio de rescate global de $740,144 (+126% desde el primer trimestre de 2023)".

Es más, según el Informe Active Adversary de Sophos 2023, el tiempo medio de permanencia de los incidentes de ransomware se redujo de nueve días en 2022 a cinco días en la primera mitad de 2023, lo que indica que "las bandas de ransomware se están moviendo más rápido que nunca".

Por el contrario, el tiempo medio de permanencia para incidentes que no son de ransomware aumentó de 11 a 13 días. El tiempo máximo de permanencia observado durante el período fue de 112 días.

"En el 81% de los ataques de ransomware, la carga útil final se lanzó fuera del horario laboral tradicional, y para aquellos que se implementaron durante el horario comercial, solo cinco ocurrieron en un día laborable", dijo la compañía de ciberseguridad. "Casi la mitad (43%) de los ataques de ransomware se detectaron el viernes o el sábado".

Fuente: THN